Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation du AWS Directory Service pour les services de domaine Entra ID

Pour les clients qui ont uniquement besoin d'un transfert SFTP et qui ne souhaitent pas gérer de domaine, il existe Simple Active Directory. Les clients qui souhaitent bénéficier des avantages d'Active Directory et de la haute disponibilité dans un service entièrement géré peuvent également utiliser AWS Managed Microsoft AD. Enfin, pour les clients qui souhaitent tirer parti de leur forêt Active Directory existante pour leur transfert SFTP, il existe le connecteur Active Directory.

Remarques :

-

Pour tirer parti de votre forêt Active Directory existante pour vos besoins de transfert SFTP, vous pouvez utiliser le connecteur Active Directory.

-

Si vous souhaitez bénéficier des avantages d'Active Directory et de la haute disponibilité dans un service entièrement géré, vous pouvez utiliser AWS Directory Service for Microsoft Active Directory. Pour en savoir plus, consultez Utilisation de AWS Directory Service pour Microsoft Active Directory.

Cette rubrique décrit comment utiliser un connecteur Active Directory et les services de domaine Entra ID (anciennement Azure AD)

Rubriques

Avant de commencer à utiliser AWS Directory Service pour les services de domaine Entra ID

Note

AWS Transfer Family a une limite par défaut de 100 groupes Active Directory par serveur. Si votre cas d'utilisation nécessite plus de 100 groupes, envisagez d'utiliser une solution de fournisseur d'identité personnalisée, comme décrit dans Simplifier l'authentification Active Directory avec un fournisseur d'identité personnalisé pour AWS Transfer Family

Pour cela AWS, vous avez besoin des éléments suivants :

-

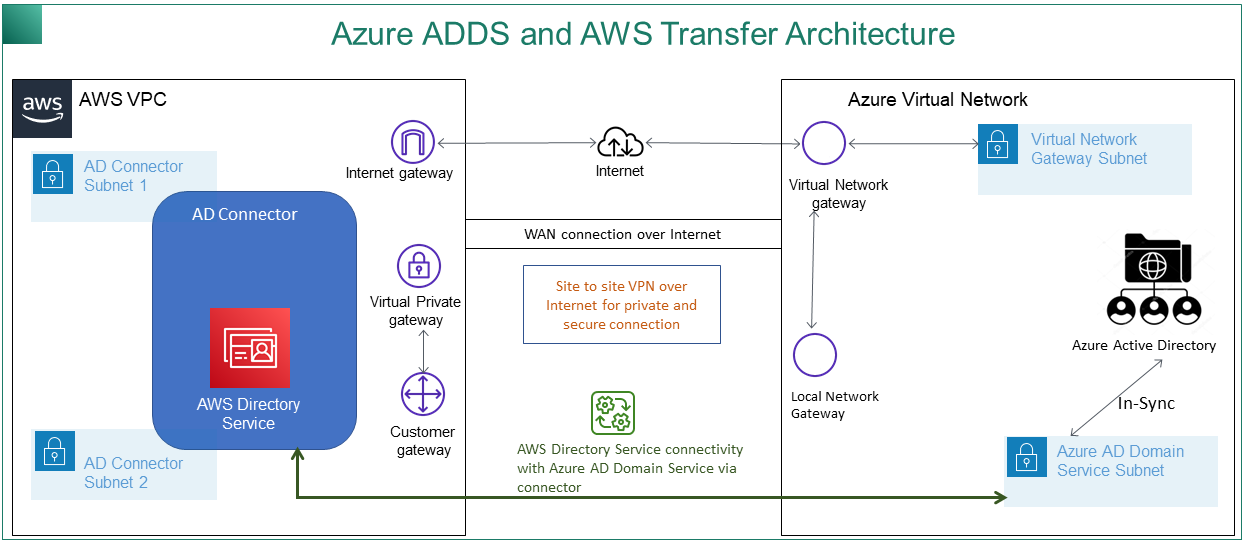

Un cloud privé virtuel (VPC) dans une AWS région où vous utilisez vos serveurs Transfer Family

-

Au moins deux sous-réseaux privés dans votre VPC

-

Le VPC doit disposer d'une connexion Internet

-

Une passerelle client et une passerelle privée virtuelle pour la connexion site-to-site VPN avec Microsoft Entra

Pour Microsoft Entra, vous avez besoin des éléments suivants :

-

Un identifiant Entra et un service de domaine Active Directory

-

Un groupe de ressources Entra

-

Un réseau virtuel Entra

-

Connectivité VPN entre votre Amazon VPC et votre groupe de ressources Entra

Note

Cela peut se faire par le biais de tunnels IPSEC natifs ou d'appareils VPN. Dans cette rubrique, nous utilisons des tunnels IPSEC entre une passerelle réseau virtuelle Entra et une passerelle réseau locale. Les tunnels doivent être configurés pour autoriser le trafic entre les points de terminaison de votre service de domaine Entra et les sous-réseaux qui hébergent votre AWS VPC.

-

Une passerelle client et une passerelle privée virtuelle pour la connexion site-to-site VPN avec Microsoft Entra

Le schéma suivant montre la configuration requise avant de commencer.

Étape 1 : Ajouter les services de domaine Entra ID

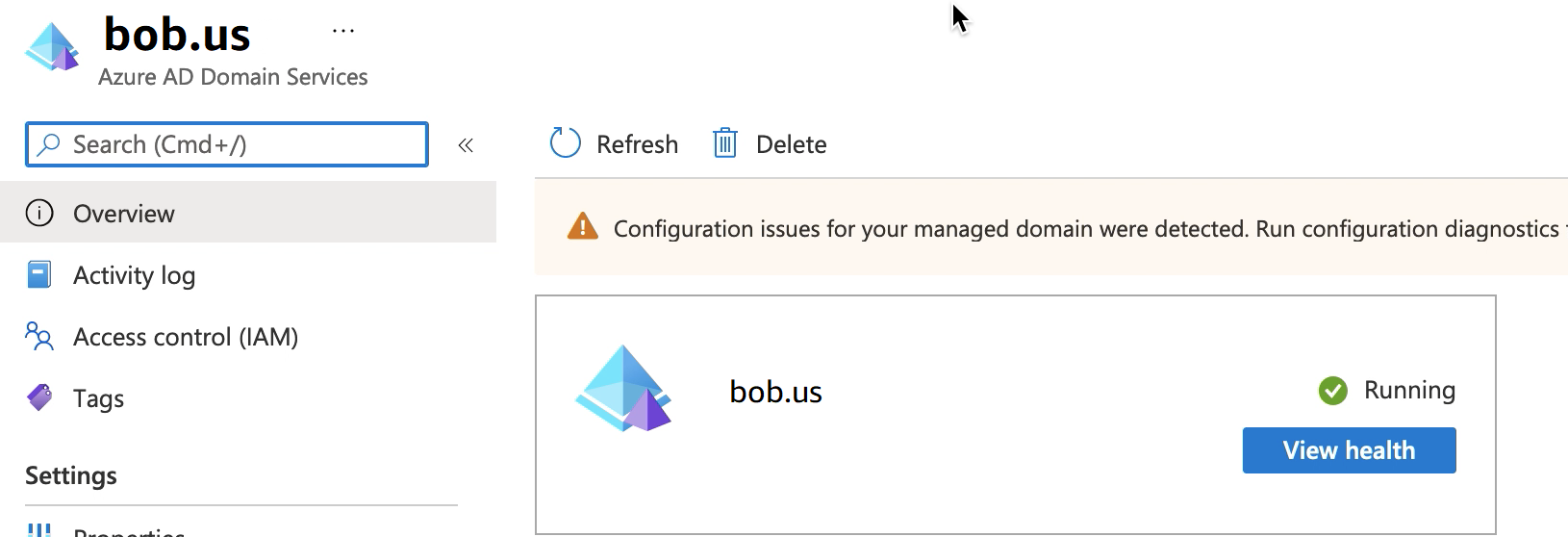

Entra ID ne prend pas en charge les instances de jointure de domaines par défaut. Pour effectuer des actions telles que l'adhésion à un domaine et pour utiliser des outils tels que la politique de groupe, les administrateurs doivent activer les services de domaine Entra ID. Si vous n'avez pas encore ajouté Entra DS, ou si votre implémentation existante n'est pas associée au domaine que vous souhaitez que votre serveur de transfert SFTP utilise, vous devez ajouter une nouvelle instance.

Pour plus d'informations sur l'activation des services de domaine Entra ID, voir Tutoriel : Création et configuration d'un domaine géré par les services de domaine Microsoft Entra

Note

Lorsque vous activez Entra DS, assurez-vous qu'il est configuré pour le groupe de ressources et le domaine Entra auxquels vous connectez votre serveur de transfert SFTP.

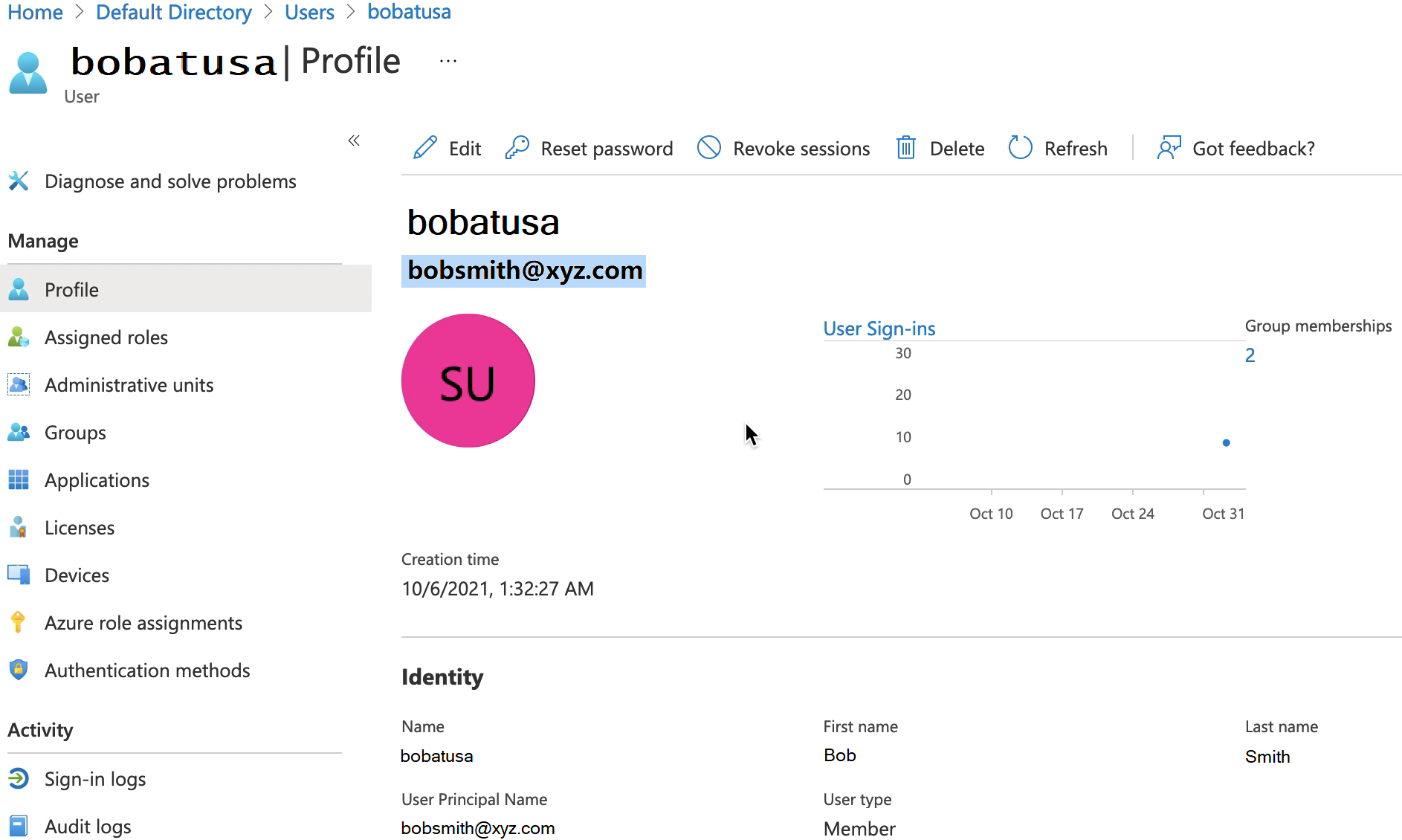

Étape 2 : Création d'un compte de service

Entra doit disposer d'un compte de service faisant partie d'un groupe d'administrateurs dans Entra DS. Ce compte est utilisé avec le connecteur AWS Active Directory. Assurez-vous que ce compte est synchronisé avec Entra DS.

Astuce

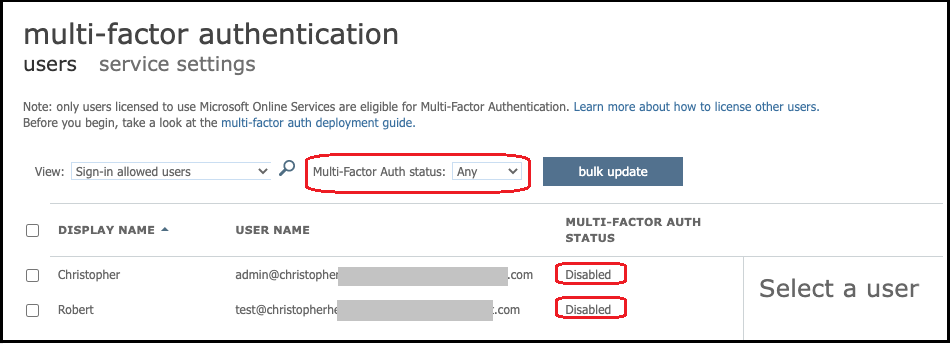

L'authentification multifactorielle pour Entra ID n'est pas prise en charge pour les serveurs Transfer Family qui utilisent le protocole SFTP. Le serveur Transfer Family ne peut pas fournir le jeton MFA une fois qu'un utilisateur s'est authentifié auprès du protocole SFTP. Assurez-vous de désactiver le MFA avant de tenter de vous connecter.

Étape 3 : Configuration de l' AWS annuaire à l'aide d'AD Connector

Après avoir configuré Entra DS et créé un compte de service avec des tunnels VPN IPSEC entre votre AWS VPC et le réseau Entra Virtual, vous pouvez tester la connectivité en envoyant un ping à l'adresse IP DNS d'Entra DS depuis n'importe quelle instance. AWS EC2

Après avoir vérifié que la connexion est active, vous pouvez continuer ci-dessous.

Pour configurer votre AWS annuaire à l'aide d'AD Connector

-

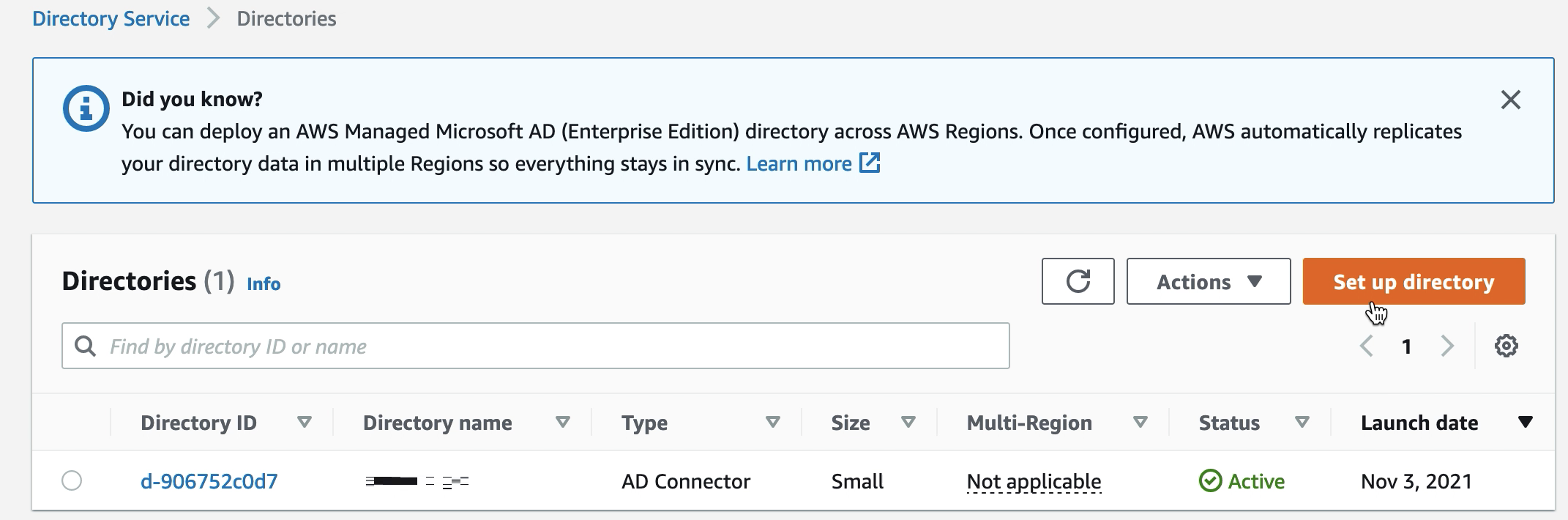

Ouvrez la console Directory Service

et sélectionnez Directories. -

Sélectionnez Configurer le répertoire.

-

Pour le type de répertoire, choisissez AD Connector.

-

Sélectionnez une taille de répertoire, sélectionnez Suivant, puis sélectionnez votre VPC et vos sous-réseaux.

-

Sélectionnez Suivant, puis renseignez les champs comme suit :

-

Nom DNS du répertoire : entrez le nom de domaine que vous utilisez pour votre Entra DS.

-

Adresses IP DNS : entrez vos adresses IP Entra DS.

-

Nom d'utilisateur et mot de passe du compte serveur : entrez les détails du compte de service que vous avez créé à l'étape 2 : créer un compte de service.

-

-

Complétez les écrans pour créer le service d'annuaire.

Le statut du répertoire doit maintenant être actif et il est prêt à être utilisé avec un serveur de transfert SFTP.

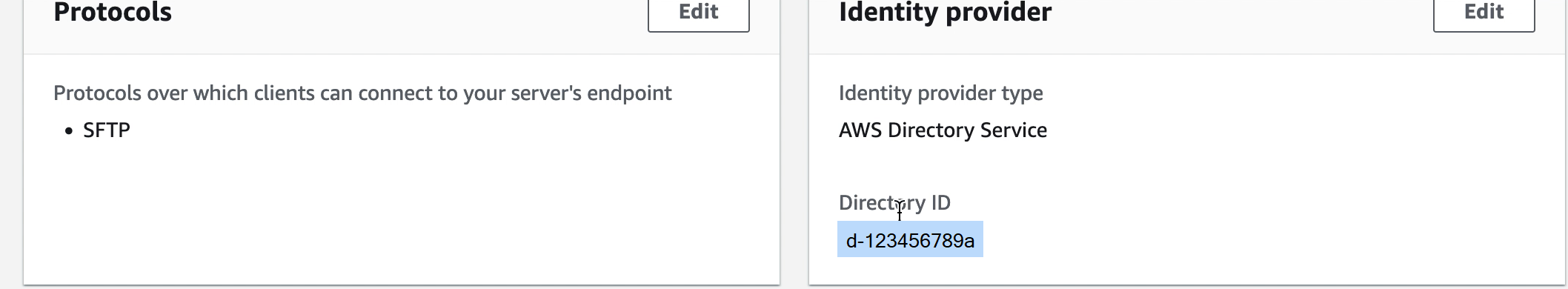

Étape 4 : Configuration AWS Transfer Family du serveur

Créez un serveur Transfer Family avec le protocole SFTP et le type de fournisseur d'identité AWS Directory Service. Dans la liste déroulante Répertoire, sélectionnez le répertoire que vous avez ajouté à l'étape 3 : Configuration du AWS répertoire à l'aide d'AD Connector.

Note

Vous ne pouvez pas supprimer un répertoire Microsoft AD dans AWS Directory Service si vous l'avez utilisé sur un serveur Transfer Family. Vous devez d'abord supprimer le serveur, puis vous pouvez supprimer le répertoire.

Étape 5 : Accorder l'accès aux groupes

Après avoir créé le serveur, vous devez choisir les groupes du répertoire qui doivent avoir accès au chargement et au téléchargement de fichiers via les protocoles activés à l'aide de AWS Transfer Family. Pour ce faire, créez un accès.

Note

Les utilisateurs doivent appartenir directement au groupe auquel vous accordez l'accès. Par exemple, supposons que Bob est un utilisateur et appartient au groupe A, et que le groupe A lui-même est inclus dans le groupe B.

-

Si vous accordez l'accès à GroupA, Bob est autorisé à y accéder.

-

Si vous accordez l'accès au groupe B (et non au groupe A), Bob n'y a pas accès.

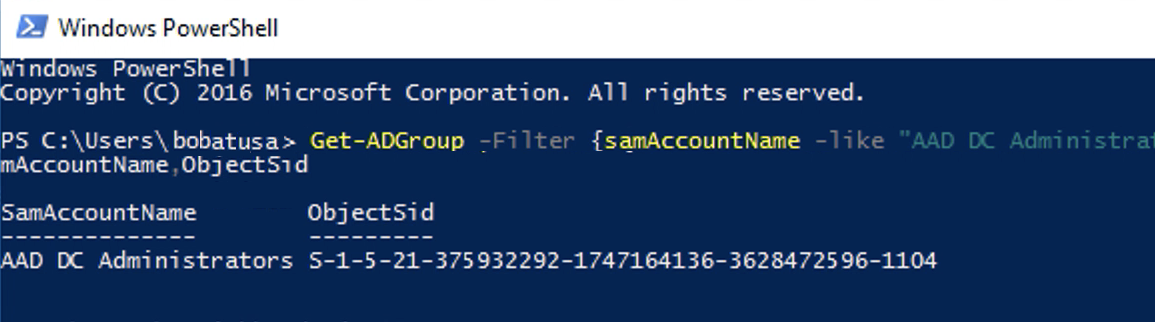

Pour accorder l'accès, vous devez récupérer le SID du groupe.

Utilisez la PowerShell commande Windows suivante pour récupérer le SID d'un groupe, en le YourGroupName remplaçant par le nom du groupe.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Accorder l'accès aux groupes

-

Ouvrir https://console.aws.amazon.com/transfer/

. -

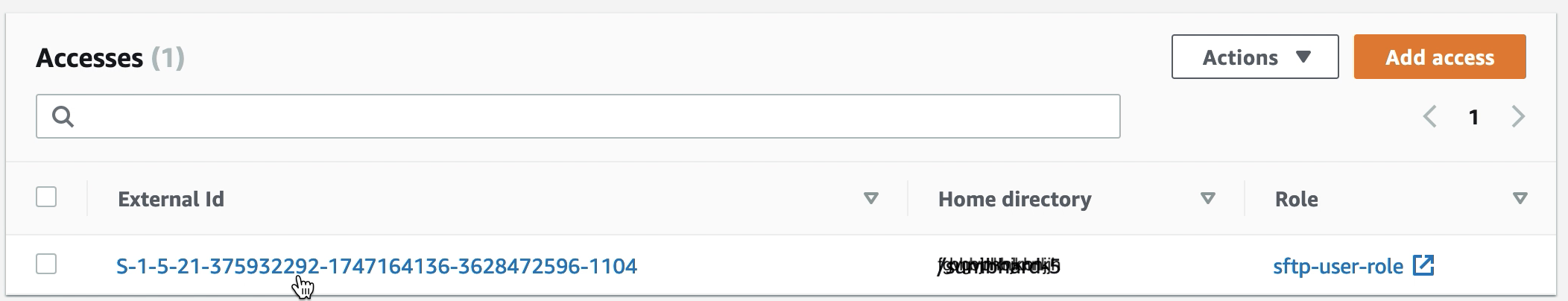

Accédez à la page des détails de votre serveur et dans la section Accès, sélectionnez Ajouter un accès.

-

Entrez le SID que vous avez reçu à la sortie de la procédure précédente.

-

Pour Access, choisissez un AWS Identity and Access Management rôle pour le groupe.

-

Dans la section Stratégie, choisissez une stratégie. La valeur par défaut est Aucune.

-

Pour le répertoire personnel, choisissez un compartiment Amazon S3 correspondant au répertoire personnel du groupe.

-

Choisissez Ajouter pour créer l'association.

Les informations provenant de votre serveur de transfert doivent ressembler à ce qui suit :

Étape 6 : Tester les utilisateurs

Vous pouvez tester (Tester les utilisateurs) si un utilisateur a accès au AWS Managed Microsoft AD répertoire de votre serveur. Un utilisateur doit appartenir exactement à un groupe (un ID externe) répertorié dans la section Accès de la page de configuration du point de terminaison. Si l'utilisateur ne fait partie d'aucun groupe, ou s'il fait partie de plusieurs groupes, il n'est pas autorisé à y accéder.