AWS Systems ManagerChange Managern'est plus ouvert aux nouveaux clients. Les clients existants peuvent continuer à utiliser le service normalement. Pour plus d'informations, consultez AWS Systems ManagerChange Managerla section Modification de la disponibilité.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de SSM Agent pour l’utilisation d’un proxy sur les nœuds Linux

Vous pouvez configurer AWS Systems Manager Agent (SSM Agent) pour qu'il communique via un proxy HTTP en créant un fichier de configuration de remplacement et en ajoutant http_proxy des no_proxy paramètres au fichier. https_proxy Un fichier de remplacement conserve également les paramètres de proxy si vous installez des versions plus récentes ou antérieures de l'SSM Agent. Cette section comprend les procédures de création d'un fichier de remplacement des environnements upstart et systemd. Si vous avez l’intention d’utiliser Session Manager, notez que les serveurs proxy HTTPS ne sont pas pris en charge.

Rubriques

Configurer l'SSM Agent afin d'utiliser un proxy (Upstart)

Procédez comme suit pour créer un fichier de configuration de remplacement pour un environnement upstart.

Pour configurer l'SSM Agent afin d'utiliser un proxy (Upstart)

-

Connectez-vous à l'instance gérée sur laquelle vous avez installé l'SSM Agent.

-

Ouvrez un éditeur simple comme VIM, et selon que vous utilisez un serveur proxy HTTP ou un serveur proxy HTTPS, ajoutez l'une des configurations suivantes.

Pour un serveur proxy HTTP :

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Pour un serveur proxy HTTPS :

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Important

Ajoutez le paramètre

no_proxyau fichier et spécifiez l’adresse IP. L’adresse IP pourno_proxyest le point de terminaison des services de métadonnées d’instance (IMDS) pour Systems Manager. Si vous ne le spécifiez pasno_proxy, les appels à Systems Manager prennent l'identité du service proxy (si la solution de IMDSv1 secours est activée) ou les appels à Systems Manager échouent ( IMDSv2 s'ils sont appliqués).-

Pour IPv4, spécifiez

no_proxy=169.254.169.254. -

Pour IPv6, spécifiez

no_proxy=[fd00:ec2::254]. L' IPv6 adresse du service de métadonnées de l'instance est compatible avec IMDSv2 les commandes. L' IPv6 adresse n'est accessible que sur les instances créées sur le système AWS Nitro. Pour plus d'informations, consultez Comment fonctionne le service de métadonnées d'instance version 2 dans le guide de EC2 l'utilisateur Amazon.

-

-

Enregistrez le fichier sous le nom

amazon-ssm-agent.overrideà l'emplacement suivant :/etc/init/ -

Arrêtez et redémarrez l'SSM Agent à l'aide des commandes suivantes.

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

Note

Pour de plus amples informations sur l'utilisation de fichiers .override dans les environnements Upstart, veuillez consulter init: Upstart init daemon job configuration (init : configuration de tâche Upstart init daemon)

Configuration de l'SSM Agent afin d'utiliser un proxy (systemd)

Procédez comme suit pour configurer SSM Agent de sorte à utiliser un proxy dans un environnement systemd.

Note

Certaines étapes de cette procédure contiennent des instructions explicites pour les instances Ubuntu Server pour lesquelles l'SSM Agent a été installé à l'aide de Snap.

-

Connectez-vous à l'instance sur laquelle vous avez installé l'SSM Agent.

-

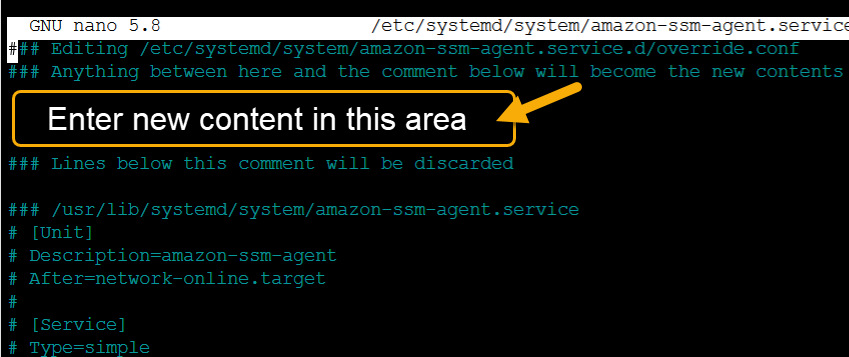

Exécutez l'une des commandes suivantes, selon le type de système d'exploitation.

-

Sur les instances Ubuntu Server où l'SSM Agent est installé en utilisant un snap :

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentSur d'autres systèmes d'exploitation

sudo systemctl edit amazon-ssm-agent

-

-

Ouvrez un éditeur simple comme VIM, et selon que vous utilisez un serveur proxy HTTP ou un serveur proxy HTTPS, ajoutez l'une des configurations suivantes.

Pour un serveur proxy HTTP :

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Pour un serveur proxy HTTPS :

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Important

Ajoutez le paramètre

no_proxyau fichier et spécifiez l’adresse IP. L’adresse IP pourno_proxyest le point de terminaison des services de métadonnées d’instance (IMDS) pour Systems Manager. Si vous ne le spécifiez pasno_proxy, les appels à Systems Manager prennent l'identité du service proxy (si la solution de IMDSv1 secours est activée) ou les appels à Systems Manager échouent ( IMDSv2 s'ils sont appliqués).-

Pour IPv4, spécifiez

no_proxy=169.254.169.254. -

Pour IPv6, spécifiez

no_proxy=[fd00:ec2::254]. L' IPv6 adresse du service de métadonnées de l'instance est compatible avec IMDSv2 les commandes. L' IPv6 adresse n'est accessible que sur les instances créées sur le système AWS Nitro. Pour plus d'informations, consultez Comment fonctionne le service de métadonnées d'instance version 2 dans le guide de EC2 l'utilisateur Amazon.

-

-

Enregistrez vos modifications. Le système crée automatiquement l'un des fichiers suivants, en fonction du type de système d'exploitation.

-

Sur les instances Ubuntu Server où l'SSM Agent est installé en utilisant un snap :

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

Sur les instances Amazon Linux 2, Amazon Linux 2023 et RHEL :

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

Sur d'autres systèmes d'exploitation

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Redémarrez l'SSM Agent en utilisant l'une des commandes suivantes, en fonction du type de système d'exploitation.

-

Sur les instances Ubuntu Server installées à l'aide de Snap :

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

Sur d'autres systèmes d'exploitation

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

Note

Pour de plus amples informations sur l'utilisation des fichiers .override dans les environnements systemd, veuillez consulter Modification des fichiers d'unité existants