AWS Systems ManagerChange Managern'est plus ouvert aux nouveaux clients. Les clients existants peuvent continuer à utiliser le service normalement. Pour plus d'informations, consultez AWS Systems ManagerChange Managerla section Modification de la disponibilité.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration des rôles et des autorisations pour Change Manager

Change Managerchangement de disponibilité

AWS Systems ManagerChange Managerne sera plus ouvert aux nouveaux clients à compter du 7 novembre 2025. Si vous souhaitez l'utiliserChange Manager, inscrivez-vous avant cette date. Les clients existants peuvent continuer à utiliser le service normalement. Pour plus d'informations, consultez AWS Systems ManagerChange Managerla section Modification de la disponibilité.

Par défaut, Change Manager ne dispose pas d’autorisation pour effectuer des actions sur vos instances. Vous devez accorder l'accès en utilisant un rôle de service AWS Identity and Access Management (IAM) ou en assumant un rôle. Ce rôle permet à Change Manager d’exécuter en toute sécurité les flux de travail du Runbook spécifiés dans une demande de modification approuvée en votre nom. Le rôle accorde la AssumeRoleconfiance à AWS Security Token Service (AWS STS)Change Manager.

En accordant ces autorisations à un rôle pour agir au nom des utilisateurs d'une organisation, les utilisateurs n'ont pas besoin de se voir accorder eux-mêmes ce tableau d'autorisations. Les actions permises par les autorisations se limitent uniquement aux opérations approuvées.

Lorsque les utilisateurs de votre compte ou de votre organisation créent une demande de modification, ceux-ci peuvent sélectionner ce rôle de responsable pour effectuer les opérations de modification.

Vous pouvez créer un nouveau rôle de responsable pour Change Manager ou mettre à jour un rôle existant avec les autorisations nécessaires.

Si vous avez besoin de créer une fonction du service pour Change Manager, exécutez les tâches suivantes.

Tâches

Tâche 1 : Création d'une politique de rôle de responsable pour Change Manager

Tâche 2 : Création d'une politique de rôle de responsable pour Change Manager

Tâche 3 : Attacher la politique iam:PassRole à d'autres rôles

Tâche 4 : Ajouter des politiques intégrées à un rôle d'assume pour invoquer d'autres Services AWS

Tâche 5 : Configuration de l'accès utilisateur à Change Manager

Tâche 1 : Création d'une politique de rôle de responsable pour Change Manager

Suivez la procédure suivante pour créer la politique que vous attacherez à votre rôle de responsable Change Manager.

Pour créer une politique de rôle de responsabilité pour Change Manager

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, choisissez Policies, puis Create Policy.

-

Dans la page Create policy (Créer une politique), choisissez l’onglet JSON et remplacez le contenu par défaut par le contenu suivant que vous modifierez pour vos opérations Change Manager au bout des étapes suivantes.

Note

Si vous créez une politique à utiliser avec un seul compte Compte AWS, et non avec une organisation possédant plusieurs comptes Régions AWS, vous pouvez omettre le premier bloc de relevés. L'autorisation

iam:PassRolen'est pas requise pour le cas d’un compte unique utilisant Change Manager. -

Pour l'

iam:PassRoleaction, mettez à jour laResourcevaleur pour inclure toutes les fonctions ARNs de travail définies pour votre organisation auxquelles vous souhaitez accorder l'autorisation de lancer des flux de travail Runbook. -

Remplacez les

job-functionbalisesregionaccount-id,template-name,delegated-admin-account-id, et par des valeurs correspondant à vos Change Manager opérations. -

Pour la seconde

Resource, modifiez la liste pour inclure tous les modèles de modification pour lesquels vous souhaitez accorder des autorisations. Sinon, indiquez"Resource": "*"pour accorder des autorisations pour tous les modèles de modification de votre organisation. -

Choisissez Suivant : Balises.

-

(Facultatif) Ajoutez une ou plusieurs paires clé-valeur d'identification afin d'organiser, de suivre ou de contrôler l'accès pour cette politique.

-

Choisissez Suivant : Vérification.

-

Dans la page Review policy (Vérification de la politique), saisissez un nom dans la zone Name (Nom), tel que

MyChangeManagerAssumeRole, puis saisissez une description facultative. -

Choisissez Create policy (Créer une politique), et continuez vers Tâche 2 : Création d'une politique de rôle de responsable pour Change Manager.

Tâche 2 : Création d'une politique de rôle de responsable pour Change Manager

Suivez la procédure suivante pour créer un rôle de responsable Change Manager, une sorte de fonction du service pour Change Manager.

Pour créer un rôle d'assumer pour Change Manager

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Rôles, puis Créer un rôle.

-

Pour Select trusted entity (Sélectionner une entité de confiance), effectuez les choix suivants :

-

Pour Type d'entité de confiance, choisissez Service AWS

-

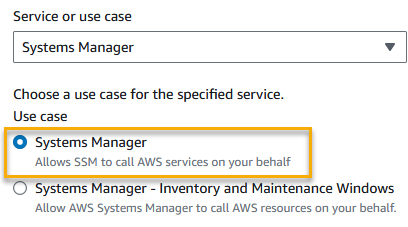

Pour les cas d'utilisation pour les autres Services AWS, choisissez Systems Manager

-

Choisissez Systems Manager, comme illustré dans l'image suivante.

-

-

Choisissez Suivant.

-

Dans la page Attached permissions policy (¨Politique d'autorisations attachées), recherchez la politique de rôle de responsable que vous avez créée dansTâche 1 : Création d'une politique de rôle de responsable pour Change Manager, comme

MyChangeManagerAssumeRole. -

Cochez la case cà côté du nom de la politique de rôle de responsable, puis choisissez Next: Tags (Suivant : balises).

-

Pour Role name (Nom du rôle), saisissez un nom pour votre nouveau profil d'instance, par exemple

MyChangeManagerAssumeRole. -

(Facultatif) Pour Description, saisissez une description pour ce role d'instance.

-

(Facultatif) Ajoutez une ou plusieurs paires clé-valeur d'identification afin d'organiser, de suivre ou de contrôler l'accès pour ce rôle.

-

Choisissez Suivant : Vérification.

-

(Facultatif) Pour Tags (Balises), ajoutez une ou plusieurs paires clé-valeur d'identification afin d'organiser, de suivre ou de contrôler l'accès pour ce rôle, puis sélectionnez Create role (Créer le rôle). Le système vous renvoie à la page Rôles.

-

Sélectionnez Créer un rôle. Le système vous renvoie à la page Rôles.

-

Sur la page Rôles, sélectionnez le rôle que vous venez de créer pour ouvrir la page Récapitulatif.

Tâche 3 : Attacher la politique iam:PassRole à d'autres rôles

Procédez comme suit pour attacher la politique iam:PassRole à un profil d'instance IAM ou à une fonction du service IAM. (Le service Systems Manager utilise des profils d'instance IAM pour communiquer avec les EC2 instances. Pour les nœuds non EC2 gérés dans un environnement hybride et multicloud, un rôle de service IAM est utilisé à la place.)

En attachant la politique iam:PassRole, le service Change Manager peut transmettre des autorisations de rôle à d’autres services ou outils Systems Manager lors de l’exécution des flux de travail de dossier d’exploitation.

Pour attacher la politique iam:PassRole à un profil d'instance ou une fonction du service IAM

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation, choisissez Roles (Rôles).

-

Recherchez le rôle de responsable Change Manager que vous avez créé, comme

MyChangeManagerAssumeRoleet définissez son nom. -

Dans la page Summary (Résumé) du rôle de responsable, sélectionnez l'onglet Autorisations.

-

Choisissez Add permissions, Create inline policy (Ajouter des autorisations, Créer une politique en ligne).

-

Dans la page Créer une politique, sélectionnez l'onglet Éditeur visuel.

-

Sélectionnez Service, puis sélectionnez IAM.

-

Dans la zone de texte Actions de filtrage

PassRole, entrez, puis choisissez l'PassRoleoption. -

Développer les Ressources. Vérifiez que Spécifique est sélectionné, puis sélectionnez Add ARN (Ajouter l'ARN).

-

Dans le champ Specify ARN for role (Spécifier l'ARN du rôle), saisissez l'ARN du rôle de profil d'instance IAM ou celui de la fonction du service IAM auquel vous souhaitez transmettre les autorisations de rôle de responsable. Le système remplit automatiquement les champs Compte et Role name with path (Nom du rôle avec chemin d'accès).

-

Choisissez Ajouter.

-

Sélectionnez Review policy (Examiner une politique).

-

Pour Name (Nom), entrez un nom pour identifier cette politique, puis choisissez Create policy (Créer une politique).

- Plus d'informations

Tâche 4 : Ajouter des politiques intégrées à un rôle d'assume pour invoquer d'autres Services AWS

Lorsqu'une demande de modification invoque d'autres services en Services AWS utilisant le rôle d'Change Managerassumer, le rôle d'assumer doit être configuré avec l'autorisation d'invoquer ces services. Cette exigence s'applique à tous les runbooks AWS Automation (runbooks AWS-*) susceptibles d'être utilisés dans une demande de modification, tels que les runbooksAWS-ConfigureS3BucketLogging, etAWS-CreateDynamoDBBackup. AWS-RestartEC2Instance Cette exigence s'applique également à tous les runbooks personnalisés que vous créez et qui invoquent d'autres services Services AWS en utilisant des actions qui appellent d'autres services. Par exemple, si vous exécutez les actions aws:executeAwsApi, aws:CreateStack ou aws:copyImage, vous devez configurer la fonction du service avec l'autorisation de faire appel à ces services. Vous pouvez accorder des autorisations à d'autres Services AWS en ajoutant une politique IAM en ligne au rôle.

Pour ajouter une politique en ligne à une fonction assumée afin d'appeler à d'autres Services AWS (console IAM)

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. -

Dans le panneau de navigation, choisissez Roles (Rôles).

-

Dans la liste, définissez le nom du rôle de responsable que vous souhaitez mettre à jour, par exemple

MyChangeManagerAssumeRole. -

Choisissez l'onglet Permissions (Autorisations).

-

Choisissez Add permissions, Create inline policy (Ajouter des autorisations, Créer une politique en ligne).

-

Sélectionnez l'onglet JSON.

-

Entrez un document de politique JSON pour le que Services AWS vous souhaitez invoquer. Voici deux exemples de document de stratégie JSON.

Amazon S3

PutObjectetGetObjectexempleAmazon EC2

CreateSnapshotetDescribeSnapShotsexempleAfin d’obtenir des informations approfondies sur la terminologie IAM, consultez la Référence de politique JSON IAM dans le Guide de l'utilisateur IAM.

-

Lorsque vous avez terminé, sélectionnez Review policy (Examiner une politique). Le programme de validation de politique signale les éventuelles erreurs de syntaxe.

-

Pour Name (Nom), saisissez un nom pour identifier la politique que vous créez. Vérifiez le récapitulatif de politique pour voir les autorisations accordées par votre politique. Sélectionnez ensuite Créer une politique pour enregistrer votre travail.

-

Une fois que vous avez créé une politique en ligne, elle est automatiquement intégrée à votre rôle.

Tâche 5 : Configuration de l'accès utilisateur à Change Manager

Si votre utilisateur, votre groupe ou votre rôle dispose des autorisations d'administrateur, vous avez accès à Change Manager. Si vous ne disposez pas des autorisations d'administrateur, alors un administrateur doit vous assigner la politique gérée AmazonSSMFullAccess ou une politique octroyant des d'autorisations similaires à votre utilisateur, groupe ou rôle.

Suivez la procédure suivante afin de configurer un utilisateur pour utiliser Change Manager. L'utilisateur que vous sélectionnez aura l'autorisation de configurer et d'exécuter Change Manager.

En fonction de l'application d'identité que vous utilisez dans votre organisation, vous pouvez sélectionner l'une des trois options disponibles pour configurer l'accès des utilisateurs. Lors de la configuration de l'accès utilisateur, attribuez ou ajoutez les éléments suivants :

-

Attribuez la politique

AmazonSSMFullAccessou une politique comparable qui autorise l'accès à Systems Manager. -

Attribuez la politique

iam:PassRole. -

Ajoutez l'ARN du rôle de responsable Change Manager que vous avez copié à la fin de Tâche 2 : Création d'une politique de rôle de responsable pour Change Manager.

Pour activer l’accès, ajoutez des autorisations à vos utilisateurs, groupes ou rôles :

-

Utilisateurs et groupes dans AWS IAM Identity Center :

Créez un jeu d’autorisations. Suivez les instructions de la rubrique Création d’un jeu d’autorisations du Guide de l’utilisateur AWS IAM Identity Center .

-

Utilisateurs gérés dans IAM par un fournisseur d’identité :

Créez un rôle pour la fédération d’identité. Suivez les instructions de la rubrique Création d’un rôle pour un fournisseur d’identité tiers (fédération) dans le Guide de l’utilisateur IAM.

-

Utilisateurs IAM :

-

Créez un rôle que votre utilisateur peut assumer. Suivez les instructions de la rubrique Création d’un rôle pour un utilisateur IAM dans le Guide de l’utilisateur IAM.

-

(Non recommandé) Attachez une politique directement à un utilisateur ou ajoutez un utilisateur à un groupe d’utilisateurs. Suivez les instructions de la rubrique Ajout d'autorisations à un utilisateur (console) du Guide de l'utilisateur IAM.

-

Vous en avez terminer avec la configuration des rôles requis pour Change Manager. Vous pouvez désormais utiliser l’ARN du rôle de responsabilité Change Manager dans vos opérations Change Manager.