Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWSSupport-TroubleshootMWAAEnvironmentCreation

Description

Le AWSSupport-TroubleshootMWAAEnvironmentCreation runbook fournit des informations pour résoudre les problèmes liés à la création de l'environnement Amazon Managed Workflows for Apache Airflow (Amazon MWAA), et pour effectuer des vérifications, accompagnées des raisons documentées, dans la mesure du possible pour identifier la panne.

Comment fonctionne-t-il ?

Le runbook exécute les étapes suivantes :

-

Récupère les détails de l'environnement Amazon MWAA.

-

Vérifie les autorisations du rôle d'exécution.

-

Vérifie si l'environnement est autorisé à utiliser la AWS KMS clé fournie pour la journalisation et si le groupe de CloudWatch journaux requis existe.

-

Analyse les journaux du groupe de journaux fourni pour détecter les erreurs éventuelles.

-

Vérifie la configuration réseau pour vérifier si l'environnement Amazon MWAA a accès aux points de terminaison requis.

-

Génère un rapport contenant les résultats.

Exécuter cette automatisation (console)

Type de document

Automatisation

Propriétaire

Amazon

Plateformes

/

Autorisations IAM requises

Le AutomationAssumeRole paramètre nécessite les actions suivantes pour utiliser correctement le runbook.

-

airflow:GetEnvironment -

cloudtrail:LookupEvents -

ec2:DescribeNatGateways -

ec2:DescribeNetworkAcls -

ec2:DescribeNetworkInterfaces -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

ec2:DescribeVpcEndpoints -

iam:GetPolicy -

iam:GetPolicyVersion -

iam:GetRolePolicy -

iam:ListAttachedRolePolicies -

iam:ListRolePolicies -

iam:SimulateCustomPolicy -

kms:GetKeyPolicy -

kms:ListAliases -

logs:DescribeLogGroups -

logs:FilterLogEvents -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetPublicAccessBlock -

s3control:GetPublicAccessBlock -

ssm:StartAutomationExecution -

ssm:GetAutomationExecution

Instructions

Pour configurer l'automatisation, procédez comme suit :

-

Accédez

AWSSupport-TroubleshootMWAAEnvironmentCreationà Systems Manager sous Documents. -

Sélectionnez Execute automation (Exécuter l'automatisation).

-

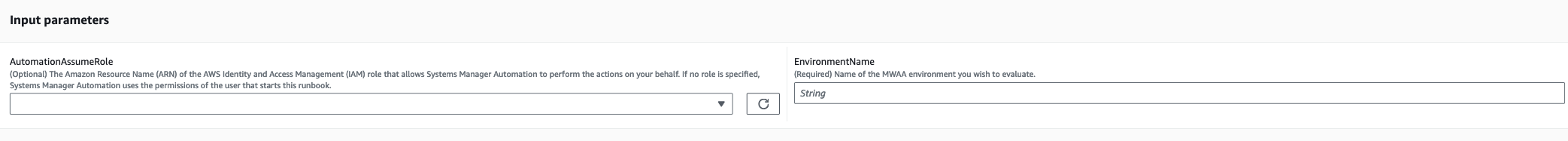

Pour les paramètres d'entrée, entrez ce qui suit :

-

AutomationAssumeRole (Facultatif) :

Amazon Resource Name (ARN) du rôle AWS AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

EnvironmentName (Obligatoire) :

Nom de l'environnement Amazon MWAA que vous souhaitez évaluer.

-

-

Sélectionnez Exécuter.

-

L'automatisation démarre.

-

Le document exécute les étapes suivantes :

-

GetMWAAEnvironmentDetails:Récupère les détails de l'environnement Amazon MWAA. Si cette étape échoue, le processus d'automatisation s'arrête et s'affiche comme

Failed. -

CheckIAMPermissionsOnExecutionRole:Vérifie que le rôle d'exécution dispose des autorisations requises pour les ressources Amazon MWAA, Amazon S3 CloudWatch, CloudWatch Logs et Amazon SQS. S'il détecte une clé gérée par le client AWS Key Management Service (AWS KMS), l'automatisation valide les autorisations requises pour la clé. Cette étape utilise l'

iam:SimulateCustomPolicyAPI pour déterminer si le rôle d'exécution de l'automatisation répond à toutes les autorisations requises. -

CheckKMSPolicyOnKMSKey:Vérifie si la politique en matière de AWS KMS clés autorise l'environnement Amazon MWAA à utiliser la clé pour chiffrer les journaux. CloudWatch Si la AWS KMS clé est AWS gérée, l'automatisation ignore cette vérification.

-

CheckIfRequiredLogGroupsExists:Vérifie si les groupes de CloudWatch journaux requis pour l'environnement Amazon MWAA existent. Si ce n'est pas le cas, l'automatisation vérifie CloudTrail

CreateLogGrouplesDeleteLogGroupévénements. Cette étape permet également de vérifier lesCreateLogGroupévénements. -

BranchOnLogGroupsFindings:Branches basées sur l'existence de groupes de CloudWatch journaux liés à l'environnement Amazon MWAA. S'il existe au moins un groupe de journaux, l'automatisation l'analyse pour localiser les erreurs. Si aucun groupe de journaux n'est présent, l'automatisation ignore l'étape suivante.

-

CheckForErrorsInLogGroups:Analyse les groupes de CloudWatch journaux pour localiser les erreurs.

-

GetRequiredEndPointsDetails:Récupère les points de terminaison de service utilisés par l'environnement Amazon MWAA.

-

CheckNetworkConfiguration:Vérifie que la configuration réseau de l'environnement Amazon MWAA répond aux exigences, notamment en vérifiant les configurations des groupes de sécurité, du réseau ACLs, des sous-réseaux et des tables de routage.

-

CheckEndpointsConnectivity:Invoque l'automatisation

AWSSupport-ConnectivityTroubleshootersecondaire pour valider la connectivité de l'Amazon MWAA aux points de terminaison requis. -

CheckS3BlockPublicAccess:Vérifie si le compartiment Amazon S3 de l'environnement Amazon MWAA est

Block Public Accessactivé et passe également en revue les paramètres généraux de blocage de l'accès public à Amazon S3 du compte. -

GenerateReport:Collecte les informations issues de l'automatisation et imprime le résultat ou le résultat de chaque étape.

-

-

Une fois terminé, consultez la section Sorties pour obtenir les résultats détaillés de l'exécution :

-

Vérification des autorisations du rôle d'exécution de l'environnement Amazon MWAA :

Vérifie si le rôle d'exécution dispose des autorisations requises pour les ressources Amazon MWAA, Amazon S3 CloudWatch, CloudWatch Logs et Amazon SQS. Si une AWS KMS clé gérée par le client est détectée, l'automatisation valide les autorisations requises pour la clé.

-

Vérification de la politique AWS KMS clé de l'environnement Amazon MWAA :

Vérifie si le rôle d'exécution possède les autorisations nécessaires pour les ressources Amazon MWAA, Amazon S3 CloudWatch, CloudWatch Logs et Amazon SQS. De plus, si une AWS KMS clé gérée par le client est détectée, l'automatisation vérifie les autorisations requises pour la clé.

-

Vérification des groupes de CloudWatch journaux de l'environnement Amazon MWAA :

Vérifie si les groupes de CloudWatch journaux requis pour l'environnement Amazon MWAA existent. Si ce n'est pas le cas, l'automatisation vérifie ensuite CloudTrail la localisation

CreateLogGroupet lesDeleteLogGroupévénements. -

Vérification des tables de routage de l'environnement Amazon MWAA :

Vérifie si les tables de routage Amazon VPC dans l'environnement Amazon MWAA sont correctement configurées.

-

Vérification des groupes de sécurité de l'environnement Amazon MWAA :

Vérifie si les groupes de sécurité Amazon VPC de l'environnement Amazon MWAA sont correctement configurés.

-

Vérification du réseau ACLs de l'environnement Amazon MWAA :

Vérifie si les groupes de sécurité Amazon VPC dans l'environnement Amazon MWAA sont correctement configurés.

-

Vérification des sous-réseaux de l'environnement Amazon MWAA :

Vérifie si les sous-réseaux de l'environnement Amazon MWAA sont privés.

-

La vérification de l'environnement Amazon MWAA nécessitait la connectivité des points de terminaison :

Vérifie si l'environnement Amazon MWAA peut accéder aux points de terminaison requis. À cette fin, l'automatisation invoque l'

AWSSupport-ConnectivityTroubleshooterautomatisation. -

Vérification du compartiment Amazon S3 de l'environnement Amazon MWAA :

Vérifie si le compartiment Amazon S3 de l'environnement Amazon MWAA est

Block Public Accessactivé et passe également en revue les paramètres de blocage de l'accès public à Amazon S3 du compte. -

La vérification de l'environnement Amazon MWAA CloudWatch enregistre les erreurs des groupes :

Analyse les groupes de CloudWatch journaux existants de l'environnement Amazon MWAA pour localiser les erreurs.

-

Références

Systems Manager Automation