Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Sécurité

Lorsque vous créez des systèmes sur l'infrastructure AWS, les responsabilités en matière de sécurité sont partagées entre vous et AWS. Ce modèle de responsabilité partagée

AWS KMS

La solution crée une clé gérée par le client gérée par AWS, qui est utilisée pour configurer le chiffrement côté serveur pour le sujet SNS et les tables DynamoDB.

Amazon IAM

Les fonctions Lambda de la solution nécessitent des autorisations pour accéder aux ressources du compte du hub et aux paramètres de get/put Systems Manager, aux groupes de CloudWatch journaux, à la clé AWS KMS, au RDS, aux ressources Autoscaling encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2, aux instances de base de données, pour modifier les attributs des instances et pour mettre à jour les balises de ces ressources. Toutes les autorisations nécessaires sont fournies par la solution au rôle de service Lambda créé dans le cadre du modèle de solution.

Lors du déploiement, Instance Scheduler déploiera des rôles IAM délimités pour chacune de ses fonctions Lambda, ainsi que des rôles de planificateur qui ne peuvent être assumés que par des Lambdas de planification spécifiques dans le modèle de hub déployé. Ces rôles de planification porteront des noms suivant le modèle{namespace}-Scheduler-Role, et{namespace}-ASG-Scheduling-Role.

Pour obtenir des informations détaillées sur les autorisations accordées à chaque rôle de service, reportez-vous aux CloudFormation modèles.

Volumes EC2 EBS chiffrés

Lorsque vous planifiez des EC2 instances associées à des volumes EBS chiffrés par AWS KMS, vous devez autoriser Instance Scheduler à utiliser les clés AWS KMS associées. Cela permet EC2 à Amazon de déchiffrer les volumes EBS attachés lors du démarrage de la fonction. Cette autorisation doit être accordée au rôle de planification dans le même compte que la ou les EC2 instances utilisant la clé.

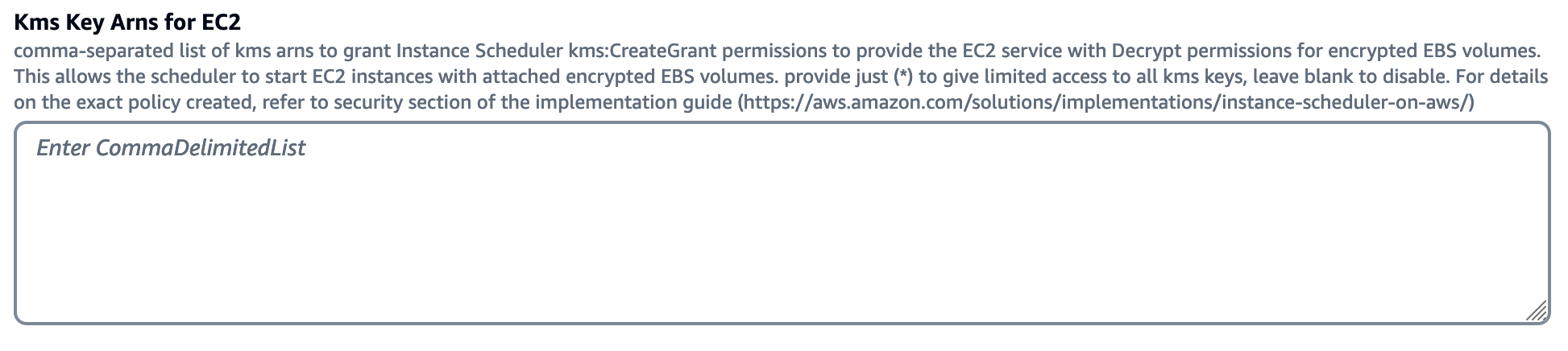

Pour autoriser l'utilisation d'une clé AWS KMS avec Instance Scheduler, ajoutez l'ARN de la clé AWS KMS à la pile du planificateur d'instance (hub ou spoke) sur le même compte que les EC2 instances utilisant les clés :

KMS Key Arns pour EC2

Cela générera automatiquement la politique suivante et l'ajoutera au rôle de planification pour ce compte :

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Lorsque vous planifiez des EC2 instances gérées dans AWS License Manager, vous devez autoriser Instance Scheduler à utiliser les configurations de licence associées. Cela permet à la solution de démarrer et d'arrêter correctement les instances tout en maintenant la conformité des licences. Cette autorisation doit être accordée au rôle de planification dans le même compte que les EC2 instances utilisant License Manager.

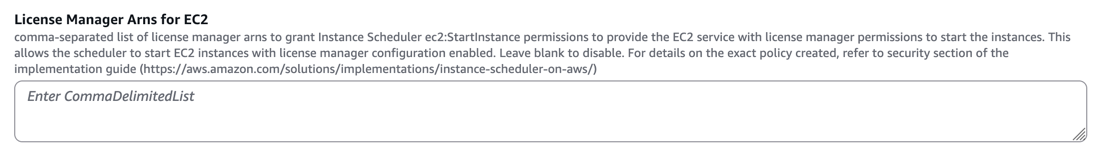

Pour autoriser l'utilisation d'AWS License Manager avec Instance Scheduler, ajoutez la configuration du License Manager ARNs à la pile Instance Scheduler (hub ou spoke) sur le même compte que les EC2 instances utilisant License Manager :

Configuration du License Manager ARNs pour EC2

Cela générera automatiquement la politique suivante et l'ajoutera au rôle de planification pour ce compte :

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Pour plus d'informations sur les autorisations du License Manager, reportez-vous à la section Gestion des identités et des accès pour AWS License Manager dans le guide de l'utilisateur d'AWS License Manager.