Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Déploiement automatisé - StackSets

Note

Nous vous recommandons de déployer avec StackSets. Toutefois, pour les déploiements à compte unique ou à des fins de test ou d'évaluation, envisagez l'option de déploiement stacks.

Avant de lancer la solution, passez en revue l'architecture, les composants de la solution, la sécurité et les considérations de conception abordées dans ce guide. Suivez les step-by-step instructions de cette section pour configurer et déployer la solution dans vos organisations AWS.

Temps de déploiement : environ 30 minutes par compte, selon StackSet les paramètres.

Conditions préalables

AWS Organizations

Si vous avez déjà déployé la version v1.3.x ou une version antérieure de cette solution, vous devez désinstaller la solution existante. Pour plus d'informations, reportez-vous à la section Mettre à jour la solution.

Avant de déployer cette solution, passez en revue votre déploiement d'AWS Security Hub :

-

Il doit y avoir un compte administrateur Security Hub délégué dans votre organisation AWS.

-

Security Hub doit être configuré pour agréger les résultats entre les régions. Pour plus d'informations, reportez-vous à la section Agrégation des résultats entre les régions dans le guide de l'utilisateur d'AWS Security Hub.

-

Vous devez activer Security Hub pour votre organisation dans chaque région où vous utilisez AWS.

Cette procédure suppose que vous disposez de plusieurs comptes utilisant AWS Organizations et que vous avez délégué un compte administrateur AWS Organizations et un compte administrateur AWS Security Hub.

Notez que cette solution fonctionne à la fois avec AWS Security Hub et AWS Security Hub CSPM.

Vue d'ensemble du déploiement

Note

StackSets le déploiement de cette solution utilise une combinaison de gestion des services et d'autogestion. StackSets L'autogéré StackSets doit être utilisé actuellement, car ils utilisent le mode imbriqué StackSets, qui n'est pas encore pris en charge par le service géré. StackSets

StackSets Déployez-le à partir d'un compte d'administrateur délégué dans vos organisations AWS.

Planification

Utilisez le formulaire suivant pour faciliter le StackSets déploiement. Préparez vos données, puis copiez-collez les valeurs pendant le déploiement.

AWS Organizations admin account ID: _______________ Security Hub admin account ID: _______________ CloudTrail Logs Group: ______________________________ Member account IDs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________ AWS Organizations OUs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________

(Facultatif) Étape 0 : Déployer la pile d'intégration de billetterie

-

Si vous avez l'intention d'utiliser la fonctionnalité de billetterie, déployez d'abord la pile d'intégration de billetterie dans votre compte administrateur Security Hub.

-

Copiez le nom de la fonction Lambda depuis cette pile et fournissez-le comme entrée à la pile d'administration (voir Étape 1).

Étape 1 : Lancez la pile d'administration dans le compte administrateur délégué du Security Hub

-

À l'aide d'un outil autogéré StackSet, lancez le CloudFormation modèle

automated-security-response-admin.templateAWS sur votre compte d'administrateur AWS Security Hub dans la même région que votre administrateur Security Hub. Ce modèle utilise des piles imbriquées. -

Choisissez les normes de sécurité à installer. Par défaut, seul SC est sélectionné (recommandé).

-

Choisissez un groupe de journaux Orchestrator existant à utiliser. Sélectionnez

Yess'il existeSO0111-ASR- Orchestratordéjà depuis une installation précédente. -

Choisissez d'activer ou non l'interface utilisateur Web de la solution. Si vous choisissez d'activer cette fonctionnalité, vous devez également saisir une adresse e-mail pour qu'un rôle d'administrateur soit attribué.

-

Sélectionnez vos préférences en matière de collecte de CloudWatch statistiques relatives à l'état de fonctionnement de la solution.

Pour plus d'informations sur l'autogestion StackSets, reportez-vous à la section Accorder des autorisations autogérées dans le guide de CloudFormation l'utilisateur AWS.

Étape 2 : installer les rôles de correction dans chaque compte membre d'AWS Security Hub

Attendez que l'étape 1 soit terminée, car le modèle de l'étape 2 fait référence aux rôles IAM créés par l'étape 1.

-

À l'aide d'un service géré StackSet, lancez le CloudFormation modèle

automated-security-response-member-roles.templateAWS dans une seule région dans chaque compte de vos organisations AWS. -

Choisissez d'installer ce modèle automatiquement lorsqu'un nouveau compte rejoint l'organisation.

-

Entrez l'ID de compte de votre compte administrateur AWS Security Hub.

-

Entrez une valeur pour le

namespacequi sera utilisé pour éviter les conflits de noms de ressources avec un déploiement précédent ou simultané dans le même compte. Entrez une chaîne de 9 caractères alphanumériques minuscules maximum.

Étape 3 : Lancez la pile de membres dans chaque compte membre et région d'AWS Security Hub

-

À l'aide de l'autogestion StackSets, lancez le CloudFormation modèle

automated-security-response-member.templateAWS dans toutes les régions où vous disposez de ressources AWS dans chaque compte de votre organisation AWS géré par le même administrateur du Security Hub.Note

Jusqu'à ce que le StackSets support géré par les services soit intégré, vous devez effectuer cette étape pour tous les nouveaux comptes qui rejoignent l'organisation.

-

Choisissez les playbooks Security Standard à installer.

-

Indiquez le nom d'un groupe de CloudTrail journaux (utilisé par certaines corrections).

-

Entrez l'ID de compte de votre compte administrateur AWS Security Hub.

-

Entrez une valeur pour le

namespacequi sera utilisé pour éviter les conflits de noms de ressources avec un déploiement précédent ou simultané dans le même compte. Entrez une chaîne de 9 caractères alphanumériques minuscules maximum. Cela doit correspondre à lanamespacevaleur que vous avez sélectionnée pour la pile des rôles des membres. De plus, la valeur de l'espace de noms n'a pas besoin d'être unique par compte membre.

(Facultatif) Étape 0 : Lancer une pile d'intégration d'un système de tickets

-

Si vous avez l'intention d'utiliser la fonctionnalité de billetterie, lancez d'abord la pile d'intégration correspondante.

-

Choisissez les piles d'intégration fournies pour Jira ou ServiceNow utilisez-les comme modèle pour implémenter votre propre intégration personnalisée.

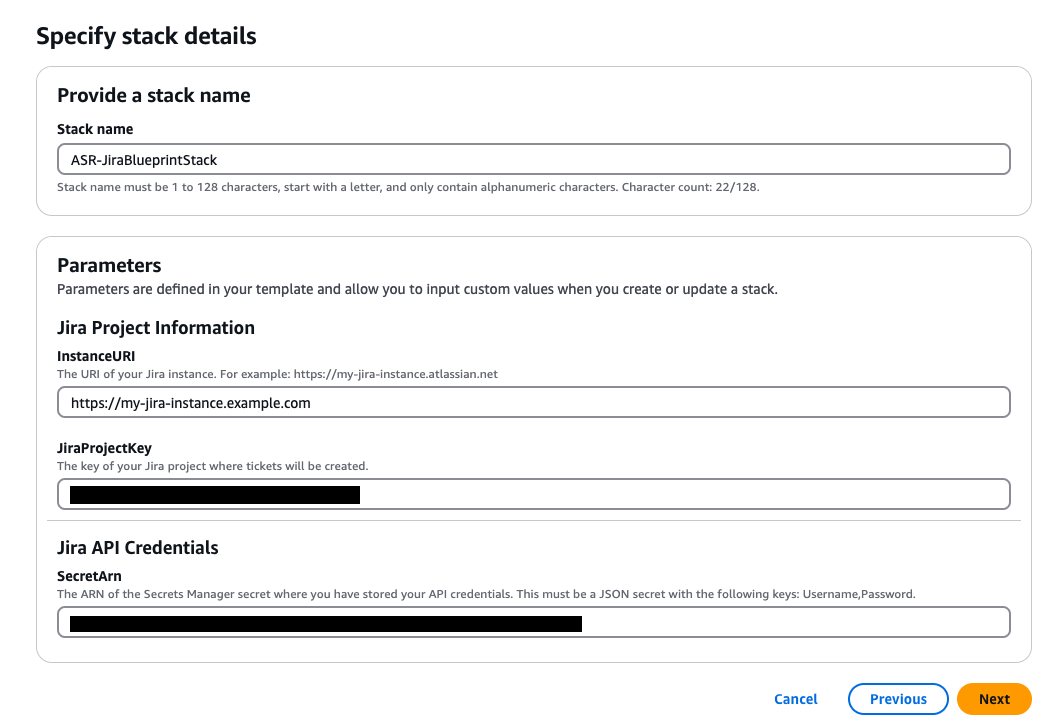

Pour déployer la pile Jira, procédez comme suit :

-

Entrez un nom pour votre pile.

-

Fournissez l'URI de votre instance Jira.

-

Fournissez la clé de projet pour le projet Jira auquel vous souhaitez envoyer des tickets.

-

Créez un nouveau secret clé-valeur dans Secrets Manager qui contient votre

UsernameJira et.PasswordNote

Vous pouvez choisir d'utiliser une clé d'API Jira à la place de votre mot de passe en fournissant votre nom d'utilisateur

Usernameet votre clé API en tant que.Password -

Ajoutez l'ARN de ce secret comme entrée à la pile.

Fournissez un nom de pile, des informations sur le projet Jira et des informations d'identification de l'API Jira.

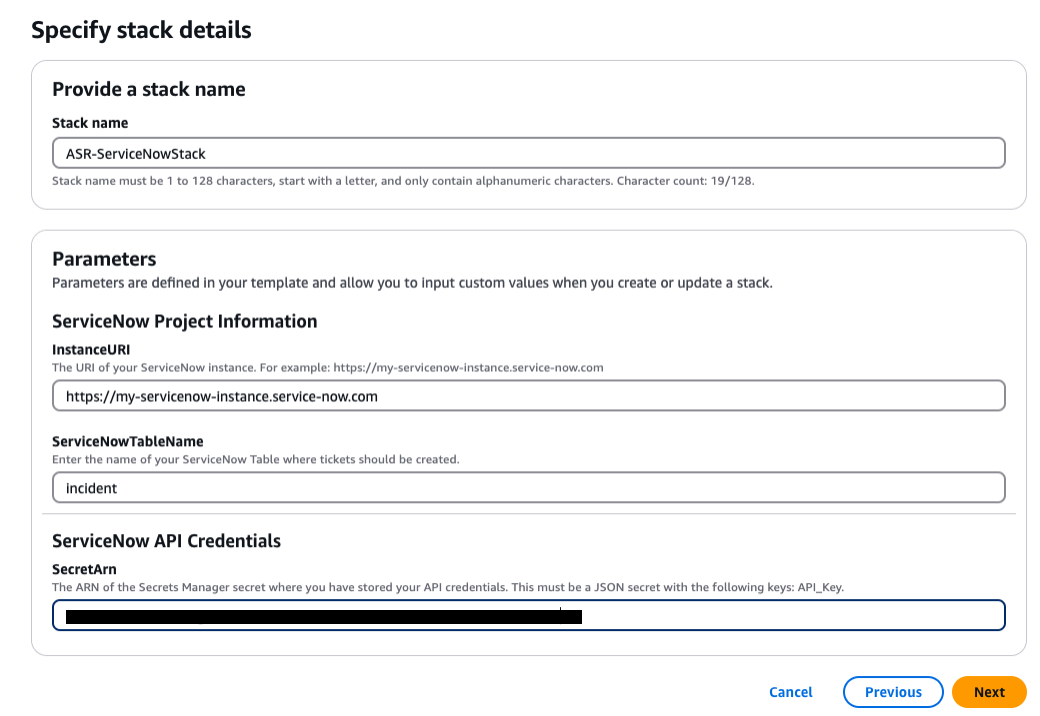

Pour déployer la ServiceNow pile :

-

Entrez un nom pour votre pile.

-

Indiquez l'URI de votre ServiceNow instance.

-

Entrez le nom ServiceNow de votre table.

-

Créez une clé d'API ServiceNow avec l'autorisation de modifier la table dans laquelle vous souhaitez écrire.

-

Créez un secret dans Secrets Manager avec la clé

API_Keyet fournissez l'ARN secret en entrée de la pile.Fournissez un nom de pile, des informations sur le ServiceNow projet et des informations d'identification de ServiceNow l'API.

Pour créer une pile d'intégration personnalisée : incluez une fonction Lambda que l'orchestrateur de solutions Step Functions peut appeler pour chaque correction. La fonction Lambda doit prendre les données fournies par Step Functions, construire une charge utile conformément aux exigences de votre système de billetterie et demander à votre système de créer le ticket.

-

Étape 1 : Lancez la pile d'administration dans le compte administrateur délégué du Security Hub

-

Lancez la pile d'

automated-security-response-admin.templateadministrationavec votre compte d'administrateur Security Hub. Généralement, un par organisation dans une seule région. Comme cette pile utilise des piles imbriquées, vous devez déployer ce modèle en tant que modèle autogéré. StackSet

Parameters

| Paramètre | Par défaut | Description |

|---|---|---|

|

Charger SC Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles SC. |

|

Charger la pile d'administration AFSBP |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles FSBP. |

|

Charger CIS12 0 Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles CIS12 0. |

|

Charger CIS14 0 Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles CIS14 0. |

|

Charger CIS3 00 Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles CIS3 00. |

|

Charger PC1321 Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des PC1321 contrôles. |

|

Charger le NIST Admin Stack |

|

Spécifiez s'il faut installer les composants d'administration pour la correction automatique des contrôles NIST. |

|

Réutiliser le groupe de journaux Orchestrator |

|

Choisissez de réutiliser ou non un groupe de |

|

ShouldDeployWebUI |

|

Déployez les composants de l'interface utilisateur Web, notamment API Gateway, les fonctions Lambda et CloudFront la distribution. Sélectionnez « Oui » pour activer l'interface utilisateur Web permettant de visualiser les résultats et l'état des mesures correctives. Si vous choisissez de désactiver cette fonctionnalité, vous pouvez toujours configurer des corrections automatisées et exécuter des corrections à la demande à l'aide de l'action personnalisée Security Hub CSPM. |

|

AdminUserEmail |

(Entrée facultative) |

Adresse e-mail de l'utilisateur administrateur initial. Cet utilisateur aura un accès administratif complet à l'interface utilisateur Web d'ASR. Obligatoire uniquement lorsque l'interface utilisateur Web est activée. |

|

Utiliser CloudWatch les métriques |

|

Spécifiez si vous souhaitez activer CloudWatch les métriques pour surveiller la solution. Cela créera un CloudWatch tableau de bord pour consulter les statistiques. |

|

Utiliser les alarmes CloudWatch métriques |

|

Spécifiez si vous souhaitez activer CloudWatch les alarmes métriques pour la solution. Cela créera des alarmes pour certaines métriques collectées par la solution. |

|

RemediationFailureAlarmThreshold |

|

Spécifiez le seuil pour le pourcentage d'échecs de correction par ID de contrôle. Par exemple, si vous entrez Ce paramètre ne fonctionne que si des alarmes sont créées (voir le paramètre Utiliser CloudWatch les alarmes métriques). |

|

EnableEnhancedCloudWatchMetrics |

|

Si Consultez la section Coût pour comprendre les coûts supplémentaires que cela entraîne. |

|

TicketGenFunctionName |

(Entrée facultative) |

Facultatif. Laissez ce champ vide si vous ne souhaitez pas intégrer de système de billetterie. Sinon, fournissez le nom de la fonction Lambda à partir de la sortie de la pile de l'étape 0, par exemple :. |

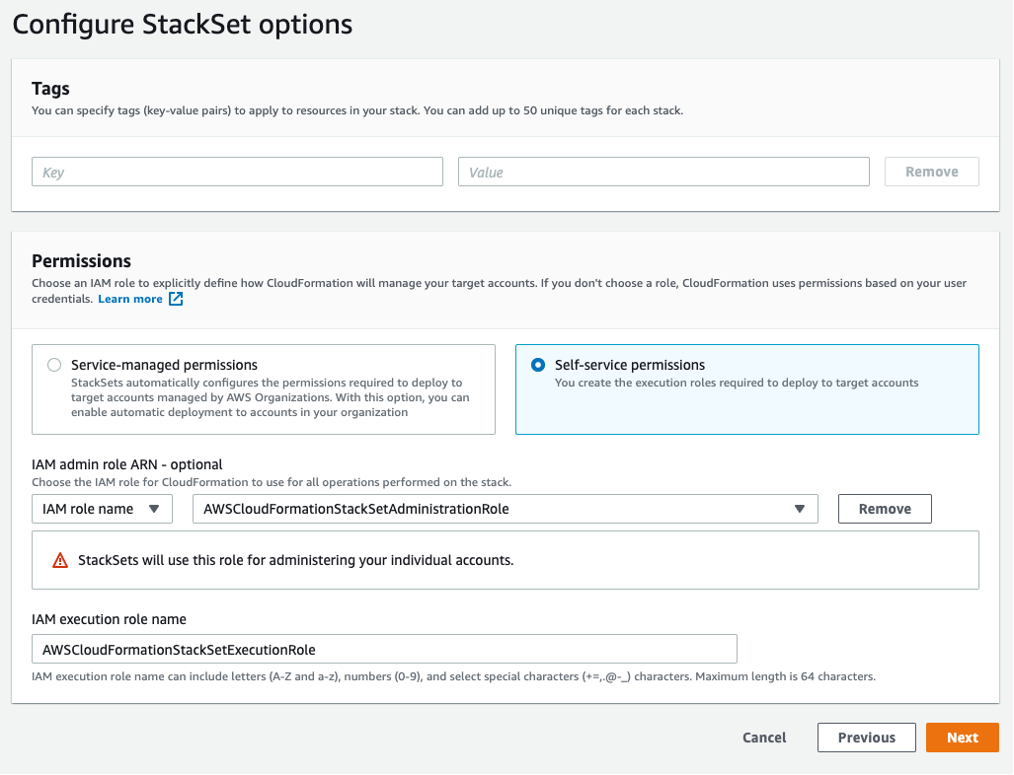

StackSet Options de configuration

-

Pour le paramètre Account numbers, entrez l'ID de compte du compte administrateur AWS Security Hub.

-

Pour le paramètre Specify regions, sélectionnez uniquement la région dans laquelle l'administrateur Security Hub est activé. Attendez que cette étape soit terminée avant de passer à l'étape 2.

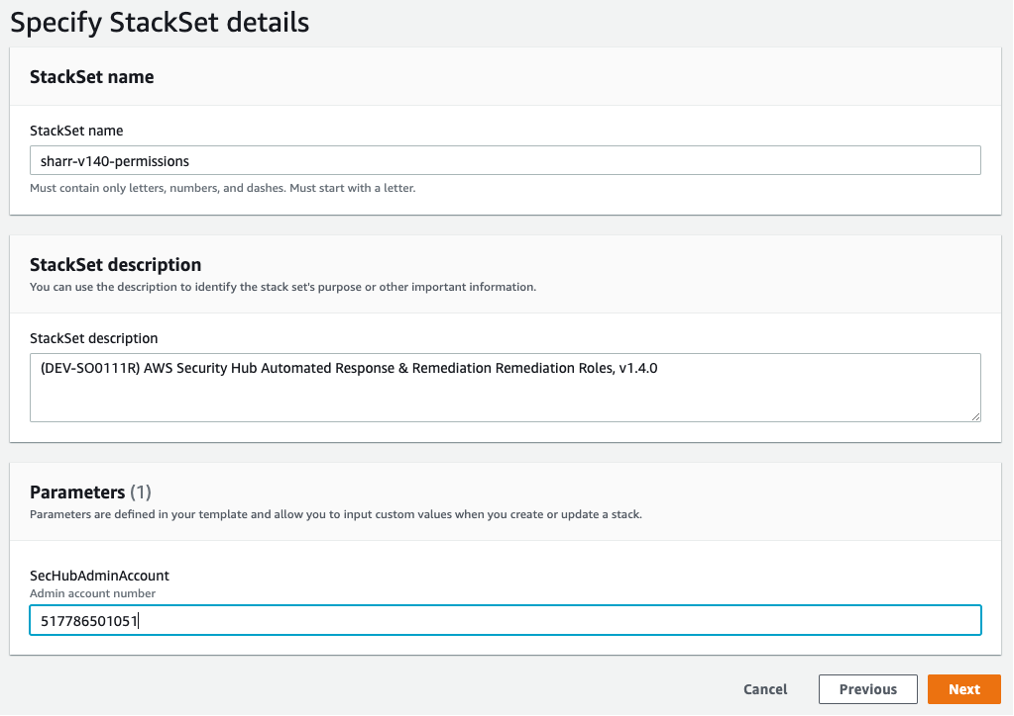

Étape 2 : installer les rôles de correction dans chaque compte membre d'AWS Security Hub

Utilisez un service géré StackSets pour déployer le modèle de rôles des membresautomated-security-response-member-roles.template Cela StackSet doit être déployé dans une région par compte membre. Il définit les rôles globaux qui autorisent les appels d'API entre comptes à partir de la fonction d'étape ASR Orchestrator.

Parameters

| Paramètre | Par défaut | Description |

|---|---|---|

|

Namespace |

|

Entrez une chaîne de 9 caractères alphanumériques minuscules maximum. Espace de noms unique à ajouter en tant que suffixe aux noms de rôles IAM de correction. Le même espace de noms doit être utilisé dans les rôles des membres et dans les piles de membres. Cette chaîne doit être unique pour chaque déploiement de solution, mais il n'est pas nécessaire de la modifier lors des mises à jour de la pile. Il n'est pas nécessaire que la valeur de l'espace de noms soit unique par compte membre. |

|

Administrateur du compte Sec Hub |

|

Entrez l'ID de compte à 12 chiffres du compte administrateur AWS Security Hub. Cette valeur accorde des autorisations au rôle de solution du compte administrateur. |

-

Déployez dans l'ensemble de l'organisation (standard) ou dans les unités organisationnelles, conformément aux politiques de votre organisation.

-

Activez le déploiement automatique afin que les nouveaux comptes des organisations AWS reçoivent ces autorisations.

-

Pour le paramètre Spécifier les régions, sélectionnez une seule région. Les rôles IAM sont globaux. Vous pouvez passer à l'étape 3 pendant le StackSet déploiement.

Spécifiez StackSet les détails

Étape 3 : Lancez la pile de membres dans chaque compte membre et région d'AWS Security Hub

Comme la pile de membres

Parameters

| Paramètre | Par défaut | Description |

|---|---|---|

|

Indiquez le nom du LogGroup à utiliser pour créer des filtres métriques et des alarmes |

|

Spécifiez le nom d'un groupe CloudWatch Logs dans lequel sont CloudTrail enregistrés les appels d'API. Ceci est utilisé pour les corrections CIS 3.1-3.14. |

|

Load SC Member Stack |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles SC. |

|

Charger la pile de membres de l'AFSBP |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles FSBP. |

|

Charger CIS12 une pile de membres |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles CIS12 0. |

|

Charger CIS14 une pile de membres |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles CIS14 0. |

|

Charger une pile de CIS3 100 membres |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles CIS3 00. |

|

Charger la pile de PC1321 membres |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des PC1321 contrôles. |

|

Charger la pile de membres du NIST |

|

Spécifiez s'il faut installer les composants membres pour la correction automatique des contrôles NIST. |

|

Création d'un compartiment S3 pour la journalisation des audits Redshift |

|

Indiquez |

|

Compte administrateur Sec Hub |

|

Entrez l'ID de compte à 12 chiffres du compte administrateur AWS Security Hub. |

|

Namespace |

|

Entrez une chaîne de 9 caractères alphanumériques minuscules maximum. Cette chaîne fait partie des noms de rôles IAM et du compartiment Action Log S3. Utilisez la même valeur pour le déploiement de la pile de membres et le déploiement de la pile de rôles des membres. La chaîne doit être unique pour chaque déploiement de solution, mais il n'est pas nécessaire de la modifier lors des mises à jour de la pile. |

|

EnableCloudTrailForASRActionJournal |

|

Indiquez |

Comptes

Lieux de déploiement : vous pouvez spécifier une liste de numéros de compte ou d'unités organisationnelles.

Spécifiez les régions : sélectionnez toutes les régions dans lesquelles vous souhaitez corriger les résultats. Vous pouvez ajuster les options de déploiement en fonction du nombre de comptes et de régions. La simultanéité des régions peut être parallèle.