Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Compartiments Amazon S3

Rubriques

Monter un compartiment Amazon S3

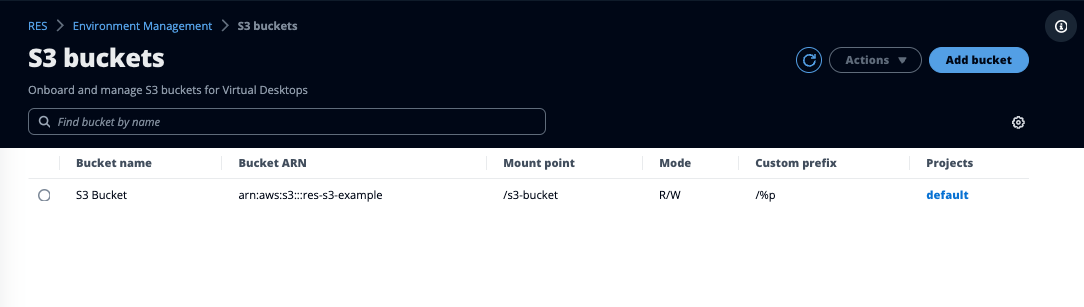

Research and Engineering Studio (RES) prend en charge le montage de buckets Amazon S3 sur des instances VDI (Virtual Desktop Infrastructure) Linux. Les administrateurs RES peuvent intégrer des compartiments S3 à RES, les associer à des projets, modifier leur configuration et supprimer des compartiments dans l'onglet Compartiments S3 sous Gestion de l'environnement.

Le tableau de bord des compartiments S3 fournit une liste des compartiments S3 intégrés mis à votre disposition. Depuis le tableau de bord des compartiments S3, vous pouvez :

-

Utilisez Ajouter un compartiment pour intégrer un compartiment S3 à RES.

-

Sélectionnez un compartiment S3 et utilisez le menu Actions pour :

-

Modifier un bucket

-

Supprimer un seau

-

-

Utilisez le champ de recherche pour effectuer une recherche par nom de compartiment et trouver des compartiments S3 intégrés.

Ajouter un compartiment Amazon S3

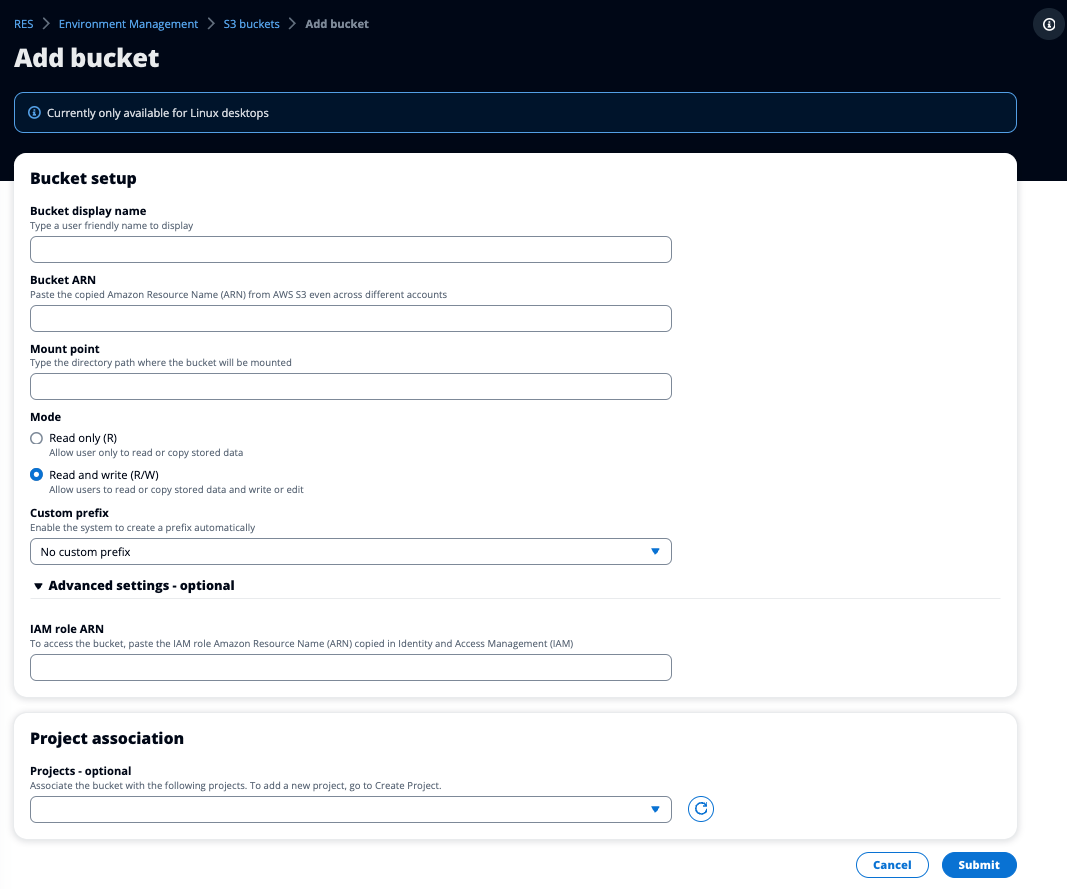

Pour ajouter un compartiment S3 à votre environnement RES :

-

Choisissez Add bucket (Ajouter un compartiment).

-

Entrez les détails du bucket tels que le nom du bucket, l'ARN et le point de montage.

Important

-

L'ARN du bucket, le point de montage et le mode fournis ne peuvent pas être modifiés après la création.

-

L'ARN du bucket peut contenir un préfixe qui isolera le bucket S3 intégré par rapport à ce préfixe.

-

-

Sélectionnez le mode dans lequel vous souhaitez embarquer votre bucket.

Important

-

Voir Isolation des données pour plus d'informations sur l'isolation des données avec des modes spécifiques.

-

-

Sous Options avancées, vous pouvez fournir un ARN de rôle IAM pour monter les buckets pour l'accès entre comptes. Suivez les étapes décrites Accès au bucket entre comptes pour créer le rôle IAM requis pour l'accès entre comptes.

-

(Facultatif) Associez le bucket à des projets, qui peuvent être modifiés ultérieurement. Toutefois, un compartiment S3 ne peut pas être monté sur les sessions VDI existantes d'un projet. Seules les sessions lancées une fois que le projet a été associé au bucket monteront le bucket.

-

Sélectionnez Envoyer.

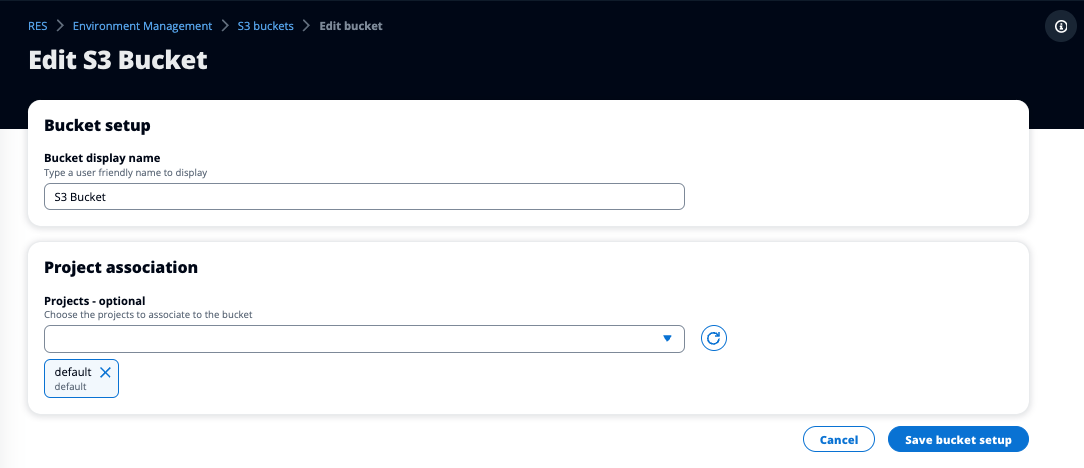

Modifier un compartiment Amazon S3

-

Sélectionnez un compartiment S3 dans la liste des compartiments S3.

-

Dans le menu Actions, choisissez Modifier.

-

Entrez vos mises à jour.

Important

-

L'association d'un projet à un compartiment S3 ne montera pas le compartiment sur les instances d'infrastructure de bureau virtuel (VDI) existantes de ce projet. Le bucket ne sera monté sur les sessions VDI lancées dans un projet qu'une fois le bucket associé à ce projet.

-

La dissociation d'un projet d'un compartiment S3 n'aura aucun impact sur les données contenues dans le compartiment S3, mais les utilisateurs d'ordinateurs de bureau perdront l'accès à ces données.

-

-

Choisissez Enregistrer la configuration du bucket.

Supprimer un compartiment Amazon S3

-

Sélectionnez un compartiment S3 dans la liste des compartiments S3.

-

Dans le menu Actions, choisissez Supprimer.

Important

-

Vous devez d'abord supprimer toutes les associations de projets du compartiment.

-

L'opération de suppression n'a aucun impact sur les données du compartiment S3. Il supprime uniquement l'association du compartiment S3 avec RES.

-

La suppression d'un compartiment entraîne la perte de l'accès des sessions VDI existantes au contenu de ce compartiment à l'expiration des informations d'identification de cette session (environ 1 heure).

-

Isolation des données

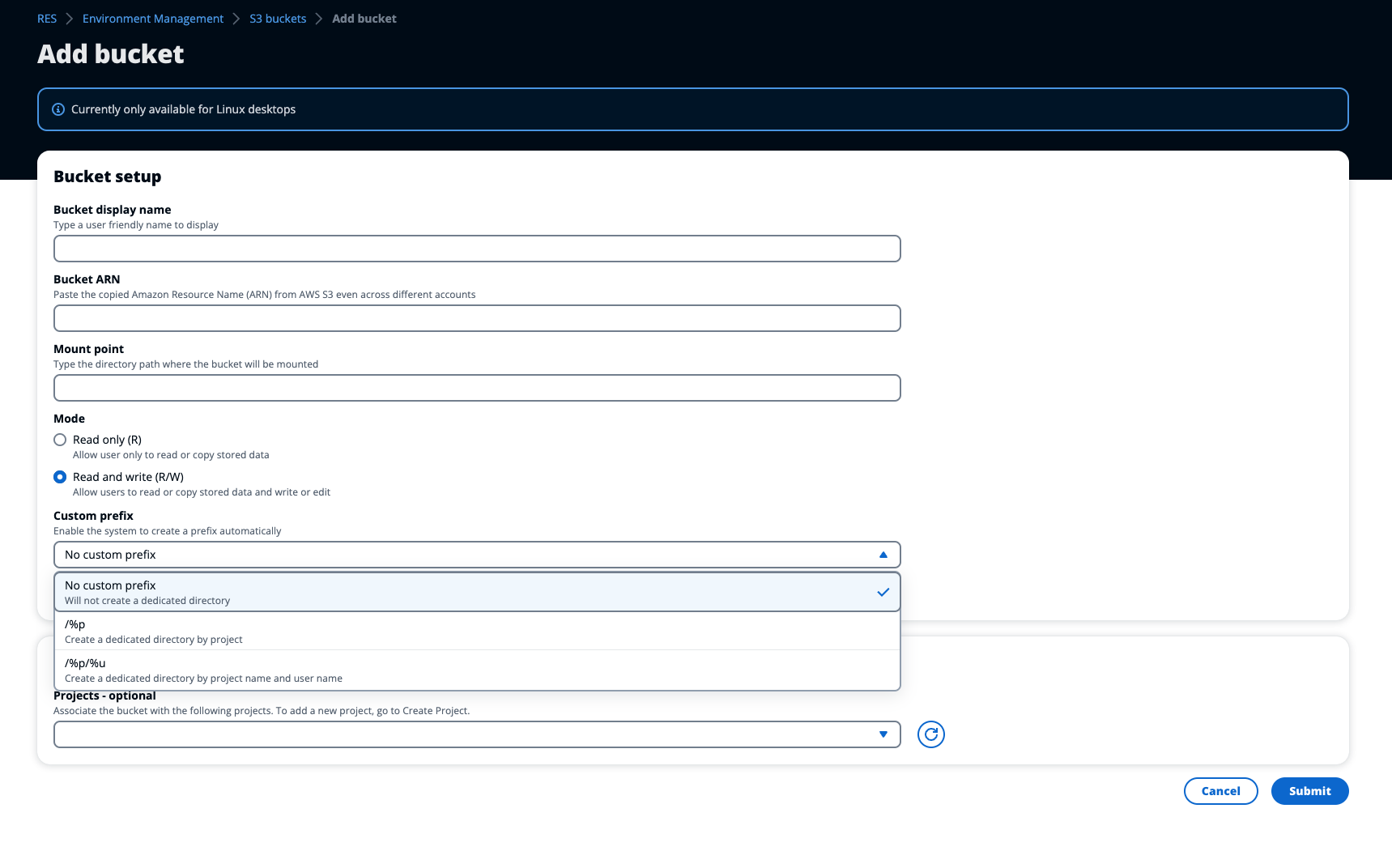

Lorsque vous ajoutez un compartiment S3 à RES, vous avez la possibilité d'isoler les données qu'il contient pour des projets et des utilisateurs spécifiques. Sur la page Ajouter un compartiment, vous pouvez choisir un mode Read Only (R) ou Read and Write (R/W).

Lecture seule

Si Read Only (R) cette option est sélectionnée, l'isolation des données est appliquée en fonction du préfixe de l'ARN du bucket (Amazon Resource Name). Par exemple, si un administrateur ajoute un bucket à RES à l'aide de l'ARN arn:aws:s3::: et associe ce bucket au projet A et au projet B, les utilisateurs qui lancent VDIs depuis le projet A et le projet B ne peuvent lire que les données situées bucket-name/example-data/bucket-name sous le chemin/example-data. Ils n'auront pas accès aux données en dehors de ce chemin. Si aucun préfixe n'est ajouté à l'ARN du bucket, l'intégralité du bucket sera mise à la disposition de tous les projets qui lui sont associés.

Lire et écrire

Si Read and Write (R/W) cette option est sélectionnée, l'isolation des données est toujours appliquée en fonction du préfixe de l'ARN du bucket, comme décrit ci-dessus. Ce mode comporte des options supplémentaires permettant aux administrateurs de fournir un préfixe basé sur des variables pour le compartiment S3. Lorsque cette option Read and Write (R/W) est sélectionnée, une section Préfixe personnalisé devient disponible et propose un menu déroulant avec les options suivantes :

Aucun préfixe personnalisé

/%p

/%p/%u

- Aucune isolation personnalisée des données

-

Lorsque

No custom prefixle préfixe personnalisé est sélectionné, le bucket est ajouté sans aucune isolation de données personnalisée. Cela permet à tous les projets associés au bucket d'avoir un accès en lecture et en écriture. Par exemple, si un administrateur ajoute un bucket à RES en utilisant l'ARNarn:aws:s3:::avecbucket-nameNo custom prefixselected et associe ce bucket au projet A et au projet B, les utilisateurs qui lancent VDIs depuis le projet A et le projet B auront un accès illimité en lecture et en écriture au bucket. - Isolation des données au niveau du projet

-

Lorsque

/%ple préfixe personnalisé est sélectionné, les données du compartiment sont isolées pour chaque projet spécifique qui lui est associé. La%pvariable représente le code du projet. Par exemple, si un administrateur ajoute un bucket à RES en utilisant l'ARNarn:aws:s3:::avecbucket-name/%pselected et un point de montage de/bucket, et qu'il associe ce bucket aux projets A et B, l'utilisateur A du projet A peut y écrire un fichier/bucket. L'utilisateur B du projet A peut également voir le fichier dans lequel l'utilisateur A a écrit/bucket. Toutefois, si l'utilisateur B lance un VDI dans le projet B et y jette un/bucketœil, il ne verra pas le fichier écrit par l'utilisateur A, car les données sont isolées par projet. Le fichier écrit par l'utilisateur A se trouve dans le compartiment S3 sous le préfixe,/ProjectAtandis que l'utilisateur B ne peut y accéder que/ProjectBs'il utilise le fichier VDIs depuis le projet B. - Isolation des données au niveau du projet et de l'utilisateur

-

Lorsque le préfixe personnalisé

/%p/%uest sélectionné, les données du compartiment sont isolées pour chaque projet spécifique et pour chaque utilisateur associé à ce projet. La%pvariable représente le code du projet et%ule nom d'utilisateur. Par exemple, un administrateur ajoute un bucket à RES en utilisant l'ARNarn:aws:s3:::dont le point de montage estbucket-name/%p/%usélectionné et le point de montage est égal à/bucket. Ce compartiment est associé au projet A et au projet B. L'utilisateur A du projet A peut y écrire un fichier/bucket. Contrairement au scénario précédent avec uniquement%pl'isolation, l'utilisateur B ne verra pas dans ce cas le fichier écrit par l'utilisateur A dans le projet A/bucket, car les données sont isolées à la fois par le projet et par l'utilisateur. Le fichier écrit par l'utilisateur A se trouve dans le compartiment S3 sous le préfixe,/ProjectA/UserAtandis que l'utilisateur B ne peut y accéder que/ProjectA/UserBs'il l'utilise VDIs dans le projet A.

Accès au bucket entre comptes

RES est capable de monter des buckets à partir d'autres AWS comptes, à condition que ces buckets disposent des autorisations appropriées. Dans le scénario suivant, un environnement RES du compte A souhaite monter un compartiment S3 dans le compte B.

Étape 1 : Créez un rôle IAM dans le compte dans lequel RES est déployé (ce rôle sera appelé compte A) :

-

Connectez-vous à la console AWS de gestion du compte RES qui doit accéder au compartiment S3 (compte A).

-

Ouvrez la console IAM :

-

Accédez au tableau de bord IAM.

-

Dans le panneau de navigation, sélectionnez Stratégies.

-

-

Créez une politique :

-

Sélectionnez Create Policy (Créer une politique).

-

Choisissez l’onglet JSON.

-

Collez la politique JSON suivante (

<BUCKET-NAME>remplacez-la par le nom du compartiment S3 situé dans le compte B) : -

Sélectionnez Suivant.

-

-

Passez en revue et créez la politique :

-

Donnez un nom à la politique (par exemple, AccessPolicy « S3 »).

-

Ajoutez une description facultative pour expliquer l'objectif de la politique.

-

Passez en revue la politique et sélectionnez Créer une politique.

-

-

Ouvrez la console IAM :

-

Accédez au tableau de bord IAM.

-

Dans le volet de navigation, sélectionnez Rôles.

-

-

Créez un rôle :

-

Sélectionnez Créer le rôle.

-

Choisissez Politique de confiance personnalisée comme type d'entité de confiance.

-

Collez la politique JSON suivante (

<ACCOUNT_ID>remplacez-la par l'ID de compte réel du compte A,<ENVIRONMENT_NAME>par le nom de l'environnement du déploiement de RES et<REGION>par la AWS région dans laquelle RES est déployé) : -

Sélectionnez « Suivant ».

-

-

Joindre des politiques d'autorisation :

-

Recherchez et sélectionnez la politique que vous avez créée précédemment.

-

Sélectionnez « Suivant ».

-

-

Marquez, révisez et créez le rôle :

-

Entrez un nom de rôle (par exemple, AccessRole « S3 »).

-

À l'étape 3, sélectionnez Ajouter une étiquette, puis entrez la clé et la valeur suivantes :

-

Clé :

res:Resource -

Valeur :

s3-bucket-iam-role

-

-

Vérifiez le rôle et sélectionnez Créer un rôle.

-

-

Utilisez le rôle IAM dans RES :

-

Copiez l'ARN du rôle IAM que vous avez créé.

-

Connectez-vous à la console RES.

-

Dans le volet de navigation de gauche, sélectionnez S3 Bucket.

-

Sélectionnez Ajouter un compartiment et remplissez le formulaire avec l'ARN du compartiment S3 multi-comptes.

-

Sélectionnez le menu déroulant Paramètres avancés - facultatif.

-

Entrez l'ARN du rôle dans le champ ARN du rôle IAM.

-

Sélectionnez Ajouter un compartiment.

-

Étape 2 : Modifier la politique de compartiment dans le compte B

-

Connectez-vous à la console AWS de gestion du compte B.

-

Ouvrez la console S3 :

-

Accédez au tableau de bord S3.

-

Sélectionnez le bucket auquel vous souhaitez accorder l'accès.

-

-

Modifiez la politique relative aux compartiments :

-

Choisissez l'onglet Permissions, puis sélectionnez Bucket Policy.

-

Ajoutez la politique suivante pour accorder au rôle IAM depuis le compte A l'accès au compartiment (remplacez-le

<AccountA_ID>par l'ID de compte réel du compte A et<BUCKET-NAME>par le nom du compartiment S3) : -

Sélectionnez Save.

-

Empêcher l'exfiltration de données dans un VPC privé

Pour empêcher les utilisateurs d'exfiltrer les données des compartiments S3 sécurisés vers leurs propres compartiments S3 de leur compte, vous pouvez associer un point de terminaison VPC pour sécuriser votre VPC privé. Les étapes suivantes montrent comment créer un point de terminaison VPC pour le service S3 qui prend en charge l'accès aux compartiments S3 au sein de votre compte, ainsi qu'à tout compte supplémentaire doté de compartiments multicomptes.

-

Ouvrez la console Amazon VPC :

-

Connectez-vous à la console AWS de gestion.

-

Ouvrez la console Amazon VPC à l'adresse. https://console.aws.amazon.com/vpc/

-

-

Créez un point de terminaison VPC pour S3 :

-

Dans le volet de navigation de gauche, sélectionnez Endpoints.

-

Sélectionnez Create Endpoint (Créer un point de terminaison).

-

Pour Catégorie de service, assurez-vous que l’option services AWS est sélectionnée.

-

Dans le champ Nom du service, entrez

com.amazonaws.(remplacez<region>.s3<region>par votre AWS région) ou recherchez « S3 ». -

Sélectionnez le service S3 dans la liste.

-

-

Configurer les paramètres du point de terminaison :

-

Pour le VPC, sélectionnez le VPC dans lequel vous souhaitez créer le point de terminaison.

-

Pour les sous-réseaux, sélectionnez les deux sous-réseaux privés utilisés pour les sous-réseaux VDI lors du déploiement.

-

Pour Activer le nom DNS, assurez-vous que l'option est cochée. Cela permet de résoudre le nom d'hôte DNS privé sur les interfaces réseau du point de terminaison.

-

-

Configurez la politique pour restreindre l'accès :

-

Sous Politique, sélectionnez Personnaliser.

-

Dans l'éditeur de règles, entrez une politique qui restreint l'accès aux ressources de votre compte ou d'un compte spécifique. Voici un exemple de politique (remplacez-le

mybucketpar le nom de votre compartiment S3111122223333et444455556666par le AWS compte approprié IDs auquel vous souhaitez avoir accès) :

-

-

Créez le point de terminaison :

-

Vérifiez vos paramètres.

-

Sélectionnez Créer un point de terminaison.

-

-

Vérifiez le point de terminaison :

-

Une fois le point de terminaison créé, accédez à la section Points de terminaison de la console VPC.

-

Sélectionnez le point de terminaison nouvellement créé.

-

Vérifiez que l'état est disponible.

-

En suivant ces étapes, vous créez un point de terminaison VPC qui autorise un accès S3 limité aux ressources de votre compte ou à un ID de compte spécifié.

Résolution des problèmes

Comment vérifier si un bucket ne parvient pas à être monté sur un VDI

Si un bucket ne parvient pas à être monté sur un VDI, vous pouvez vérifier les erreurs à certains endroits. Suivez les étapes ci-dessous.

-

Vérifiez les journaux VDI :

-

Connectez-vous à la console AWS de gestion.

-

Ouvrez la EC2 console et accédez à Instances.

-

Sélectionnez l'instance VDI que vous avez lancée.

-

Connectez-vous au VDI via le gestionnaire de session.

-

Exécutez les commandes suivantes :

sudo su cd ~/bootstrap/logsVous trouverez ici les journaux de bootstrap. Les détails de toute défaillance figureront dans le

configure.log.{time}fichier.Consultez également le

/etc/messagejournal pour plus de détails.

-

-

Vérifiez les journaux CloudWatch Lambda de Custom Credential Broker :

-

Connectez-vous à la console AWS de gestion.

-

Ouvrez la CloudWatch console et accédez à Log groups.

-

Recherchez le groupe de journaux

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Examinez le premier groupe de journaux disponible et repérez les éventuelles erreurs dans les journaux. Ces journaux contiendront des détails concernant les problèmes potentiels liés à la fourniture d'informations d'identification personnalisées temporaires pour le montage de compartiments S3.

-

-

Vérifiez les CloudWatch journaux personnalisés de Credential Broker API Gateway :

-

Connectez-vous à la console AWS de gestion.

-

Ouvrez la CloudWatch console et accédez à Log groups.

-

Recherchez le groupe de journaux

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Examinez le premier groupe de journaux disponible et repérez les éventuelles erreurs dans les journaux. Ces journaux contiendront des détails concernant toutes les demandes et réponses adressées à l'API Gateway concernant les informations d'identification personnalisées nécessaires au montage des compartiments S3.

-

Comment modifier la configuration du rôle IAM d'un bucket après l'intégration

-

Connectez-vous à la console AWS DynamoDB

. -

Sélectionnez le tableau :

-

Dans le volet de navigation de gauche, sélectionnez Tables.

-

Recherchez et sélectionnez

<stack-name>.cluster-settings

-

-

Scannez le tableau :

-

Sélectionnez Explorer les éléments de table.

-

Assurez-vous que Scan est sélectionné.

-

-

Ajoutez un filtre :

-

Sélectionnez Filtres pour ouvrir la section de saisie des filtres.

-

Réglez le filtre pour qu'il corresponde à votre clé-

-

Attribut : Entrez la clé.

-

État : Choisissez Commence par.

-

Valeur : entrez «

shared-storage.remplacement<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>» par la valeur du système de fichiers à modifier.

-

-

-

Exécutez le scan :

Sélectionnez Exécuter pour exécuter le scan avec le filtre.

-

Vérifiez la valeur :

Si l'entrée existe, assurez-vous que la valeur est correctement définie avec le bon ARN du rôle IAM.

Si l'entrée n'existe pas :

-

Sélectionnez Créer un article.

-

Entrez les détails de l'article :

-

Pour l'attribut clé, entrez

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Ajoutez le bon ARN du rôle IAM.

-

-

Sélectionnez Enregistrer pour ajouter l'article.

-

-

Redémarrez les instances VDI :

Redémarrez l'instance pour vous assurer VDIs que les ARN affectés par le rôle IAM incorrect sont à nouveau montés.

Activant CloudTrail

Pour l'activer CloudTrail dans votre compte à l'aide de la CloudTrail console, suivez les instructions fournies dans la section Création d'un historique avec la CloudTrail console dans le guide de AWS CloudTrail l'utilisateur. CloudTrail enregistrera l'accès aux compartiments S3 en enregistrant le rôle IAM qui y a accédé. Cela peut être lié à un ID d'instance, qui est lié à un projet ou à un utilisateur.