Amazon Redshift ne prendra plus en charge la création de nouveaux Python UDFs à compter du 1er novembre 2025. Si vous souhaitez utiliser Python UDFs, créez la version UDFs antérieure à cette date. Le Python existant UDFs continuera à fonctionner normalement. Pour plus d’informations, consultez le billet de blog

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Groupes de sécurité VPC

Lorsque vous provisionnez un cluster Amazon Redshift ou un groupe de travail Amazon Redshift sans serveur, l’accès est restreint par défaut afin que personne n’y ait accès. Pour autoriser l’accès entrant à d’autres utilisateurs, associez-le à un groupe de sécurité. Si vous utilisez la plateforme EC2 -VPC, vous pouvez soit utiliser un groupe de sécurité Amazon VPC existant, soit en définir un nouveau. Vous l’associez ensuite à un cluster ou un groupe de travail tel que décrit ci-après. Si vous utilisez la plateforme EC2 -Classic, vous définissez un groupe de sécurité et vous l'associez à votre cluster ou groupe de travail. Pour plus d'informations sur l'utilisation des groupes de sécurité sur la plateforme EC2 -Classic, consultezGroupes de sécurité Amazon Redshift.

Un groupe de sécurité VPC se compose d’un ensemble de règles qui contrôlent l’accès à une instance du VPC, tel que votre cluster. Des règles individuelles définissent l’accès en fonction de plages d’adresses IP ou sur d’autres groupes de sécurité VPC. Lorsque vous associez un groupe de sécurité VPC à un cluster ou un groupe de travail, les règles définies dans le groupe de sécurité VPC contrôlent l’accès.

Chaque cluster que vous provisionnez sur la plateforme EC2 -VPC est associé à un ou plusieurs groupes de sécurité Amazon VPC. Amazon VPC fournit un groupe de sécurité VPC appelé default, qui est créé automatiquement lorsque vous créez le VPC. Chaque cluster que vous lancez dans le VPC est automatiquement associé au groupe de sécurité VPC par défaut si vous ne spécifiez pas un autre groupe de sécurité VPC lors de la création de vos ressources Redshift. Vous pouvez associer un groupe de sécurité VPC à un cluster lorsque vous créez le cluster ou vous pouvez associer un groupe de sécurité VPC ultérieurement en modifiant le cluster.

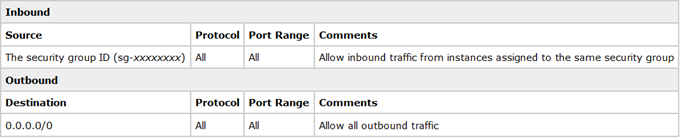

La capture d’écran ci-après montre les règles par défaut pour le groupe de sécurité VPC par défaut.

Vous pouvez modifier les règles du groupe de sécurité VPC par défaut en fonction des besoins.

Si le groupe de sécurité VPC par défaut vous suffit, vous n’avez pas besoin d’en créer un autre. Cependant, vous pouvez éventuellement créer des groupes de sécurité VPC supplémentaires pour mieux gérer l’accès entrant. Par exemple, supposons que vous exécutiez un service sur un cluster Amazon Redshift ou un groupe de travail sans serveur et que vous ayez plusieurs niveaux de service distincts à fournir à vos clients. Si vous ne voulez pas fournir le même accès à tous les niveaux de service, vous pouvez créer des groupes de sécurité VPC distincts, un par niveau de service. Vous pouvez ensuite associer ces groupes de sécurité VPC à votre cluster ou vos groupes de travail.

Vous pouvez créer jusqu’à 100 groupes de sécurité VPC pour un VPC et associer un groupe de sécurité VPC à plusieurs clusters et groupes de travail. Notez toutefois que le nombre de groupes de sécurité VPC que vous pouvez associer à un cluster ou un groupe de travail est limité.

Amazon Redshift applique immédiatement les modifications à un groupe de sécurité VPC. Donc, si vous avez associé le groupe de sécurité VPC à un cluster, les règles d’accès au cluster entrant dans le groupe de sécurité VPC mis à jour s’appliquent immédiatement.

Vous pouvez créer et modifier des groupes de sécurité VPC à l'adresse. https://console.aws.amazon.com/vpc/