Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Concepts

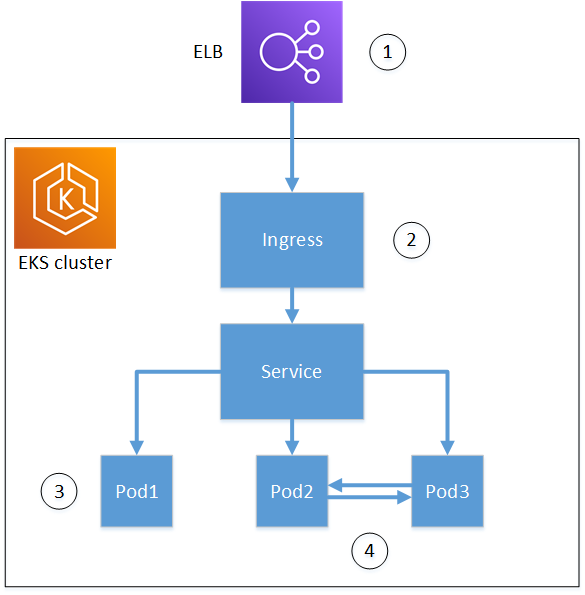

Le schéma suivant montre certaines des options disponibles pour utiliser le protocole TLS dans un cluster Amazon EKS. Le cluster d'exemple se trouve derrière un équilibreur de charge. Les numéros identifient les points de terminaison possibles pour les communications sécurisées par TLS.

-

Résiliation au niveau de l'équilibreur de charge

Elastic Load Balancing (Elastic Load Balancing) est intégré au AWS Certificate Manager service. Il n'est pas nécessaire de l'installer

cert-managersur l'équilibreur de charge. Vous pouvez configurer ACM avec une autorité de certification privée, signer un certificat auprès de cette autorité de certification privée et installer le certificat à l'aide de la console Elastic Load Balancing. AWS CA privée les certificats sont automatiquement renouvelés.Vous pouvez également fournir un certificat privé à un équilibreur autre que l'équilibreur de AWS charge pour mettre fin au protocole TLS.

Cela fournit une communication cryptée entre un client distant et l'équilibreur de charge. Les données après le transfert de l'équilibreur de charge sont transmises non chiffrées au cluster Amazon EKS.

-

Résiliation au niveau du contrôleur d'entrée Kubernetes

Le contrôleur d'entrée se trouve dans le cluster Amazon EKS et fait office d'équilibreur de charge et de routeur. Pour utiliser le contrôleur d'entrée comme point de terminaison du cluster pour les communications externes, vous devez :

-

Installez les deux

cert-manageretaws-privateca-issuer -

Fournissez au contrôleur un certificat privé TLS provenant du AWS CA privée.

Les communications entre l'équilibreur de charge et le contrôleur d'entrée sont cryptées, les données sont transmises en clair aux ressources du cluster.

-

-

Terminaison dans un pod

Chaque pod est un groupe d'un ou de plusieurs conteneurs qui partagent des ressources de stockage et de réseau. Si vous installez les deux

cert-manageraws-privateca-issueret que vous provisionnez le cluster avec une autorité de certification privée, Kubernetes peut installer un certificat privé TLS signé sur les pods selon les besoins. Par défaut, une connexion TLS se terminant par un pod n'est pas disponible pour les autres pods du cluster. -

Communications sécurisées entre les pods.

Vous pouvez fournir des certificats à plusieurs pods pour leur permettre de communiquer entre eux. Les scénarios possibles sont les suivants :

-

Le provisionnement avec des certificats auto-signés générés par Kubernetes. Cela sécurise les communications entre les pods, mais les certificats auto-signés ne répondent pas aux exigences HIPAA ou FIPS.

-

Provisionnement à l'aide de certificats signés par AWS CA privée. Cela nécessite d'installer à la fois

cert-manageretaws-privateca-issuer. Kubernetes peut ensuite installer des certificats mTLS signés sur les pods selon les besoins.

-