Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Security OU — Compte Log Archive

Sondage

Nous aimerions avoir de vos nouvelles. Veuillez nous faire part de vos commentaires sur le AWS PRA en répondant à un court sondage

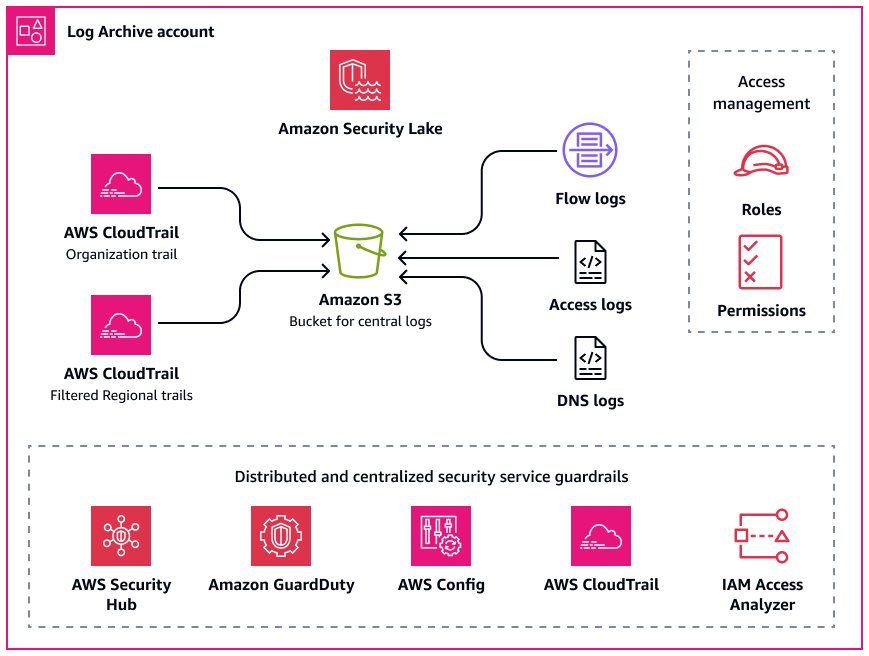

Le compte Log Archive vous permet de centraliser les types de journaux d'infrastructure, de service et d'application. Pour plus d'informations sur ce compte, consultez l'architecture AWS de référence de sécurité (AWS SRA). Avec un compte dédié aux journaux, vous pouvez appliquer des alertes cohérentes à tous les types de journaux et confirmer que les intervenants en cas d'incident peuvent accéder à un ensemble de ces journaux à partir d'un seul endroit. Vous pouvez également configurer les contrôles de sécurité et les politiques de conservation des données à partir d'un seul endroit, ce qui peut simplifier les frais opérationnels liés à la confidentialité. Le schéma suivant illustre les services AWS de sécurité et de confidentialité configurés dans le compte Log Archive.

Stockage centralisé des journaux

Les fichiers journaux (tels que AWS CloudTrail les journaux) peuvent contenir des informations pouvant être considérées comme des données personnelles. Certaines organisations choisissent d'utiliser un suivi organisationnel afin de regrouper CloudTrail les journaux des comptes en un seul emplacement central, à des fins de visibilité. Régions AWS Pour plus d’informations, consultez AWS CloudTrail dans ce guide. Lors de la mise en œuvre de la centralisation des CloudTrail journaux, ceux-ci sont généralement stockés dans un compartiment Amazon Simple Storage Service (Amazon S3) situé dans une seule région.

En fonction de la définition des données personnelles de votre organisation, de vos obligations contractuelles envers vos clients et des réglementations régionales applicables en matière de confidentialité, vous devrez peut-être envisager des transferts de données transfrontaliers lorsqu'il s'agit d'agrégation de journaux. Déterminez si les données personnelles contenues dans les différents types de journaux sont soumises à ces restrictions. Par exemple, CloudTrail les journaux peuvent contenir les données relatives aux employés de votre entreprise, mais pas nécessairement les données personnelles de vos clients. Si votre organisation doit respecter des exigences de transfert de données restreint, les options suivantes peuvent vous aider :

-

Si votre organisation fournit des services AWS Cloud à des personnes concernées dans plusieurs pays, vous pouvez choisir d'agréger tous les journaux dans le pays qui applique les exigences de résidence des données les plus strictes. Par exemple, si vous opérez en Allemagne et que ce pays est soumis aux exigences les plus strictes, vous pouvez agréger les données dans un compartiment S3 afin que

eu-central-1Région AWS les données collectées en Allemagne ne quittent pas les frontières de l'Allemagne. Pour cette option, vous pouvez configurer un suivi organisationnel unique CloudTrail qui regroupe les journaux de tous les comptes et de Régions AWS la région cible. -

Supprimez les données personnelles qui doivent rester dans le fichier Région AWS avant qu'elles ne soient copiées et agrégées dans une autre région. Par exemple, vous pouvez masquer les données personnelles dans la région hôte de l'application avant de transférer les journaux vers une autre région. Pour plus d'informations sur le masquage des données personnelles, consultez la Amazon Data Firehose section de ce guide.

-

Si vous avez des préoccupations strictes en matière de souveraineté des données, vous pouvez maintenir une zone d'atterrissage multi-comptes distincte dans le cadre de Région AWS laquelle ces exigences sont appliquées. De cette façon, vous pouvez simplifier la configuration de la zone d'atterrissage dans la région pour une journalisation centralisée. Cela offre également des avantages supplémentaires en matière de ségrégation des infrastructures et aide à maintenir le journal local dans leur propre région. Travaillez avec votre conseiller juridique pour déterminer quelles données personnelles sont concernées et quels Region-to-Region transferts sont autorisés. Pour plus d’informations, consultez Élaboration de stratégies pour une expansion mondiale dans ce guide.

Par le biais des journaux de service, des journaux des applications et des journaux du système d'exploitation (OS), vous pouvez utiliser Amazon CloudWatch pour surveiller Services AWS les ressources du compte et de la région correspondants par défaut. Beaucoup choisissent de centraliser ces journaux et statistiques provenant de plusieurs comptes et régions dans un seul compte. Par défaut, ces journaux sont conservés dans le compte correspondant et dans la région d'où ils proviennent. Pour la centralisation, vous pouvez utiliser des filtres d'abonnement et des tâches d'exportation Amazon S3 pour partager les données dans un emplacement centralisé. Il peut être important d'inclure les filtres et les tâches d'exportation appropriés lors de l'agrégation des journaux d'une charge de travail soumise à des exigences de transfert de données transfrontalier. Si les journaux d'accès d'une charge de travail contiennent des données personnelles, vous devrez peut-être vous assurer que celles-ci sont transférées ou conservées dans des comptes et régions spécifiques.

Amazon Security Lake

Comme le recommande la AWS SRA, vous souhaiterez peut-être utiliser le compte Log Archive comme compte d'administrateur délégué pour Amazon Security Lake. Dans ce cas, Security Lake collecte les journaux pris en charge dans des compartiments Amazon S3 dédiés sur le même compte que les autres journaux de sécurité recommandés par la SRA.

Du point de vue de la confidentialité, il est important que vos intervenants en charge des incidents aient accès aux journaux provenant de vos AWS environnements, de vos fournisseurs SaaS, de vos sites, de sources cloud et de sources tierces. Cela leur permet de bloquer et de corriger plus rapidement les accès non autorisés aux données personnelles. Les mêmes considérations relatives au stockage des journaux s'appliquent très probablement à la résidence des journaux et aux déplacements régionaux au sein d'Amazon Security Lake. Cela est dû au fait que Security Lake collecte des journaux et des événements de sécurité à partir du site Régions AWS dans lequel vous avez activé le service. Pour respecter les exigences relatives à la résidence des données, pensez à votre configuration de régions cumulatives.Une région cumulative est une région dans laquelle Security Lake consolide les données d'une ou de plusieurs régions contributrices, que vous sélectionnez. Votre organisation devra peut-être s'aligner sur les exigences de conformité de votre région en matière de résidence des données avant de pouvoir configurer Security Lake et les régions cumulatives.