Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Implémentez l'authentification SAML 2.0 pour Amazon WorkSpaces en utilisant Auth0 et AWS Managed Microsoft AD

Siva Vinnakota et Shantanu Padhye, Amazon Web Services

Récapitulatif

Ce modèle explique comment intégrer Auth0 AWS Directory Service for Microsoft Active Directory pour créer une solution d'authentification SAML 2.0 robuste pour votre environnement Amazon WorkSpaces . Il explique comment établir une fédération entre ces éléments Services AWS pour activer des fonctionnalités avancées telles que l'authentification multifactorielle (MFA) et les flux de connexion personnalisés tout en préservant un accès fluide aux postes de travail. AWS Managed Microsoft AD Que vous ne gériez qu'une poignée ou des milliers d'utilisateurs, cette intégration apporte flexibilité et sécurité à votre entreprise. Ce modèle fournit les étapes du processus de configuration afin que vous puissiez implémenter cette solution dans votre propre environnement.

Conditions préalables et limitations

Prérequis

Un actif Compte AWS

AWS Managed Microsoft AD

Un poste de travail provisionné dans Amazon WorkSpaces Personal associé à AWS Managed Microsoft AD

Une instance Amazon Elastic Compute Cloud (Amazon EC2)

Un compte Auth0

Limites

Certains Services AWS ne sont pas disponibles du tout Régions AWS. Pour connaître la disponibilité par région, voir Services AWS par région

Architecture

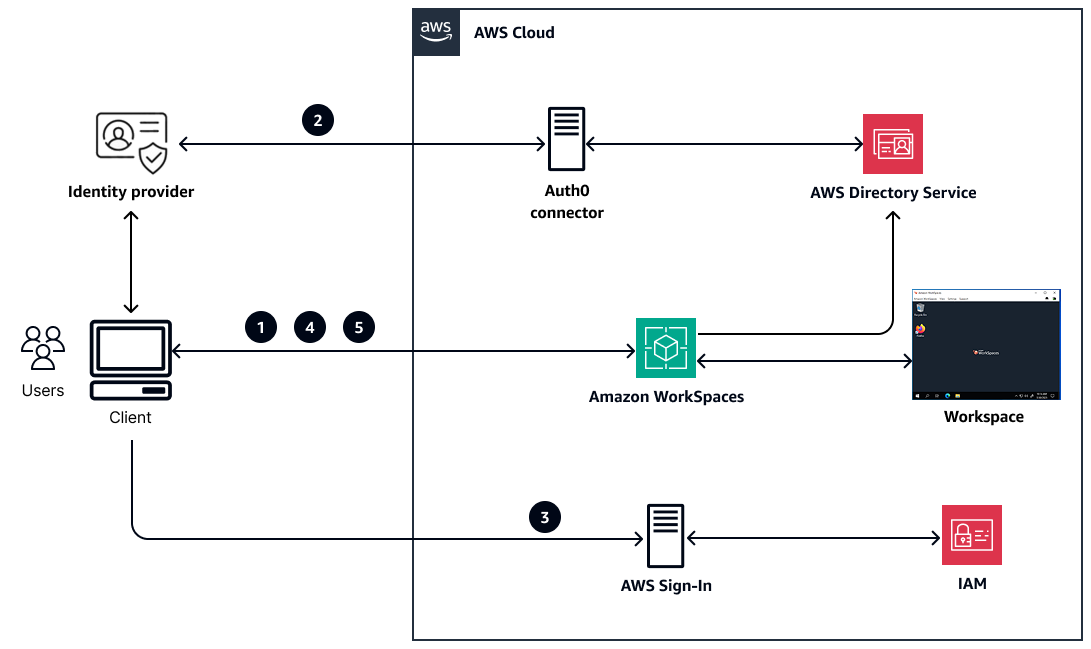

Le processus d'authentification SAML 2.0 pour une application WorkSpaces cliente comprend cinq étapes illustrées dans le schéma suivant. Ces étapes constituent un flux de travail typique pour la connexion. Vous pouvez utiliser cette approche distribuée de l'authentification après avoir suivi les instructions de ce modèle, afin de fournir une méthode structurée et sécurisée pour l'accès des utilisateurs.

Flux de travail :

Inscription. L'utilisateur lance l'application client pour son répertoire compatible SAML WorkSpaces WorkSpaces et saisit le code WorkSpaces d'enregistrement pour celui-ci. WorkSpaces renvoie l'URL du fournisseur d'identité (IdP) Auth0 à l'application cliente.

Connectez-vous.Le WorkSpaces client redirige vers le navigateur Web de l'utilisateur à l'aide de l'URL Auth0. L'utilisateur s'authentifie à l'aide de son nom d'utilisateur et de son mot de passe. Auth0 renvoie une assertion SAML au navigateur client. L'assertion SAML est un jeton chiffré qui affirme l'identité de l'utilisateur.

Authentifier. Le navigateur client publie l'assertion SAML sur le Connexion à AWS point de terminaison pour la valider. Connexion à AWS permet à l'appelant d'assumer un rôle AWS Identity and Access Management (IAM). Cela renvoie un jeton contenant des informations d'identification temporaires pour le rôle IAM.

WorkSpaces connexion. Le WorkSpaces client présente le jeton au point de terminaison du WorkSpaces service. WorkSpaces échange le jeton contre un jeton de session et renvoie le jeton de session au WorkSpaces client avec une URL de connexion. Lorsque le WorkSpaces client charge la page de connexion, la valeur du nom d'utilisateur est renseignée par la

NameIdvaleur transmise dans la réponse SAML.Diffusion en continu. L'utilisateur saisit son mot de passe et s'authentifie auprès de l' WorkSpaces annuaire. Après authentification, WorkSpaces renvoie un jeton au client. Le client est redirigé vers le WorkSpaces service et présente le jeton. Cela organise une session de streaming entre le WorkSpaces client et le WorkSpace.

Note

Pour configurer une expérience d'authentification unique fluide qui ne nécessite pas de demande de mot de passe, consultez les sections Authentification basée sur un certificat et WorkSpaces Personnel dans la documentation. WorkSpaces

Outils

Services AWS

Amazon WorkSpaces est un service d'infrastructure de bureau virtuel (VDI) entièrement géré qui fournit aux utilisateurs des postes de travail basés sur le cloud sans avoir à acheter et à déployer du matériel ou à installer des logiciels complexes.

AWS Directory Service for Microsoft Active Directorypermet à vos charges de travail et à vos AWS ressources sensibles aux annuaires d'utiliser Microsoft Active Directory dans le. AWS Cloud

Autres outils

Auth0

est une plateforme d'authentification et d'autorisation qui vous aide à gérer l'accès à vos applications.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Installez le connecteur LDAP Active Directory dans Auth0 avec. AWS Managed Microsoft AD |

| Administrateur cloud, architecte cloud |

Créez une application dans Auth0 pour générer le fichier manifeste de métadonnées SAML. |

| Administrateur cloud, architecte cloud |

| Tâche | Description | Compétences requises |

|---|---|---|

Créez un IdP SAML 2.0 dans IAM. | Pour configurer SAML 2.0 en tant qu'IdP, suivez les étapes décrites dans la section Création d'un fournisseur d'identité SAML dans IAM dans la documentation IAM. | Administrateur du cloud |

Créez un rôle et une politique IAM pour la fédération SAML 2.0. |

| Administrateur du cloud |

| Tâche | Description | Compétences requises |

|---|---|---|

Configurez les assertions Auth0 et SAML. | Vous pouvez utiliser les actions Auth0 pour configurer les assertions dans les réponses SAML 2.0. Une assertion SAML est un jeton chiffré qui affirme l'identité de l'utilisateur.

Ceci termine la configuration de l'authentification SAML 2.0 pour les bureaux WorkSpaces personnels. La section Architecture illustre le processus d'authentification après la configuration. | Administrateur du cloud |

Résolution des problèmes

| Problème | Solution |

|---|---|

Problèmes d'authentification SAML 2.0 dans WorkSpaces

| Si vous rencontrez des problèmes lors de la mise en œuvre de l'authentification SAML 2.0 pour WorkSpaces Personal, suivez les étapes et les liens décrits dans l'article AWS Re:Post Pour plus d'informations sur l'analyse des erreurs SAML 2.0 lors de l'accès WorkSpaces, voir : |

Ressources connexes

Configuration de SAML 2.0 pour le WorkSpaces personnel (WorkSpaces documentation)