Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Réseautage à la périphérie

Lorsque vous concevez des solutions qui utilisent une infrastructure AWS périphérique, telle que AWS Outposts des Zones Locales, vous devez examiner attentivement la conception du réseau. Le réseau constitue la base de la connectivité permettant d'atteindre les charges de travail déployées dans ces emplacements périphériques et est essentiel pour garantir une faible latence. Cette section décrit les différents aspects de la connectivité périphérique hybride.

Architecture VPC

Un cloud privé virtuel (VPC) couvre toutes les zones de disponibilité de son. Région AWS Vous pouvez facilement étendre n'importe quel VPC de la région aux avant-postes ou aux zones locales en utilisant la AWS console ou le AWS Command Line Interface (AWS CLI) pour ajouter un sous-réseau d'avant-poste ou de zone locale. Les exemples suivants montrent comment créer des sous-réseaux dans des zones locales AWS Outposts et dans des zones locales à l'aide de AWS CLI :

-

AWS Outposts: Pour ajouter un sous-réseau Outpost à un VPC, spécifiez le nom de ressource Amazon (ARN) de l'Outpost.

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Pour plus d’informations, consultez la documentation AWS Outposts.

-

Zones locales : pour ajouter un sous-réseau de zone locale à un VPC, suivez la même procédure que pour les zones de disponibilité, mais spécifiez l'ID de zone locale

<local-zone-name>(dans l'exemple suivant).aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Pour plus d'informations, consultez la documentation sur les Zones Locales.

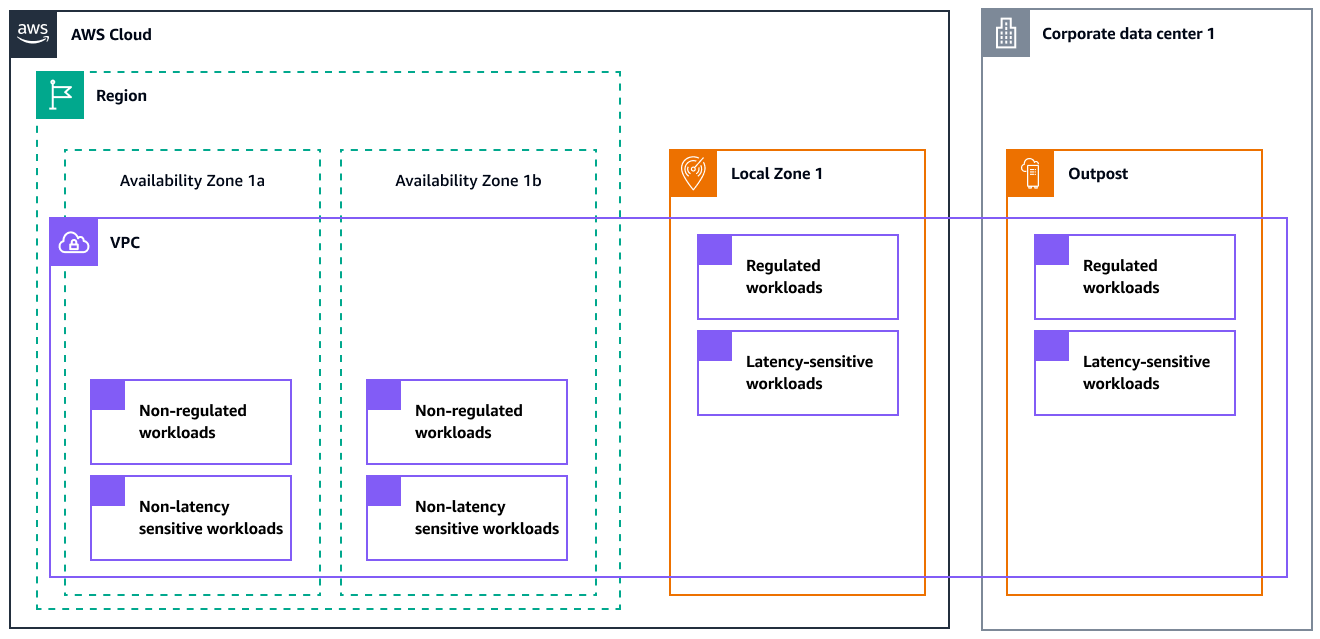

Le schéma suivant montre une AWS architecture qui inclut les sous-réseaux Outpost et Local Zone.

Trafic d'une région à l'autre

Lorsque vous concevez une architecture hybride à l'aide de services tels que les zones locales AWS Outposts, tenez compte à la fois des flux de contrôle et des flux de trafic de données entre les infrastructures de périphérie et Régions AWS. Selon le type d'infrastructure périphérique, votre responsabilité peut varier : certaines infrastructures nécessitent que vous gériez la connexion à la région parent, tandis que d'autres s'en chargent par le biais de l'infrastructure AWS globale. Cette section explore les implications de connectivité du plan de contrôle et du plan de données pour les Zones Locales et AWS Outposts.

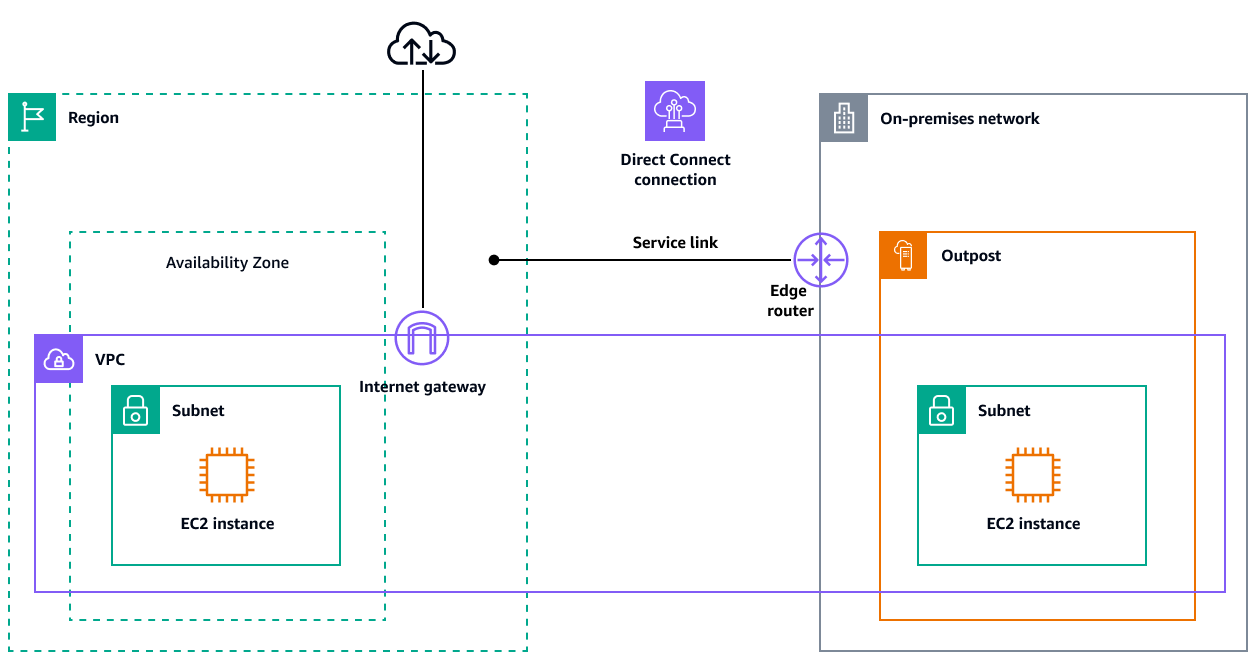

AWS Outposts plan de contrôle

AWS Outposts fournit une structure réseau appelée lien de service. Le lien de service est une connexion obligatoire entre AWS Outposts et la région sélectionnée Région AWS ou parent (également appelée région d'origine). Il permet la gestion de l'avant-poste et l'échange de trafic entre l'avant-poste et. Région AWS Le lien de service utilise un ensemble crypté de connexions VPN pour communiquer avec la région d'origine. Vous devez fournir une connectivité entre AWS Outposts et Région AWS soit via un lien Internet ou une interface virtuelle Direct Connect publique (VIF publique), soit via une interface virtuelle Direct Connect privée (VIF privée). Pour une expérience et une résilience optimales, il est AWS recommandé d'utiliser une connectivité redondante d'au moins 500 Mbits/s (1 Gbit/s est préférable) pour la connexion par liaison de service au. Région AWS La connexion par liaison de service minimale de 500 Mbits/s vous permet de lancer EC2 des instances Amazon, de connecter des volumes Amazon EBS et d'accéder à des métriques Services AWS telles qu'Amazon EKS, Amazon EMR et Amazon CloudWatch . Le réseau doit prendre en charge une unité de transmission (MTU) maximale de 1 500 octets entre l'Outpost et les points de terminaison de la liaison de service du parent. Région AWSPour plus d'informations, consultez la section AWS Outposts connectivité à Régions AWS dans la documentation des Outposts.

Pour plus d'informations sur la création d'architectures résilientes pour les liens de service qui utilisent Direct Connect l'Internet public, consultez la section sur la connectivité des ancres du AWS livre blanc Considérations relatives à la conception et à l'architecture de AWS Outposts haute disponibilité.

AWS Outposts plan de données

Le plan de données situé entre AWS Outposts et Région AWS est soutenu par la même architecture de liaison de service que celle utilisée par le plan de contrôle. La bande passante du lien de service du plan de données entre AWS Outposts et Région AWS doit être en corrélation avec la quantité de données à échanger : plus la dépendance aux données est grande, plus la bande passante de la liaison doit être importante.

Les besoins en bande passante varient en fonction des caractéristiques suivantes :

-

Le nombre de AWS Outposts racks et les configurations de capacité

-

Caractéristiques de la charge de travail telles que la taille de l'AMI, l'élasticité des applications et les besoins en vitesse de rafale

-

Trafic VPC vers la région

Le trafic entre les EC2 instances dans AWS Outposts et EC2 les instances dans le Région AWS a une MTU de 1 300 octets. Nous vous recommandons de discuter de ces exigences avec un spécialiste du cloud AWS hybride avant de proposer une architecture qui comporte des co-dépendances entre la Région et AWS Outposts.

Plan de données des zones locales

Le plan de données entre les Zones Locales et le Région AWS est pris en charge par l'infrastructure AWS globale. Le plan de données est étendu via un VPC de la zone Région AWS à une zone locale. Les Zones Locales fournissent également une connexion sécurisée à haut débit et vous permettent de vous connecter facilement à l'ensemble des services régionaux par le biais de ces mêmes services APIs et de jeux d'outils. Région AWS

Le tableau suivant présente les options de connexion et les options associées MTUs.

À partir de |

À |

MTU |

|---|---|---|

Amazon EC2 dans la région |

Amazon EC2 dans les Zones Locales |

1 300 octets |

Direct Connect |

Zones locales |

1 468 octets |

Passerelle Internet |

Zones locales |

1 500 octets |

Amazon EC2 dans les Zones Locales |

Amazon EC2 dans les Zones Locales |

9 001 octets |

Zones Locales utilisent l'infrastructure AWS globale pour se connecter Régions AWS. L'infrastructure est entièrement gérée par AWS, vous n'avez donc pas à configurer cette connectivité. Nous vous recommandons de discuter des exigences et des considérations relatives aux zones locales avec un spécialiste du cloud AWS hybride avant de concevoir une architecture comportant des co-dépendances entre la région et les zones locales.

De la périphérie au trafic sur site

AWS les services cloud hybrides sont conçus pour répondre aux cas d'utilisation nécessitant une faible latence, un traitement local des données ou une conformité en matière de résidence des données. L'architecture réseau permettant d'accéder à ces données est importante, et elle dépend du fait que votre charge de travail s'exécute dans des zones locales AWS Outposts ou dans des zones locales. La connectivité locale nécessite également une portée bien définie, comme indiqué dans les sections suivantes.

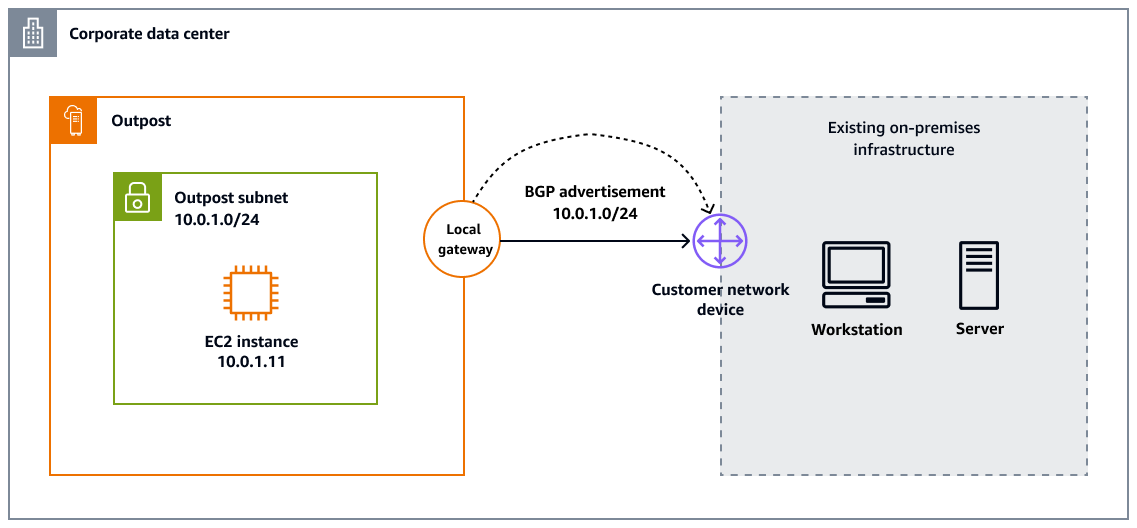

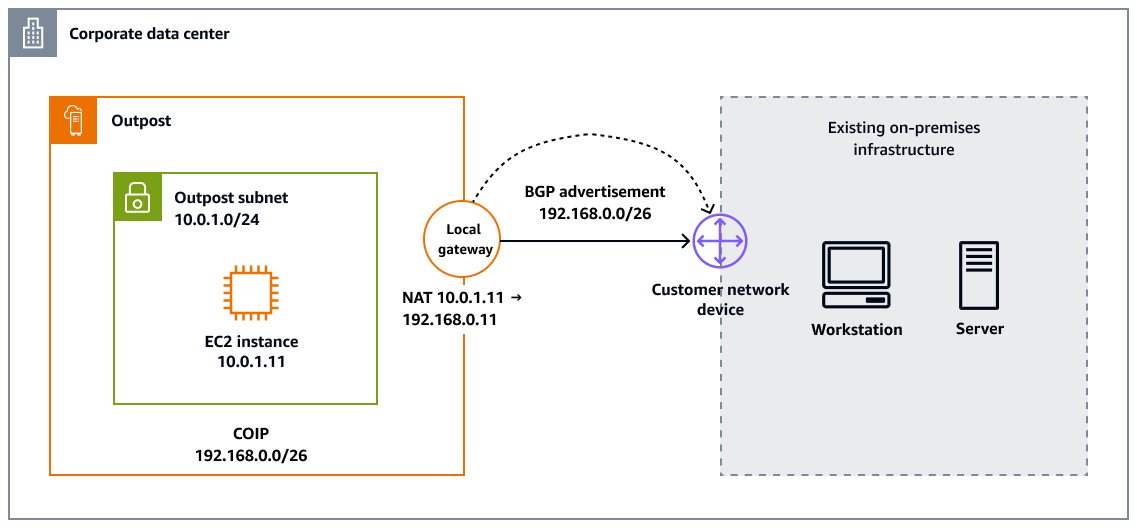

AWS Outposts passerelle locale

La passerelle locale (LGW) est un composant essentiel de l' AWS Outposts architecture. La passerelle locale permet la connectivité entre vos sous-réseaux Outpost et votre réseau sur site. Le rôle principal d'un LGW est de fournir une connectivité entre un avant-poste et votre réseau local sur site. Il fournit également une connectivité à Internet via votre réseau local via un routage VPC direct ou des adresses IP appartenant au client.

-

Le routage VPC direct utilise l'adresse IP privée des instances de votre VPC pour faciliter la communication avec votre réseau local. Ces adresses sont publiées sur votre réseau local via le protocole BGP (Border Gateway Protocol). La publication sur BGP concerne uniquement les adresses IP privées appartenant aux sous-réseaux de votre rack Outpost. Ce type de routage est le mode par défaut pour AWS Outposts. Dans ce mode, la passerelle locale n'exécute pas le NAT pour les instances, et vous n'avez pas besoin d'attribuer d'adresses IP élastiques à vos EC2 instances. Le schéma suivant montre une passerelle AWS Outposts locale qui utilise le routage VPC direct.

-

Avec les adresses IP appartenant au client, vous pouvez fournir une plage d'adresses, connue sous le nom de pool d'adresses IP appartenant au client (CoIP), qui prend en charge les plages CIDR qui se chevauchent et les autres topologies de réseau. Lorsque vous choisissez une CoIP, vous devez créer un pool d'adresses, l'attribuer à la table de routage de la passerelle locale et publier ces adresses sur votre réseau via BGP. Les adresses CoIP fournissent une connectivité locale ou externe aux ressources de votre réseau local. Vous pouvez attribuer ces adresses IP aux ressources de votre Outpost, telles que les EC2 instances, en allouant une nouvelle adresse IP élastique depuis le CoIP, puis en l'attribuant à votre ressource. Le schéma suivant montre une passerelle AWS Outposts locale qui utilise le mode CoIP.

La connectivité locale depuis AWS Outposts un réseau local nécessite certaines configurations de paramètres, telles que l'activation du protocole de routage BGP et des préfixes publicitaires entre les homologues BGP. Le MTU qui peut être pris en charge entre votre Outpost et la passerelle locale est de 1 500 octets. Pour plus d'informations, contactez un spécialiste du cloud AWS hybride ou consultez la AWS Outposts documentation.

Zones Locales et Internet

Les secteurs qui ont besoin d'une faible latence ou d'une résidence locale des données (par exemple, les jeux vidéo, le streaming en direct, les services financiers et le gouvernement) peuvent utiliser les Zones Locales pour déployer et fournir leurs applications aux utilisateurs finaux via Internet. Lors du déploiement d'une zone locale, vous devez allouer des adresses IP publiques à utiliser dans une zone locale. Lorsque vous attribuez des adresses IP élastiques, vous pouvez spécifier l'emplacement à partir duquel l'adresse IP est publiée. Cet emplacement est appelé groupe frontalier du réseau. Un groupe frontalier réseau est un ensemble de zones de disponibilité, de zones locales ou de AWS Wavelength zones à partir desquelles AWS une adresse IP publique est annoncée. Cela permet de garantir une latence ou une distance physique minimale entre le AWS réseau et les utilisateurs qui accèdent aux ressources de ces zones. Pour voir tous les groupes de bordures du réseau pour les zones locales, consultez la section Zones locales disponibles dans la documentation relative aux zones locales.

Pour exposer à Internet une charge de travail EC2 hébergée par Amazon dans une zone locale, vous pouvez activer l'option Attribuer automatiquement une adresse IP publique lorsque vous lancez l' EC2 instance. Si vous utilisez un Application Load Balancer, vous pouvez le définir comme étant connecté à Internet afin que les adresses IP publiques attribuées à la zone locale puissent être propagées par le réseau frontalier associé à la zone locale. En outre, lorsque vous utilisez des adresses IP élastiques, vous pouvez associer l'une de ces ressources à une EC2 instance après son lancement. Lorsque vous envoyez du trafic via une passerelle Internet dans les Zones Locales, les mêmes spécifications de bande passante d'instance que celles utilisées par la région sont appliquées. Le trafic réseau de la zone locale est directement dirigé vers Internet ou vers des points de présence (PoPs) sans traverser la région mère de la zone locale, afin de permettre l'accès à un calcul à faible latence.

Les Zones Locales fournissent les options de connectivité suivantes sur Internet :

-

Accès public : connecte les charges de travail ou les appareils virtuels à Internet en utilisant des adresses IP élastiques via une passerelle Internet.

-

Accès Internet sortant : permet aux ressources d'atteindre les points de terminaison publics par le biais d'instances de traduction d'adresses réseau (NAT) ou d'appliances virtuelles associées à des adresses IP élastiques, sans exposition directe à Internet.

-

Connectivité VPN : établit des connexions privées en utilisant le VPN Internet Protocol Security (IPsec) via des appliances virtuelles associées à des adresses IP élastiques.

Pour plus d'informations, consultez la section Options de connectivité pour les zones locales dans la documentation relative aux zones locales.

Zones Locales et Direct Connect

Les Zones Locales sont également compatibles Direct Connect, ce qui vous permet d'acheminer votre trafic via une connexion réseau privée. Pour plus d'informations, consultez Direct Connect in Local Zones dans la documentation Local Zones.

Zones locales et passerelles de transit

AWS Transit Gateway ne prend pas en charge les attachements VPC directs aux sous-réseaux de zone locale. Cependant, vous pouvez vous connecter aux charges de travail de zone locale en créant des pièces jointes Transit Gateway dans les sous-réseaux de zone de disponibilité parents du même VPC. Cette configuration permet l'interconnectivité entre plusieurs charges de travail VPCs et celles de votre zone locale. Pour plus d'informations, consultez la section Connexion de la passerelle de transit entre les zones locales dans la documentation relative aux zones locales.

Zones Locales et peering VPC

Vous pouvez étendre n'importe quel VPC d'une région parent à une zone locale en créant un nouveau sous-réseau et en l'affectant à la zone locale. Le peering VPC peut être établi entre ces deux zones et les étendre VPCs aux Zones Locales. Lorsque les pairs se VPCs trouvent dans la même zone locale, le trafic reste dans la zone locale et ne passe pas par la région mère.