Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation du TLS post-quantique hybride

AWS La cryptographie des paiements et de nombreux autres services prennent en charge une option hybride d'échange de clés post-quantique pour le protocole de cryptage réseau TLS (Transport Layer Security). Vous pouvez utiliser cette option TLS lorsque vous vous connectez à des points de terminaison d'API ou lorsque vous utilisez AWS. SDKs Ces fonctionnalités optionnelles d'échange de clés post-quantiques hybrides sont au moins aussi sécurisées que le chiffrement TLS que nous utilisons aujourd'hui et sont susceptibles d'offrir des avantages supplémentaires en matière de sécurité à long terme.

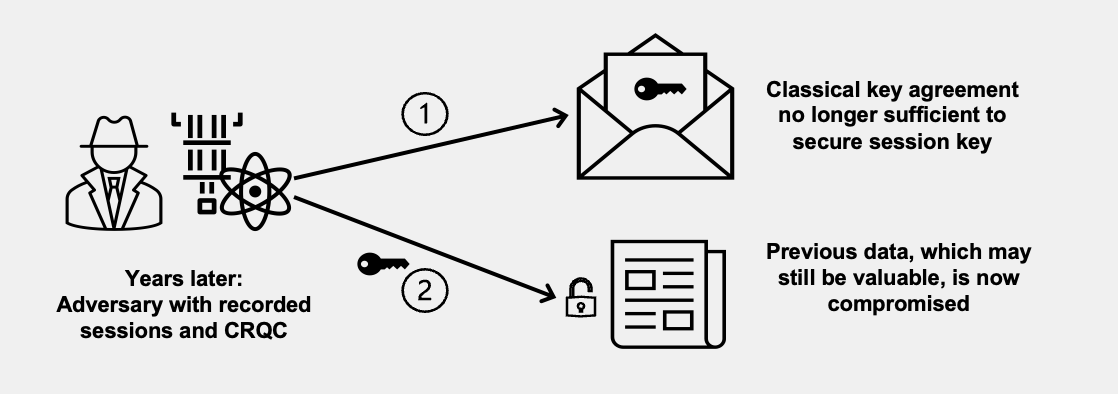

Les données que vous envoyez aux services activés sont protégées en transit par le chiffrement fourni par une connexion TLS (Transport Layer Security). Les suites de chiffrement classiques basées sur RSA et ECC prises en charge par AWS Payment Cryptography pour les sessions TLS rendent les attaques par force brute contre les mécanismes d'échange de clés irréalisables avec la technologie actuelle. Toutefois, si les ordinateurs quantiques à grande échelle ou présentant un intérêt cryptographique (CRQC) deviennent pratiques à l'avenir, les mécanismes d'échange de clés TLS existants seront vulnérables à ces attaques. Il est possible que des adversaires commencent à récolter des données cryptées dès maintenant dans l'espoir de pouvoir les déchiffrer à l'avenir (récolter maintenant, déchiffrer plus tard). Si vous développez des applications qui reposent sur la confidentialité à long terme des données transmises via une connexion TLS, vous devriez envisager de passer à la cryptographie post-quantique avant que des ordinateurs quantiques à grande échelle ne soient disponibles. AWS travaille à préparer ce futur, et nous voulons que vous soyez également bien préparés.

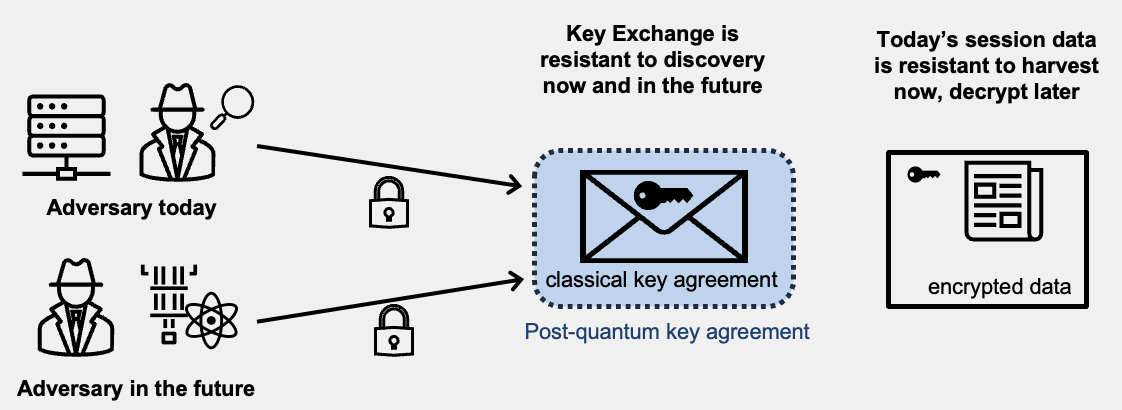

Afin de protéger les données chiffrées aujourd'hui contre d'éventuelles attaques futures, AWS participe avec la communauté cryptographique au développement d'algorithmes résistants aux quanta ou post-quantiques. AWS a mis en œuvre des suites de chiffrement hybrides à échange de clés post-quantique qui combinent des éléments classiques et post-quantiques pour garantir que votre connexion TLS est au moins aussi solide qu'elle le serait avec les suites de chiffrement classiques.

Ces suites de chiffrement hybrides peuvent être utilisées sur vos charges de travail de production lorsque vous utilisez des versions récentes d'AWS. SDKs Pour plus d'informations sur la façon de enable/disable procéder à ce comportement, veuillez consulter Activer le TLS post-quantique hybride

À propos de l'échange de clés post-quantiques hybrides dans TLS

Les algorithmes AWS utilisés sont des algorithmes hybrides qui combinent Elliptic Curve Diffie-Hellman

En savoir plus sur le PQC

Pour de plus amples informations sur le projet de chiffrement post-quantique du National Institute for Standards and Technology (NIST), veuillez consulter Chiffrement post-quantique

Pour plus d'informations sur la normalisation du chiffrement post-quantique par le NIST, consultez la page Post-Quantum Cryptography Standardization