Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Pare-feu et liaison de service

Cette section traite des configurations de pare-feu et de la connexion de la liaison de service.

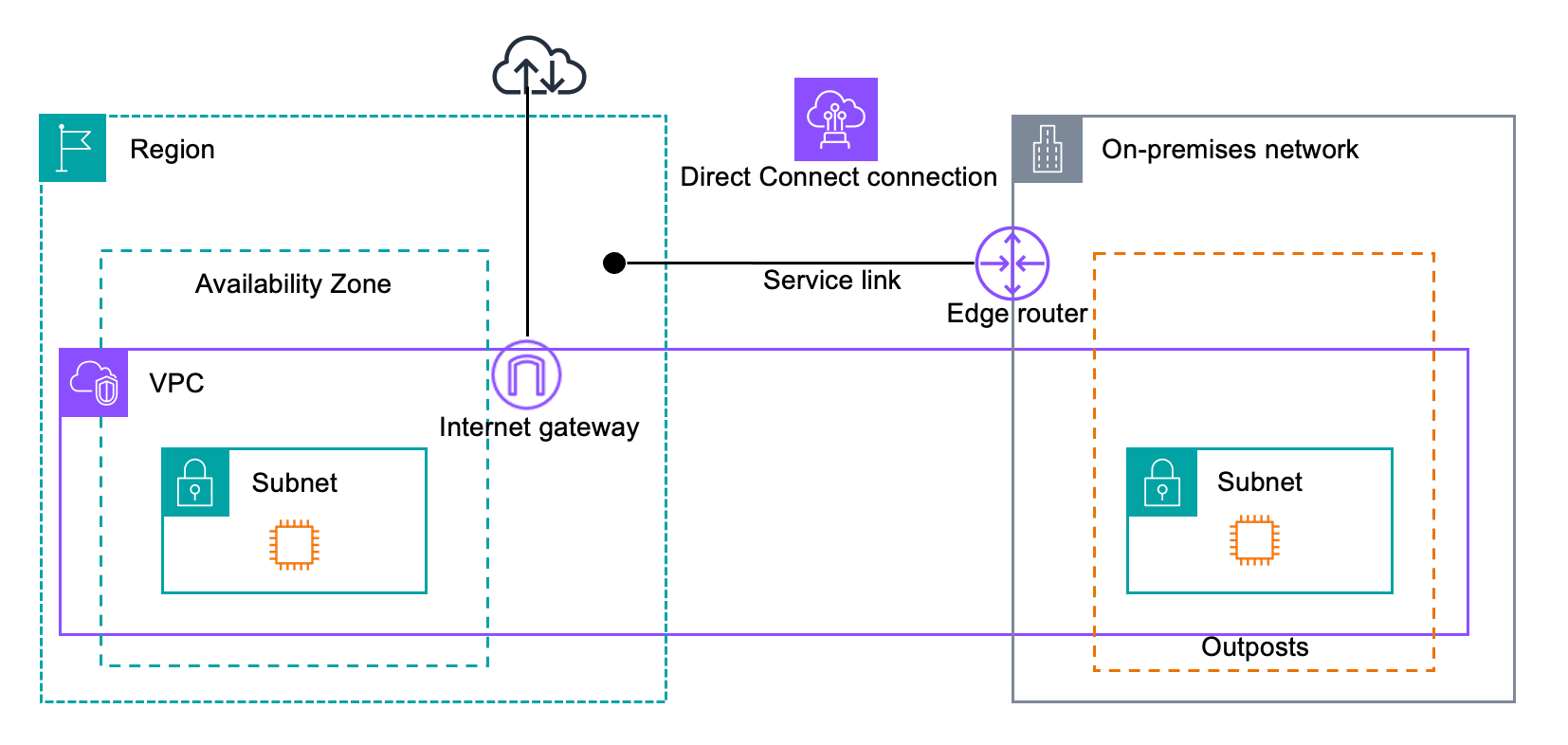

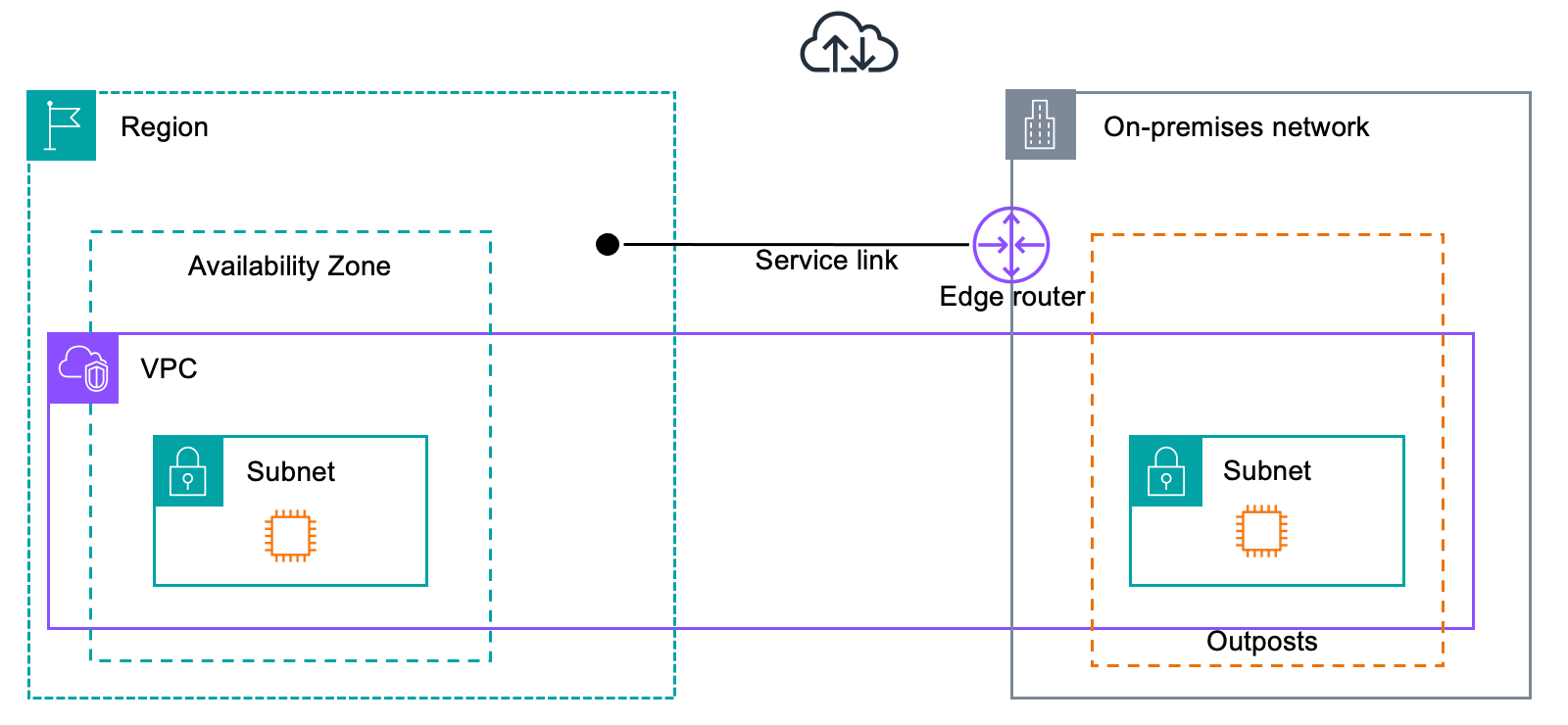

Dans le schéma suivant, la configuration étend le VPC Amazon de la AWS région à l'avant-poste. Une interface virtuelle Direct Connect publique est la connexion du lien de service. Le trafic suivant transite par la liaison de service et la connexion Direct Connect :

-

Trafic de gestion à destination de l’Outpost via la liaison de service

-

Trafic entre l'avant-poste et tout ce qui y est associé VPCs

Si vous utilisez un pare-feu avec état avec votre connexion Internet afin de limiter la connectivité de l’Internet public vers le VLAN de la liaison de service, vous pouvez bloquer toutes les connexions entrantes initiées depuis Internet. En effet, le VPN de la liaison de service s’initie uniquement de l’Outpost vers la région, et non de la région vers l’Outpost.

Si vous utilisez un pare-feu dynamique compatible UDP et TCP pour limiter la connectivité concernant le VLAN de liaison de service, vous pouvez refuser toutes les connexions entrantes. Si le pare-feu agit de manière dynamique, les connexions sortantes autorisées depuis le lien du service Outposts devraient automatiquement autoriser le trafic de réponse à revenir sans configuration de règles explicite. Seules les connexions sortantes initiées à partir du lien du service Outpost doivent être configurées comme autorisées.

| Protocole | Port source | Adresse source | Port de destination | Adresse de destination |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts liaison de service /26 |

443 |

AWS Outposts Les réseaux publics de la région |

TCP |

1025-65535 |

AWS Outposts liaison de service /26 |

443 |

AWS Outposts Les réseaux publics de la région |

Si vous utilisez un pare-feu non statique pour limiter la connectivité concernant le VLAN de liaison de service, vous devez autoriser les connexions sortantes initiées depuis le lien de service Outposts vers les réseaux publics de la région. AWS Outposts Vous devez également autoriser explicitement le trafic de réponse entrant depuis les réseaux publics de la région des Outposts vers le VLAN de liaison de service. La connectivité est toujours initiée depuis le lien de service Outposts, mais le trafic de réponse doit être autorisé à revenir dans le VLAN de liaison de service.

| Protocole | Port source | Adresse source | Port de destination | Adresse de destination |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts liaison de service /26 |

443 |

AWS Outposts Les réseaux publics de la région |

TCP |

1025-65535 |

AWS Outposts liaison de service /26 |

443 |

AWS Outposts Les réseaux publics de la région |

UDP |

443 |

AWS Outposts Les réseaux publics de la région |

443 |

AWS Outposts liaison de service /26 |

TCP |

443 |

AWS Outposts Les réseaux publics de la région |

1025-65535 |

AWS Outposts liaison de service /26 |

Note

Les instances d'un Outpost ne peuvent pas utiliser le lien de service pour communiquer avec les instances d'un autre Outpost. Pour permettre la communication entre les Outposts, optez pour un routage via la passerelle locale ou l’interface de réseau local.

AWS Outposts les racks sont également conçus avec des équipements d'alimentation et de réseau redondants, y compris des composants de passerelle locaux. Pour plus d'informations, consultez Resilience in AWS Outposts.