Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Politiques déclaratives

Les politiques déclaratives vous permettent de déclarer et d'appliquer de manière centralisée la configuration souhaitée pour une donnée Service AWS à grande échelle au sein d'une organisation. Une fois connectée, la configuration est toujours maintenue lorsque le service ajoute de nouvelles fonctionnalités ou APIs. Utilisez des politiques déclaratives pour empêcher les actions non conformes. Par exemple, vous pouvez bloquer l'accès public à Internet aux ressources Amazon VPC au sein de votre organisation.

Les principaux avantages de l'utilisation de politiques déclaratives sont les suivants :

-

Facilité d'utilisation : vous pouvez appliquer la configuration de base pour un Service AWS avec quelques sélections dans les AWS Control Tower consoles AWS Organizations et ou avec quelques commandes à l'aide du AWS CLI & AWS SDKs.

-

Définissez une fois et oubliez : la configuration de base d'un Service AWS est toujours maintenue, même lorsque le service introduit de nouvelles fonctionnalités ou APIs. La configuration de base est également maintenue lorsque de nouveaux comptes sont ajoutés à une organisation ou lorsque de nouveaux directeurs et ressources sont créés.

-

Transparence : le rapport sur l'état du compte vous permet de consulter l'état actuel de tous les attributs pris en charge par les politiques déclaratives applicables aux comptes concernés. Vous pouvez également créer des messages d'erreur personnalisables, qui peuvent aider les administrateurs à rediriger les utilisateurs finaux vers des pages wiki internes ou fournir un message descriptif qui peut aider les utilisateurs finaux à comprendre pourquoi une action a échoué.

Pour obtenir la liste complète des attributs Services AWS et des attributs pris en charge, consultezSupporté Services AWS et attributs.

Rubriques

Comment fonctionnent les politiques déclaratives

Les politiques déclaratives sont appliquées dans le plan de contrôle du service, ce qui constitue une distinction importante par rapport aux politiques d'autorisation telles que les politiques de contrôle des services (SCPs) et les politiques de contrôle des ressources (RCPs). Alors que les politiques d'autorisation réglementent l'accès APIs, les politiques déclaratives sont appliquées directement au niveau du service pour faire respecter une intention durable. Cela garantit que la configuration de base est toujours appliquée, même lorsque de nouvelles fonctionnalités APIs sont introduites par le service.

Le tableau suivant permet d'illustrer cette distinction et fournit quelques cas d'utilisation.

| Politiques de contrôle des services | Politiques de contrôle des ressources | Politiques déclaratives | |

|---|---|---|---|

| Pourquoi ? |

Définir et appliquer de manière centralisée des contrôles d'accès cohérents sur les principaux acteurs (tels que les utilisateurs IAM et les rôles IAM) à grande échelle. |

Pour définir et appliquer de manière centralisée des contrôles d'accès cohérents sur les ressources à grande échelle |

Définir et appliquer de manière centralisée la configuration de base pour les AWS services à grande échelle. |

| Comment ? |

En contrôlant les autorisations d'accès maximales disponibles pour les principaux au niveau de l'API. |

En contrôlant les autorisations d'accès maximales disponibles pour les ressources au niveau de l'API. |

En appliquant la configuration souhaitée d'un Service AWS sans utiliser d'actions d'API. |

| Gère les rôles liés aux services ? | Non | Non | Oui |

| Mécanisme de feedback | Erreur SCP refusée à un accès non personnalisable. | Erreur RCP refusée à un accès non personnalisable. | Message d'erreur personnalisable. Pour de plus amples informations, veuillez consulter Messages d'erreur personnalisés pour les politiques déclaratives. |

| Exemple de stratégie | Refuser l'accès à la AWS base de la demande Région AWS | Limitez l'accès à vos ressources aux seules connexions HTTPS | Paramètres des images autorisées |

Une fois que vous avez créé et joint une politique déclarative, celle-ci est appliquée et appliquée dans l'ensemble de votre organisation. Les politiques déclaratives peuvent être appliquées à l'ensemble d'une organisation, à des unités organisationnelles (OUs) ou à des comptes. Les comptes rejoignant une organisation hériteront automatiquement de la politique déclarative de l'organisation. Pour de plus amples informations, veuillez consulter Fonctionnement de l'héritage des politiques de gestion.

La politique efficace est l'ensemble des règles héritées de la racine de l'organisation OUs et associées à celles directement associées au compte. La politique effective spécifie l'ensemble final des règles qui s'appliquent au compte. Pour de plus amples informations, veuillez consulter Afficher les politiques de gestion efficaces.

Si une politique déclarative est détachée, l'état de l'attribut revient à son état précédent avant que la politique déclarative ne soit attachée.

Messages d'erreur personnalisés pour les politiques déclaratives

Les politiques déclaratives vous permettent de créer des messages d'erreur personnalisés. Par exemple, si une opération d'API échoue en raison d'une politique déclarative, vous pouvez définir le message d'erreur ou fournir une URL personnalisée, telle qu'un lien vers un wiki interne ou un lien vers un message décrivant l'échec. Si vous ne spécifiez pas de message d'erreur personnalisé, AWS Organizations fournit le message d'erreur par défaut suivant :Example: This action is denied due to an organizational

policy in effect.

Vous pouvez également auditer le processus de création de politiques déclaratives, de mise à jour des politiques déclaratives et de suppression de politiques déclaratives avec. AWS CloudTrail CloudTrail peut signaler les défaillances des opérations d'API dues à des politiques déclaratives. Pour plus d'informations, consultez la section Journalisation et surveillance.

Important

N'incluez pas d'informations personnelles identifiables (PII) ou d'autres informations sensibles dans un message d'erreur personnalisé. Les informations personnelles incluent des informations générales qui peuvent être utilisées pour identifier ou localiser une personne. Il couvre des dossiers tels que les dossiers financiers, médicaux, éducatifs ou liés à l'emploi. Les exemples d'informations personnelles incluent les adresses, les numéros de compte bancaire et les numéros de téléphone.

Rapport sur l'état du compte pour les politiques déclaratives

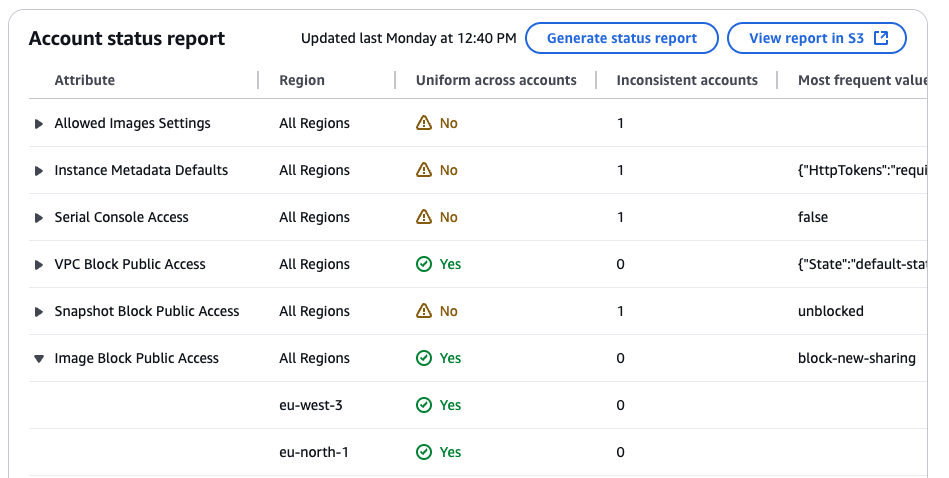

Le rapport sur l'état du compte vous permet de consulter l'état actuel de tous les attributs pris en charge par les politiques déclaratives applicables aux comptes concernés. Vous pouvez choisir les comptes et les unités organisationnelles (OUs) à inclure dans le champ d'application du rapport, ou choisir une organisation entière en sélectionnant la racine.

Ce rapport vous aide à évaluer le niveau de préparation en fournissant une ventilation par région et en indiquant si l'état actuel d'un attribut est uniforme sur tous les comptes (par le biais dunumberOfMatchedAccounts) ou incohérent (par lenumberOfUnmatchedAccounts). Vous pouvez également voir la valeur la plus fréquente, qui est la valeur de configuration la plus fréquemment observée pour l'attribut.

Dans la figure 1, un rapport d'état des comptes généré montre l'uniformité entre les comptes pour les attributs suivants : VPC Block Public Access et Image Block Public Access. Cela signifie que, pour chaque attribut, tous les comptes concernés ont la même configuration pour cet attribut.

Le rapport d'état des comptes généré indique des comptes incohérents pour les attributs suivants : paramètres d'images autorisés, valeurs par défaut des métadonnées d'instance, accès à la console série et accès public par blocage des instantanés. Dans cet exemple, chaque attribut présentant un compte incohérent est dû à l'existence d'un compte avec une valeur de configuration différente.

Si une valeur est la plus fréquente, elle est affichée dans la colonne correspondante. Pour des informations plus détaillées sur ce que contrôle chaque attribut, consultez Syntaxe de politique déclarative et exemples de politiques.

Vous pouvez également développer un attribut pour voir la répartition par région. Dans cet exemple, l'accès public au bloc d'images est étendu et, dans chaque région, vous pouvez constater qu'il existe également une uniformité entre les comptes.

Le choix d'associer une politique déclarative pour appliquer une configuration de base dépend de votre cas d'utilisation spécifique. Utilisez le rapport sur l'état du compte pour vous aider à évaluer votre niveau de préparation avant de joindre une politique déclarative.

Pour plus d'informations, consultez la section Génération du rapport sur l'état du compte.

Figure 1 : Exemple de rapport sur l'état du compte avec uniformité entre les comptes pour l'accès public par bloc VPC et pour l'accès public par bloc d'images.

Supporté Services AWS et attributs

Attributs pris en charge pour les politiques déclaratives pour EC2

Le tableau suivant présente les attributs pris en charge pour les services EC2 liés à Amazon.

| AWS service | Attribut | Effet de la politique | Contenu de la politique | En savoir plus |

|---|---|---|---|---|

| Amazon VPC | Accès public aux blocs VPC | Contrôle si les ressources d'Amazon VPCs et des sous-réseaux peuvent accéder à Internet via des passerelles Internet ()IGWs. | Afficher la politique | Pour plus d'informations, consultez Bloquer l'accès public aux sous-réseaux VPCs et aux sous-réseaux dans le guide de l'utilisateur Amazon VPC. |

| Amazon EC2 | Accès à la console série | Contrôle si la console EC2 série est accessible. | Afficher la politique | Pour plus d'informations, consultez Configurer l'accès à la console EC2 série dans le guide de l'utilisateur Amazon Elastic Compute Cloud. |

| Accès public au bloc d'images | Contrôle si Amazon Machine Images (AMIs) est partageable publiquement. | Afficher la politique | Pour plus d'informations, consultez Comprendre le blocage de l'accès public AMIs dans le guide de l'utilisateur d'Amazon Elastic Compute Cloud. | |

| Paramètres des images autorisées | Contrôle la découverte et l'utilisation d'Amazon Machine Images (AMI) dans Amazon EC2 avec Allowed AMIs. | Afficher la politique | Pour plus d'informations, consultez Amazon Machine Images (AMIs) dans le guide de l'utilisateur d'Amazon Elastic Compute Cloud. | |

| Valeurs par défaut des métadonnées de l'instance | Contrôle les paramètres IMDS par défaut pour tous les lancements de nouvelles EC2 instances. | Afficher la politique | Pour plus d'informations, consultez Configurer les options de métadonnées d'instance pour les nouvelles instances dans le guide de l'utilisateur Amazon Elastic Compute Cloud. | |

| Amazon EBS | Accès public à Snapshot Block | Contrôle si les instantanés Amazon EBS sont accessibles au public. | Afficher la politique | Pour plus d'informations, consultez Bloquer l'accès public aux instantanés Amazon EBS dans le guide de l'utilisateur d'Amazon Elastic Block Store. |