Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Compte Shared Services

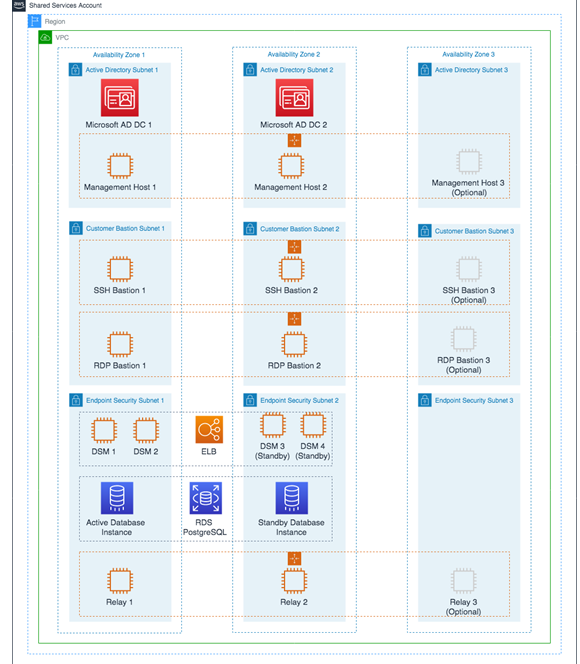

Le compte Shared Services sert de hub central pour la plupart des services de plan de données AMS. Le compte contient l'infrastructure et les ressources nécessaires à la gestion des accès (AD), à la gestion de la sécurité des terminaux (Trend Micro), ainsi que les bastions des clients (SSH/RDP). Le graphique suivant présente un aperçu général des ressources contenues dans le compte Shared Services.

Le VPC Shared Services est composé du sous-réseau AD, du sous-réseau EPS et du sous-réseau Customer Bastions dans les trois zones de disponibilité (). AZs Les ressources créées dans le VPC Shared Services sont répertoriées ci-dessous et nécessitent votre contribution.

Plage d'adresses CIDR VPC Shared Services : lorsque vous créez un VPC, vous devez spécifier une plage d'adresses IPv4 pour le VPC sous la forme d'un bloc de routage interdomaine sans classe (CIDR) ; par exemple, 10.0.1.0/24. Il s'agit du bloc CIDR principal pour votre VPC.

Note

L'équipe AMS recommande la plage de /23.

Détails d'Active Directory : Microsoft Active Directory (AD) est utilisé pour la user/resource gestion, l'authentification/l'autorisation et le DNS sur tous vos comptes de zone de landing zone multi-comptes AMS. AMS AD est également configuré avec une confiance unidirectionnelle à votre Active Directory pour une authentification basée sur la confiance. Les entrées suivantes sont requises pour créer l'AD :

Nom de domaine complet (FQDN) : nom de domaine complet pour le répertoire Microsoft AD géré par AWS. Le domaine ne doit pas être un domaine existant ou un domaine enfant d'un domaine existant de votre réseau.

Nom NetBIOS du domaine : si vous ne spécifiez pas de nom NetBIOS, AMS utilise par défaut le nom de la première partie du DNS de votre répertoire. Par exemple, corp pour le répertoire DNS corp.example.com.

Trend Micro — Sécurité de la protection des terminaux (EPS) : Trend Micro Endpoint Protection (EPS) est le principal composant d'AMS pour la sécurité du système d'exploitation. Le système comprend Deep Security Manager (DSM), des EC2 instances, des EC2 instances relais et un agent présent dans tous les plans de données et les EC2 instances du client.

Vous devez utiliser le

EPSMarketplaceSubscriptionRolecompte Shared Services et vous abonner soit à l'AMI Trend Micro Deep Security (BYOL), soit à Trend Micro Deep Security (Marketplace).Les entrées par défaut suivantes sont requises pour créer un EPS (si vous souhaitez modifier les valeurs par défaut) :

Type d'instance de relais : valeur par défaut - m5.large

Type d'instance DSM : valeur par défaut : m5.xlarge

Taille de l'instance de base de données : valeur par défaut : 200 Go

Type d'instance RDS : valeur par défaut - db.m5.large

Bastions du client : vous disposez de bastions SSH ou RDP (ou les deux) dans le compte Shared Services, pour accéder à d'autres hôtes de votre environnement AMS. Afin d'accéder au réseau AMS en tant qu'utilisateur (SSH/RDP), you must use "customer" Bastions as the entry point. The network path originates from the on-premise network, goes through DX/VPNà la passerelle de transit (TGW), puis d'être acheminé vers le VPC Shared Services. Une fois que vous êtes en mesure d'accéder au bastion, vous pouvez accéder à d'autres hôtes dans l'environnement AMS, à condition que la demande d'accès ait été accordée.

Les entrées suivantes sont requises pour les bastions SSH.

Capacité d'instance souhaitée de SSH Bastion : valeur par défaut : 2.

Nombre maximal d'instances SSH Bastion : valeur par défaut : 4.

Instances minimales de SSH Bastion : valeur par défaut -2.

Type d'instance SSH Bastion : valeur par défaut : m5.large (peut être modifiée pour réduire les coûts, par exemple un t3.medium).

SSH Bastion Ingress CIDRs : plages d'adresses IP à partir desquelles les utilisateurs de votre réseau accèdent à SSH Bastions.

-

Les entrées suivantes sont requises pour les bastions Windows RDP.

Type d'instance RDP Bastion : valeur par défaut : t3.medium.

Sessions minimales souhaitées par RDP Bastion : valeur par défaut : 2.

Nombre maximal de sessions RDP : valeur par défaut -10.

Type de configuration RDP Bastion : vous pouvez choisir l'une des configurations ci-dessous

SecureStandard = Un utilisateur reçoit un bastion et un seul utilisateur peut se connecter au bastion.

SecureHA = Un utilisateur reçoit deux bastions dans deux AZ différentes auxquels il peut se connecter et un seul utilisateur peut se connecter au bastion.

SharedStandard = Un utilisateur reçoit un bastion auquel se connecter et deux utilisateurs peuvent se connecter au même bastion en même temps.

SharedHA = Un utilisateur reçoit deux bastions dans deux AZ différentes auxquels se connecter et deux utilisateurs peuvent se connecter au même bastion en même temps.

Entrée RDP du client CIDRs : plages d'adresses IP à partir desquelles les utilisateurs de votre réseau accèderont aux bastions RDP.