Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de DNS privés et publics

Lors de l'intégration, AMS met en place un service DNS privé pour les communications entre vos ressources gérées et AMS.

Vous pouvez utiliser AMS Route 53 pour gérer les noms DNS internes des ressources de votre application (serveurs Web, serveurs d'applications, bases de données, etc.) sans exposer ces informations à l'Internet public. Cela ajoute une couche de sécurité supplémentaire et vous permet également de passer d'une ressource principale à une ressource secondaire (souvent appelée « retournement ») en mappant le nom DNS à une adresse IP différente.

Après avoir créé des ressources DNS privées à l'aide de Deployment | Advanced stack components | DNS (private) | Create (ct-0c38gftq56zj6) ou Deployment | Advanced stack components | DNS (public) | Create (ct-0vzsr2nyraedl), vous pouvez utiliser Management | Advanced stack components | DNS (private) | Update (ct-1d55pi44ff21u) et Management | Advanced stack components | DNS (public) | Mise à jour (ct-1hzofpphabs3i), pour configurer des ensembles d'enregistrements supplémentaires ou mettre à jour des ensembles d'enregistrements existants. CTs Pour les comptes de zone d'atterrissage multi-comptes (MALZ), les ressources DNS créées dans le compte d'application VPCs peuvent être partagées avec le compte de services partagés VPC afin de maintenir un DNS centralisé à l'aide d'AMS AD.

- MALZ

-

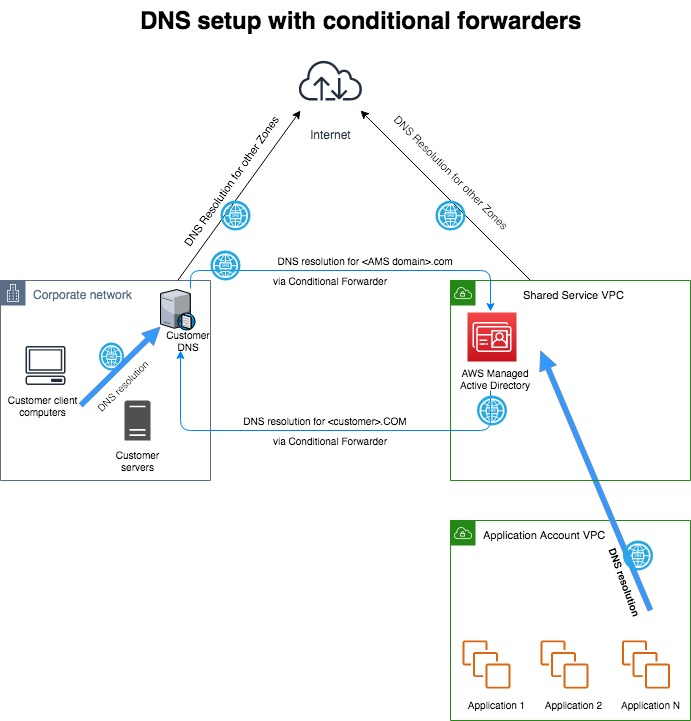

Le graphique suivant illustre une configuration DNS possible pour Multi-Account Landing Zone AMS. Il illustre une configuration DNS hybride entre AMS et un réseau client classique. Un enregistrement de nom canonique (CNAME) du serveur DNS du réseau client est transféré au DNS AMS AD dans le compte de services partagés avec un transfert conditionnel dont le CNAME du FQDN AMS est transféré à l'enregistrement A.

- SALZ

-

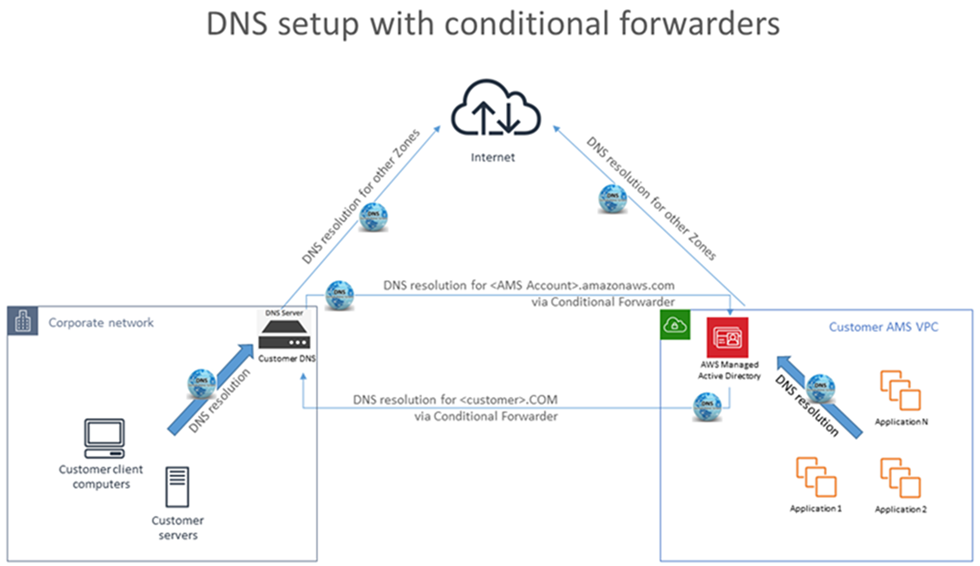

Le graphique suivant illustre une configuration DNS possible pour une zone d'atterrissage à compte unique (SALZ). Il montre une configuration DNS hybride entre AMS et un réseau client typique. Un CNAME sur le serveur DNS du réseau client est transféré au DNS AMS AD avec un transfert conditionnel dans lequel le CNAME du FQDN AMS est transféré à l'enregistrement A.

- SALZ Route53 DNS

-

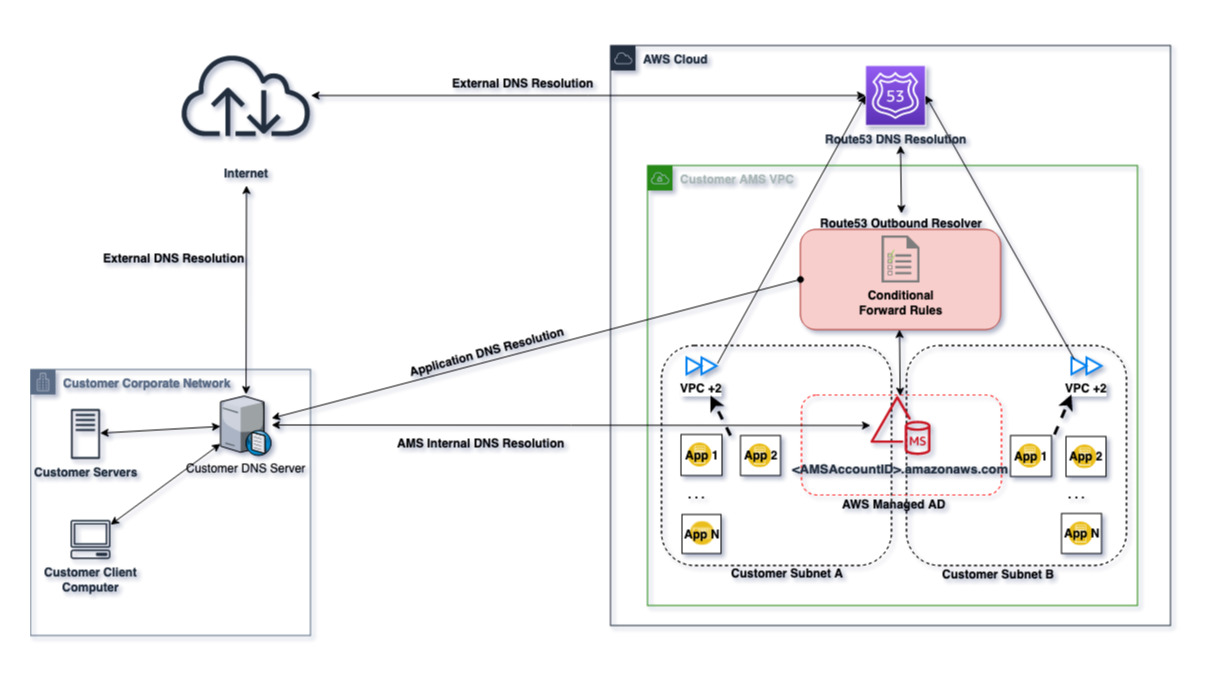

Le graphique suivant illustre une configuration DNS possible pour une zone d'atterrissage à compte unique (SALZ). Il montre une configuration DNS hybride entre AMS et un réseau client typique. Un CNAME sur le serveur DNS du réseau client est transféré au DNS AMS AD avec un transfert conditionnel dans lequel le CNAME du FQDN AMS est transféré à l'enregistrement A. Cela permet également d'exploiter Route53 pour le trafic réseau sortant, de sorte que n'importe quelle application du compte peut disposer de la résolution DNS dans le compte présentant la plus haute disponibilité.

Chemins de résolution activés par Route53 :

Instance tentant de résoudre le nom AMS MAD --> VPC +2 (Route53/ AmazonProvided DNS) --> Redirecteurs conditionnels évalués --> Règle du redirecteur conditionnel Route53 MAD correspondante --> Résolveur de trafic sortant Route53 --> DNS AD géré

Instance tentant de résoudre le nom du client sur site --> VPC +2 (Route53/ AmazonProvided DNS) --> Redirecteurs conditionnels évalués --> La règle du redirecteur conditionnel sur site Route53 correspond --> Résolveur de trafic sortant Route53 --> DNS sur site du client

Instance tentant de résoudre le nom Internet --> VPC +2 (Route53/ AmazonProvided DNS) --> Redirecteurs conditionnels évalués --> Aucun redirecteur correspondant --> Service DNS Internet

Pour plus d'informations, consultez les sections Utilisation du DNS avec votre VPC et Utilisation de zones hébergées privées.