Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisez AMS SSP pour approvisionner AWS Secrets Manager votre compte AMS

Utilisez le mode AMS Self-Service Provisioning (SSP) pour accéder aux AWS Secrets Manager fonctionnalités directement dans votre compte géré AMS. AWS Secrets Manager vous aide à protéger les secrets nécessaires pour accéder à vos applications, services et ressources informatiques. Le service vous permet de faire pivoter, de gérer et de récupérer facilement les informations d'identification de base de données, les clés d'API et autres secrets tout au long de leur cycle de vie. Les utilisateurs et les applications récupèrent les secrets en appelant le Secrets Manager APIs, ce qui élimine le besoin de coder en dur les informations sensibles en texte brut. Secrets Manager propose une rotation secrète avec intégration intégrée à Amazon RDS, Amazon Redshift et Amazon DocumentDB. En outre, le service est extensible à d'autres types de secrets, notamment les clés d'API et les OAuth jetons. Pour en savoir plus, veuillez consulter la section AWS Secrets Manager

Note

Par défaut, les opérateurs AMS peuvent accéder aux secrets chiffrés à AWS Secrets Manager l'aide de la AWS KMS clé par défaut du compte (CMK). Si vous souhaitez que vos secrets ne soient pas accessibles à AMS Operations, utilisez une clé CMK personnalisée, avec une politique de clé AWS Key Management Service (AWS KMS) qui définit les autorisations appropriées aux données stockées dans le secret.

FAQ sur le gestionnaire des Secrets Manager dans AWS Managed Services

Q : Comment puis-je demander l'accès AWS Secrets Manager à mon compte AMS ?

Demandez l'accès à Secrets Manager en soumettant une RFC avec le type de modification Management | AWS service | Self-provisioned service | Add (ct-3qe6io8t6jtny). Cette RFC attribue les rôles IAM suivants à votre compte : customer_secrets_manager_console_role et. customer-rotate-secrets-lambda-role customer_secrets_manager_console_roleIl est utilisé comme rôle d'administrateur pour fournir et gérer les secrets, et customer-rotate-secrets-lambda-role est utilisé comme rôle d'exécution Lambda pour les fonctions Lambda qui font pivoter les secrets. Une fois qu'il est configuré dans votre compte, vous devez intégrer le customer_secrets_manager_console_role rôle dans votre solution de fédération.

Q : Quelles sont les restrictions d'utilisation AWS Secrets Manager sur mon compte AMS ?

Toutes les fonctionnalités de AWS Secrets Manager sont disponibles dans votre compte AMS, ainsi que la fonctionnalité de rotation automatique des secrets. Notez toutefois que la configuration de votre rotation à l'aide de « Créer une nouvelle fonction Lambda pour effectuer une rotation » n'est pas prise en charge car elle nécessite des autorisations élevées pour créer CloudFormation la pile (création d'un rôle IAM et d'une fonction Lambda), ce qui contourne le processus de gestion des modifications. AMS Advanced prend uniquement en charge la fonction « Utiliser une fonction Lambda existante pour effectuer une rotation », dans laquelle vous gérez vos fonctions Lambda pour faire pivoter les secrets à l'aide du AWS rôle d'administrateur Lambda SSPS. AMS Advanced ne crée ni ne gère Lambda pour alterner les secrets.

Q : Quels sont les prérequis ou les dépendances pour pouvoir utiliser AWS Secrets Manager mon compte AMS ?

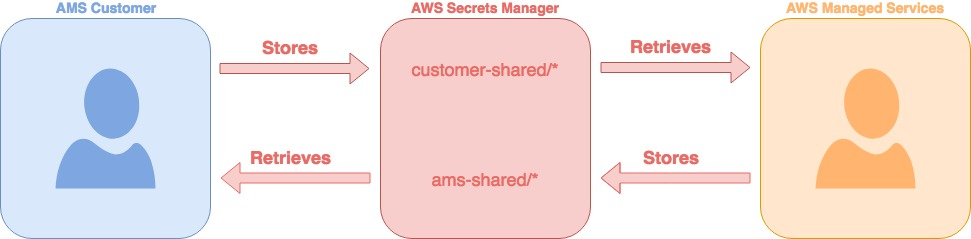

Les espaces de noms suivants sont réservés à l'usage d'AMS et ne sont pas disponibles dans le cadre de l'accès direct à AWS Secrets Manager :

arn:aws:secretsmanager :*:*:secret:ams-shared/*

arn:aws:secretsmanager :*:*:secret:customer-shared/*

arn:aws:secretsmanager :*:*:secret:ams/*

Partage de clés à l'aide de Secrets Manager (AMS SSPS)

Le partage de secrets avec AMS dans le texte brut d'une RFC, d'une demande de service ou d'un rapport d'incident entraîne un incident de divulgation d'informations et AMS expédie ces informations du dossier et vous demande de régénérer les clés.

Vous pouvez utiliser AWS Secrets Managercustomer-shared.

FAQ sur le partage de clés à l'aide de Secrets Manager

Q : Quels types de secrets doivent être partagés à l'aide de Secrets Manager ?

Quelques exemples sont les clés pré-partagées pour la création d'un VPN, les clés confidentielles telles que les clés d'authentification (IAM, SSH), les clés de licence et les mots de passe.

Q : Comment puis-je partager les clés avec AMS à l'aide de Secrets Manager ?

Connectez-vous à la console AWS de gestion à l'aide de votre accès fédéré et du rôle approprié :

pour SALZ, le

Customer_ReadOnly_Rolepour MALZ,

AWSManagedServicesChangeManagementRole.Accédez à la AWS Secrets Manager console

et cliquez sur Enregistrer un nouveau secret. Sélectionnez Other type of secrets (Autres types de secrets).

Entrez la valeur secrète sous forme de texte brut et utilisez le chiffrement KMS par défaut. Cliquez sur Next (Suivant).

Entrez le nom et la description du secret, le nom commence toujours par customer-shared/. Par exemple customer-shared/mykey2022. Cliquez sur Next (Suivant).

Laissez la rotation automatique désactivée, cliquez sur Suivant.

Vérifiez et cliquez sur Store pour enregistrer le secret.

Répondez-nous en indiquant le nom secret par le biais de la demande de service, du RFC ou du rapport d'incident, afin que nous puissions identifier et récupérer le secret.

Q : Quelles sont les autorisations requises pour partager les clés à l'aide de Secrets Manager ?

SALZ : recherchez la politique IAM customer_secrets_manager_shared_policy gérée et vérifiez que le document de politique est le même que celui joint dans les étapes de création ci-dessous. Vérifiez que la politique est attachée aux rôles IAM suivants :Customer_ReadOnly_Role.

MALZ : Vérifiez que leAMSSecretsManagerSharedPolicy, est attaché au AWSManagedServicesChangeManagementRole rôle qui vous autorise à effectuer l'GetSecretValueaction dans l'espace de ams-shared noms.

Exemple :

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

Note

Les autorisations requises sont accordées lors de l'ajout en AWS Secrets Manager tant que service provisionné en libre-service.