Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Identity and Access Management

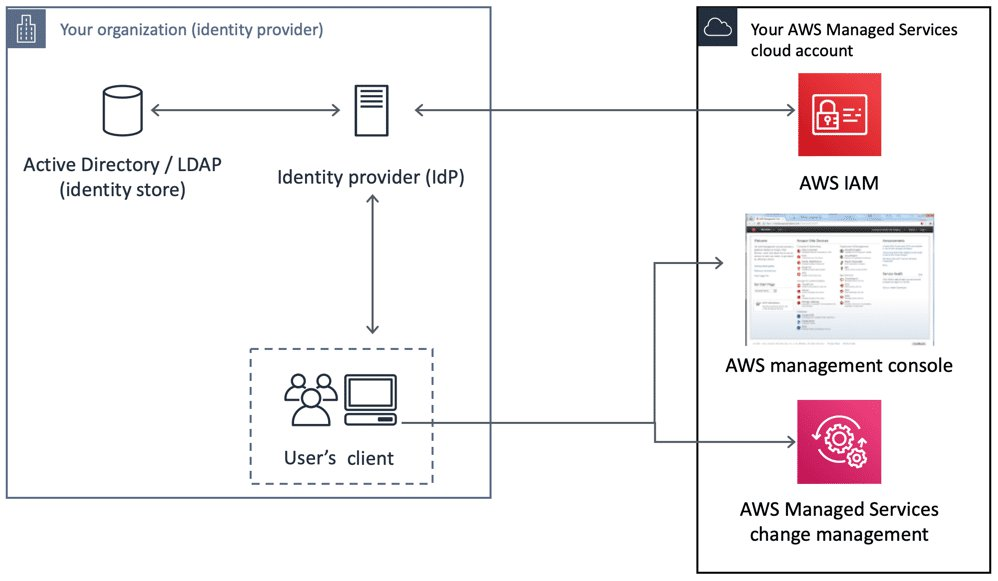

Gestion des identités et des accès AWS (IAM) est un service Web qui vous permet de contrôler en toute sécurité l'accès aux AWS ressources. Vous pouvez utiliser IAM pour contrôler les personnes qui s'authentifient (sont connectées) et sont autorisées (disposent d'autorisations) à utiliser des ressources. Lors de l'intégration d'AMS, vous êtes chargé de créer des rôles d'administrateur IAM entre comptes au sein de chacun de vos comptes gérés.

Mesures de protection IAM pour les zones d'atterrissage multicomptes (MALZ)

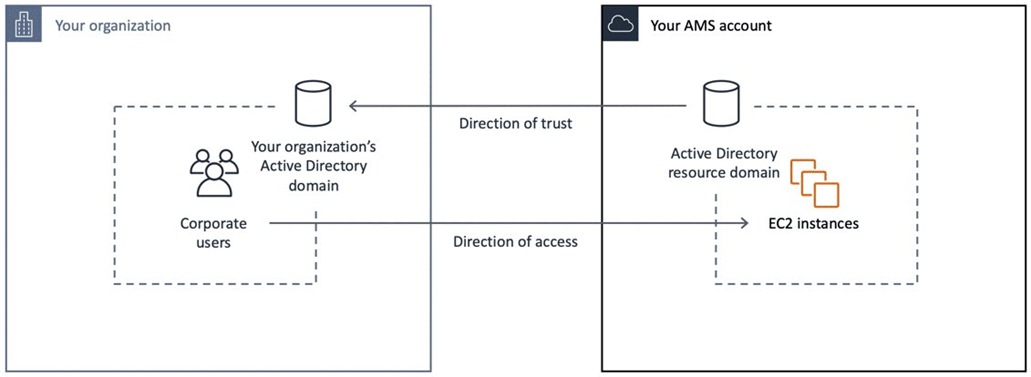

La zone de landing zone multi-comptes (MALZ) d'AMS nécessite une confiance Active Directory (AD) comme objectif de conception principal de la gestion des accès AMS afin de permettre à chaque organisation (AMS et client) de gérer le cycle de vie de ses propres identités. Cela évite d'avoir des informations d'identification dans le répertoire de l'autre. La confiance unidirectionnelle est configurée de telle sorte que le répertoire Active Directory géré au sein du client Compte AWS approuve l'AD détenu ou géré par le client pour authentifier les utilisateurs. Comme la confiance n'est qu'à sens unique, cela ne signifie pas que le client Active Directory fait confiance à Managed AD.

Dans cette configuration, le répertoire des clients qui gère les identités des utilisateurs est appelé User Forest, et le Managed AD auquel les EC2 instances Amazon sont attachées est connu sous le nom de Resource Forest. Il s'agit d'un modèle de conception Microsoft couramment utilisé pour l'authentification Windows ; pour plus d'informations, voir Modèles de conception forestière

Ce modèle permet aux deux organisations d'automatiser leurs cycles de vie respectifs et permet à AMS et à vous-même de révoquer rapidement l'accès si un employé quitte l'organisation. Sans ce modèle, si les deux organisations utilisaient un répertoire commun (ou si elles étaient créées users/groups dans les annuaires de l'autre), elles devraient mettre en place des flux de travail supplémentaires, ainsi que des synchronisations d'utilisateurs, pour tenir compte du départ et du départ des employés. Cela présente un risque car ce processus présente une latence et peut être sujet aux erreurs.

Conditions préalables à l'accès au MALZ

Intégration du fournisseur d'identité MALZ pour accéder à la console AWS/AMS, à la CLI et au SDK.

Confiance unidirectionnelle pour les EC2 instances Amazon de votre compte AMS.

Sécurité d'Amazon Inspector

Le service Amazon Inspector surveille la sécurité de vos piles gérées par AMS. Amazon Inspector est un service d'évaluation automatique de la sécurité qui permet d'identifier les lacunes en matière de sécurité et de conformité de l'infrastructure déployée sur AWS. Les évaluations de sécurité d'Amazon Inspector vous permettent d'évaluer automatiquement les risques, les vulnérabilités et les écarts par rapport aux meilleures pratiques en vérifiant l'absence d'accessibilité involontaire au réseau et de vulnérabilités dans vos instances Amazon EC2 . Après avoir effectué une évaluation, Amazon Inspector produit une liste détaillée des résultats de sécurité classés par niveau de gravité. Les évaluations Amazon Inspector sont proposées sous forme de packages de règles prédéfinis correspondant aux meilleures pratiques et définitions de sécurité courantes. Ces règles sont régulièrement mises à jour par les chercheurs en AWS sécurité. Pour plus d'informations sur Amazon Inspector, rendez-vous sur Amazon Inspector

AMS Amazon Inspector FAQs

Amazon Inspector est-il installé par défaut sur mes comptes AMS ?

Non Amazon Inspector ne fait pas partie de la génération d'AMI par défaut ni de l'ingestion de la charge de travail.

Comment accéder à Amazon Inspector et l'installer ?

Soumettez une RFC (Management | Other | Other | Create) pour demander l'accès au compte et l'installation à Inspector. L'équipe des opérations AMS modifiera le ReadOnly rôle Customer_ _Role afin de fournir un accès à la console Amazon Inspector (sans accès SSM).

L'agent Amazon Inspector doit-il être installé sur toutes les EC2 instances Amazon que je souhaite évaluer ?

Non, les évaluations Amazon Inspector avec le package de règles d'accessibilité au réseau peuvent être exécutées sans agent pour aucune instance Amazon EC2 . L'agent est requis pour les packages de règles d'évaluation de l'hôte. Pour plus d'informations sur l'installation des agents, consultez la section Installation des agents Amazon Inspector.

Y a-t-il un coût supplémentaire pour ce service ?

Oui. Les tarifs d'Amazon Inspector sont disponibles sur le site de tarification d'Amazon Inspector

. Quelles sont les conclusions d'Amazon Inspector ?

Les résultats sont des problèmes de sécurité potentiels découverts lors de l'évaluation par Amazon Inspector de la cible d'évaluation sélectionnée. Les résultats sont affichés dans la console Amazon Inspector ou dans l'API et contiennent à la fois une description détaillée des problèmes de sécurité et des recommandations pour les résoudre.

Les rapports d'évaluation d'Amazon Inspector sont-ils disponibles ?

Oui. Un rapport d'évaluation est un document qui détaille les éléments testés lors de l'exécution d'évaluation, ainsi que les résultats de l'évaluation. Les résultats de votre évaluation se présentent sous la forme de rapports standard, qui sont générés afin que vous puissiez partager les résultats avec votre équipe et mettre en place les mesures correctives nécessaires, enrichir vos données d'audit de conformité, ou stocker ces informations pour référence ultérieure. Un rapport d'évaluation Amazon Inspector peut être généré pour une exécution d'évaluation une fois celle-ci terminée avec succès.

Puis-je utiliser des balises pour identifier les piles sur lesquelles je souhaite générer des rapports Amazon Inspector ?

Oui.

Les équipes d'AMS Operations auront-elles accès aux résultats de l'évaluation d'Amazon Inspector ?

Oui. Toute personne ayant accès à la console Amazon Inspector dans AWS peut consulter les résultats et les rapports d'évaluation.

Les équipes opérationnelles d'AMS recommanderont-elles ou prendront-elles des mesures en fonction des conclusions des rapports Amazon Inspector ?

Non Si vous souhaitez que des modifications soient apportées sur la base des conclusions du rapport Amazon Inspector, vous devez demander des modifications par le biais d'une RFC (Management | Other | Other | Update).

AMS sera-t-il averti lorsque je publie un rapport Amazon Inspector ?

Lorsque vous demandez l'accès à Amazon Inspector, l'opérateur AMS exécutant la RFC informe votre CSDM de la demande.

Pour plus d'informations, consultez Amazon Inspector FAQs

Zone d'atterrissage multi-comptes AMS (paramètres EPS autres que ceux par défaut)

Cette section a été supprimée car elle contient des informations sensibles relatives à la sécurité AMS. Ces informations sont disponibles dans la documentation de la console AMS. Pour accéder à AWS Artifact, vous pouvez contacter votre CSDM pour obtenir des instructions ou consulter Getting Started with AWS

Rambardes AMS

Un garde-fou est une règle de haut niveau qui fournit une gouvernance continue de l'ensemble de votre environnement AMS.

Cette section a été supprimée car elle contient des informations sensibles relatives à la sécurité AMS. Ces informations sont disponibles dans la documentation de la console AMS. Pour accéder à AWS Artifact, vous pouvez contacter votre CSDM pour obtenir des instructions ou consulter Getting Started with AWS

Politiques de contrôle des services MALZ

Cette section a été supprimée car elle contient des informations sensibles relatives à la sécurité AMS. Ces informations sont disponibles dans la documentation de la console AMS. Pour accéder à AWS Artifact, vous pouvez contacter votre CSDM pour obtenir des instructions ou consulter Getting Started with AWS