Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Pare-feu de sortie Palo Alto géré

AMS fournit une solution de pare-feu de sortie gérée à Palo Alto, qui permet de filtrer le trafic sortant vers Internet pour tous les réseaux de l'environnement multicomptes Landing Zone (à l'exception des services destinés au public). Cette solution associe une technologie de pare-feu de pointe (Palo Alto VM-300) aux capacités de gestion de l'infrastructure d'AMS pour déployer, surveiller, gérer, dimensionner et restaurer l'infrastructure dans des environnements d'exploitation conformes. Les tiers, y compris Palo Alto Networks, n'ont pas accès aux pare-feux ; ils sont gérés uniquement par les ingénieurs d'AMS.

Contrôle du trafic

La solution de pare-feu sortant géré gère une liste d'autorisations de domaines composée des domaines requis par AMS pour des services tels que les sauvegardes et les correctifs, ainsi que des domaines que vous avez définis. Lorsque le trafic Internet sortant est acheminé vers le pare-feu, une session est ouverte, le trafic est évalué et, s'il correspond à un domaine autorisé, le trafic est transféré vers la destination.

Architecture

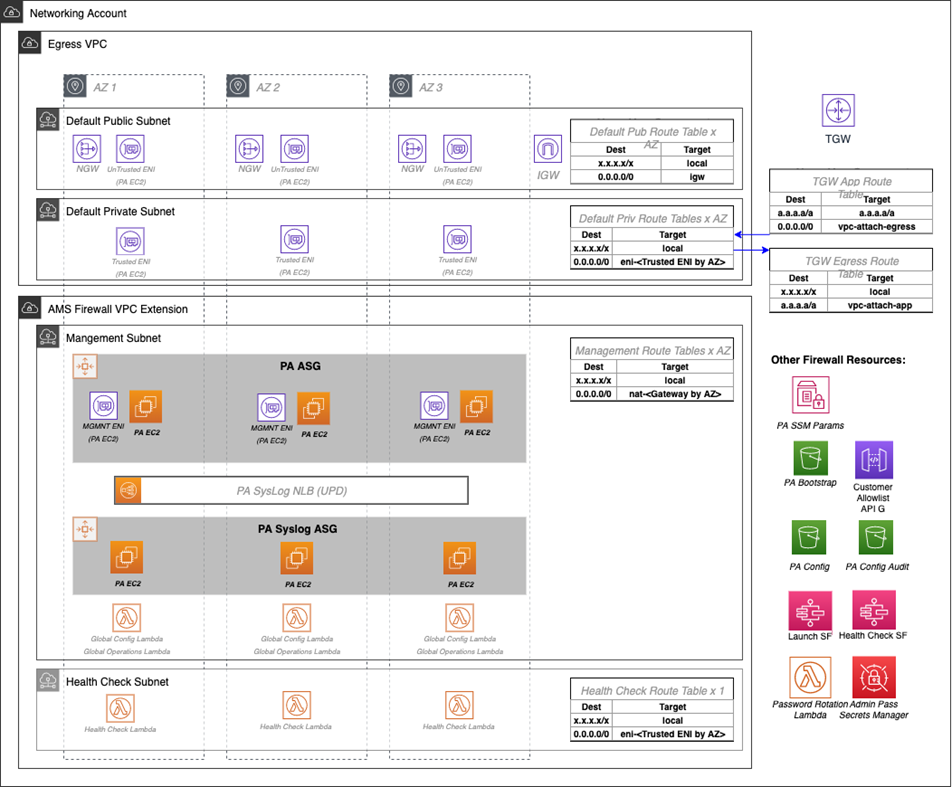

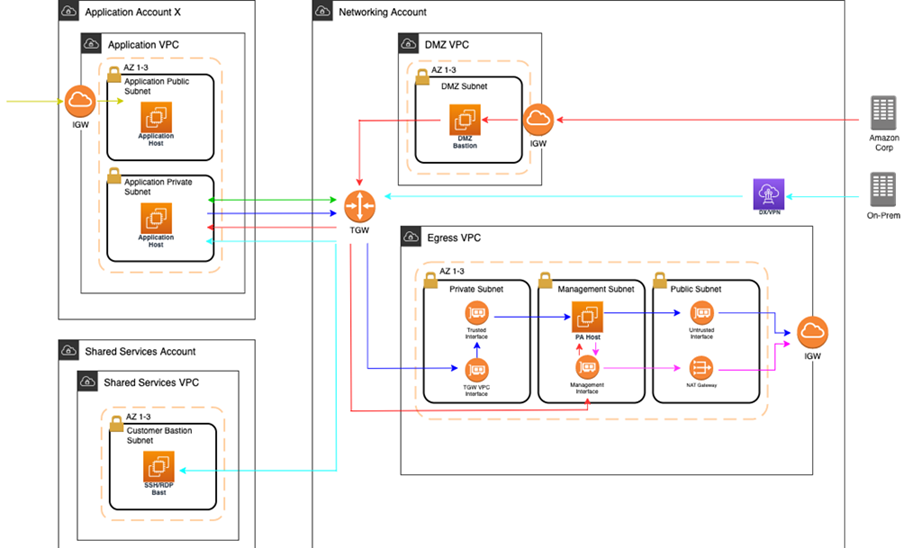

La solution de pare-feu de sortie géré suit un modèle de haute disponibilité, dans lequel deux à trois pare-feux sont déployés en fonction du nombre de zones de disponibilité (). AZs La solution utilise une partie de l'espace IP du VPC de sortie par défaut, mais fournit également une extension VPC (/24) pour les ressources supplémentaires nécessaires à la gestion des pare-feux.

Flux réseau

À un niveau élevé, le routage du trafic de sortie public reste le même, à l'exception de la manière dont le trafic est acheminé vers Internet depuis le VPC de sortie :

Le trafic de sortie destiné à Internet est envoyé au Transit Gateway (TGW) via la table de routage VPC

TGW achemine le trafic vers le VPC de sortie via la table de routage TGW

Le VPC achemine le trafic vers Internet via les tables de routage du sous-réseau privé

Dans l'environnement Multi-Account Landing Zone par défaut, le trafic Internet est envoyé directement à une passerelle de traduction d'adresses réseau (NAT). La solution de pare-feu géré reconfigure les tables de routage du sous-réseau privé pour pointer plutôt la route par défaut (0.0.0.0/0) vers une interface de pare-feu.

Les pare-feux eux-mêmes contiennent trois interfaces :

Interface sécurisée : interface privée pour recevoir le trafic à traiter.

Interface non fiable : interface publique pour envoyer du trafic vers Internet. Comme les pare-feux exécutent le NAT, les serveurs externes acceptent les demandes provenant de ces adresses IP publiques.

Interface de gestion : interface privée pour l'API du pare-feu, les mises à jour, la console, etc.

Tout au long du routage, le trafic est maintenu dans la même zone de disponibilité (AZ) afin de réduire le trafic inter-AZ. Le trafic ne se croise qu'en AZs cas de basculement.

Modification de la liste d'autorisations

Après l'intégration, une liste d'autorisation par défaut nommée ams-allowlist est créée, contenant les points de terminaison publics requis par AMS ainsi que les points de terminaison publics pour appliquer des correctifs aux hôtes Windows et Linux. Une fois opérationnel, vous pouvez créer des RFC dans la console AMS sous la catégorie Management | Managed Firewall | Outbound (Palo Alto) pour créer ou supprimer des listes d'autorisation, ou modifier les domaines. Sachez que cela ams-allowlist ne peut pas être modifié. Les RFC sont gérées de manière entièrement automatisée (elles ne sont pas manuelles).

Politique de sécurité personnalisée

Les politiques de sécurité déterminent s'il faut bloquer ou autoriser une session en fonction des attributs du trafic, tels que la zone de sécurité source et de destination, l'adresse IP source et de destination et le service. Les politiques de sécurité personnalisées sont prises en charge de manière entièrement automatisée RFCs. CTs pour créer ou supprimer une politique de sécurité se trouve dans la catégorie Gestion | Pare-feu géré | Outbound (Palo Alto), et le CT permettant de modifier une politique de sécurité existante se trouve dans la catégorie Déploiement | Pare-feu géré | Outbound (Palo Alto). Vous serez en mesure de créer de nouvelles politiques de sécurité, de modifier les politiques de sécurité ou de supprimer des politiques de sécurité.

Note

La politique de sécurité par défaut ams-allowlist ne peut pas être modifiée

CloudWatch Tableaux de bord de sortie PA

Deux tableaux de bord fournissent une vue agrégée de Palo Alto (PA). Le tableau de bord AMS-MF-PA-egress-config-dashboard fournit un aperçu de la configuration PA, des liens vers des listes d'autorisation et une liste de toutes les politiques de sécurité, y compris leurs attributs. CloudWatch Le tableau de bord AMS-MF-PA-Egress-Dashboard peut être personnalisé pour filtrer les journaux de trafic. Par exemple, pour créer un tableau de bord pour une politique de sécurité, vous pouvez créer une RFC avec un filtre tel que :

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Modèle Failover

La solution de pare-feu inclut deux à trois hôtes Palo Alto (PA) (un par AZ). Les canaris Healthy Check suivent un horaire constant pour évaluer l'état de santé des hôtes. Si un hôte est identifié comme défaillant, AMS en est averti et le trafic correspondant à cette zone est automatiquement transféré vers un hôte sain situé dans une autre zone de disponibilité via une modification de la table de routage. Étant donné que le flux de travail de vérification de l'état s'exécute en permanence, si l'hôte redevient sain en raison de problèmes transitoires ou d'une correction manuelle, le trafic est redirigé vers la bonne zone de disponibilité avec l'hôte sain.

Dimensionnement

AMS surveille le pare-feu pour vérifier les limites de débit et d'évolutivité. Lorsque les limites de débit dépassent les seuils de filigrane inférieurs (CPU/réseau), AMS reçoit une alerte. Un seuil bas indique que les ressources approchent de la saturation, atteignant un point où AMS évaluera les indicateurs au fil du temps et proposera des solutions de mise à l'échelle.

Sauvegarde et restauration

Les sauvegardes sont créées lors du lancement initial, après toute modification de configuration et à intervalles réguliers. Les sauvegardes de lancement initiales sont créées par hôte, mais les modifications de configuration et les sauvegardes à intervalles réguliers sont effectuées sur tous les hôtes du pare-feu lorsque le flux de travail de sauvegarde est invoqué. Les ingénieurs d'AMS peuvent créer des sauvegardes supplémentaires en dehors de ces fenêtres ou fournir des informations de sauvegarde sur demande.

Les ingénieurs d'AMS peuvent effectuer la restauration des sauvegardes de configuration si nécessaire. Si une restauration est requise, elle aura lieu sur tous les hôtes afin de synchroniser la configuration entre les hôtes.

La restauration peut également avoir lieu lorsqu'un hôte a besoin du recyclage complet d'une instance. Une restauration automatique de la dernière sauvegarde a lieu lorsqu'une nouvelle EC2 instance est provisionnée. En général, les hôtes ne sont pas recyclés régulièrement et sont réservés en cas de panne grave ou de remplacement d'AMI requis. Les recyclages de l'hôte sont lancés manuellement et vous êtes averti avant qu'un recyclage ne soit effectué.

Outre les sauvegardes de configuration du pare-feu, vos règles de liste d'autorisation spécifiques sont sauvegardées séparément. Une sauvegarde est automatiquement créée lorsque les règles de liste d'autorisation que vous avez définies sont modifiées. La restauration de la sauvegarde de la liste d'autorisation peut être effectuée par un ingénieur AMS, si nécessaire.

Mises à jour

La solution AMS Managed Firewall nécessite plusieurs mises à jour au fil du temps pour apporter des améliorations au système, des fonctionnalités supplémentaires ou des mises à jour du système d'exploitation (OS) ou du logiciel du pare-feu.

La plupart des modifications n'affecteront pas l'environnement d'exécution, comme la mise à jour de l'infrastructure d'automatisation, mais d'autres modifications, telles que la rotation des instances de pare-feu ou la mise à jour du système d'exploitation, peuvent provoquer des perturbations. Lorsqu'une interruption de service potentielle due à des mises à jour est évaluée, AMS coordonnera ses efforts avec vous pour tenir compte des périodes de maintenance.

Accès de l'opérateur

Les opérateurs AMS utilisent leurs ActiveDirectory informations d'identification pour se connecter à l'appareil Palo Alto afin d'effectuer des opérations (par exemple, appliquer des correctifs, répondre à un événement, etc.). La solution conserve les journaux standard d'authentification des opérateurs AMS et de modification de configuration pour suivre les actions effectuées sur les hôtes Palo Alto.

Journaux par défaut

Par défaut, les journaux générés par le pare-feu résident dans le stockage local de chaque pare-feu. Au fil du temps, les journaux locaux seront supprimés en fonction de l'utilisation du stockage. La solution AMS permet l'envoi en temps réel des journaux des machines vers CloudWatch les journaux ; pour plus d'informations, voirCloudWatch Intégration des journaux.

Les ingénieurs d'AMS ont toujours la possibilité d'interroger et d'exporter les journaux directement depuis les machines si nécessaire. En outre, les journaux peuvent être expédiés vers un Panorama appartenant au client ; pour plus d'informations, voir. Intégration du Panorama

Les journaux collectés par la solution sont les suivants :

| Type de journal | Description |

|---|---|

Trafic |

Affiche une entrée pour le début et la fin de chaque session. Chaque entrée inclut la date et l'heure, les zones source et de destination, les adresses et les ports, le nom de l'application, le nom de la règle de sécurité appliquée au flux, l'action de la règle (autoriser, refuser ou supprimer), l'interface d'entrée et de sortie, le nombre d'octets et le motif de fin de session. La colonne Type indique si l'entrée concerne le début ou la fin de la session, ou si la session a été refusée ou abandonnée. Un « abandon » indique que la règle de sécurité qui a bloqué le trafic spécifiait « n'importe quelle » application, tandis qu'un « refus » indique que la règle a identifié une application spécifique. Si le trafic est supprimé avant que l'application ne soit identifiée, par exemple lorsqu'une règle supprime tout le trafic pour un service spécifique, l'application est indiquée comme « non applicable ». |

Menace |

Affiche une entrée pour chaque alarme de sécurité générée par le pare-feu. Chaque entrée inclut la date et l'heure, le nom ou l'URL de la menace, les zones source et de destination, les adresses et les ports, le nom de l'application, ainsi que l'action d'alarme (autoriser ou bloquer) et sa gravité. La colonne Type indique le type de menace, tel que « virus » ou « logiciel espion » ; la colonne Nom est la description ou l'URL de la menace ; et la colonne Catégorie représente la catégorie de menace (telle que « keylogger ») ou la catégorie d'URL. |

Filtrage d'URL |

Affiche les journaux des filtres d'URL, qui contrôlent l'accès aux sites Web et indiquent si les utilisateurs peuvent envoyer des informations d'identification aux sites Web. |

Configuration |

Affiche une entrée pour chaque modification de configuration. Chaque entrée inclut la date et l'heure, le nom d'utilisateur de l'administrateur, l'adresse IP à partir de laquelle la modification a été effectuée, le type de client (interface Web ou CLI), le type de commande exécutée, si la commande a réussi ou échoué, le chemin de configuration et les valeurs avant et après la modification. |

Système |

Affiche une entrée pour chaque événement du système. Chaque entrée inclut la date et l'heure, la gravité de l'événement et une description de l'événement. |

Alarmes |

Le journal des alarmes enregistre des informations détaillées sur les alarmes générées par le système. Les informations contenues dans ce journal sont également signalées dans Alarmes. Reportez-vous à la section « Définir les paramètres d'alarme ». |

Authentification |

Affiche des informations sur les événements d'authentification qui se produisent lorsque les utilisateurs finaux tentent d'accéder aux ressources réseau dont l'accès est contrôlé par les règles de politique d'authentification. Les utilisateurs peuvent utiliser ces informations pour résoudre les problèmes d'accès et pour ajuster la politique d'authentification utilisateur selon les besoins. En conjonction avec les objets de corrélation, les utilisateurs peuvent également utiliser les journaux d'authentification pour identifier les activités suspectes sur le réseau des utilisateurs, telles que les attaques par force brute. Les utilisateurs peuvent éventuellement configurer des règles d'authentification pour enregistrer les délais d'authentification. Ces délais concernent la période pendant laquelle un utilisateur ne doit s'authentifier qu'une seule fois pour une ressource, mais peut y accéder à plusieurs reprises. Le fait de consulter les informations relatives aux délais d'expiration aide les utilisateurs à décider s'il convient de les ajuster et de quelle manière. |

Unifié |

Affiche les dernières entrées du journal relatives au trafic, aux menaces, au filtrage des URL, aux WildFire soumissions et au filtrage des données dans une seule vue. La vue collective des journaux permet aux utilisateurs d'examiner et de filtrer ces différents types de journaux ensemble (au lieu de rechercher chaque ensemble de journaux séparément). Les utilisateurs peuvent également choisir les types de journaux à afficher : cliquez sur la flèche située à gauche du champ de filtre et sélectionnez trafic, menace, URL, données, and/or incendie de forêt pour afficher uniquement les types de journaux sélectionnés. |

Gestion d'événements

AMS surveille en permanence la capacité, l'état de santé et la disponibilité du pare-feu. Les métriques générées par le pare-feu, ainsi que les métriques AWS/AMS générées, sont utilisées pour créer des alarmes qui sont reçues par les ingénieurs d'exploitation d'AMS, qui étudieront et résoudront le problème. Les alarmes actuelles concernent les cas suivants :

Alarmes liées aux événements :

Utilisation du processeur Firewall Dataplane

Utilisation du processeur - Processeur du plan de données (traitement du trafic)

L'utilisation des paquets du plan de données du pare-feu est supérieure à 80 %

Utilisation des paquets - Plan de données (traitement du trafic)

Utilisation des sessions du plan de données du pare-feu

Session de plan de données du pare-feu active

Utilisation agrégée du processeur du pare-feu

Utilisation du processeur dans l'ensemble CPUs

Failover par AZ

Alarmes en cas de basculement dans un AZ

Hôte Syslog défaillant

L'hôte Syslog échoue à la vérification de santé

Alarmes de gestion :

Alarme de défaillance du moniteur Health Check

Lorsque le flux de travail de contrôle de santé échoue de façon inattendue

Cela concerne le flux de travail lui-même, et non en cas d'échec de la vérification de l'état du pare-feu

Alarme d'échec de rotation des mots

Lorsque la rotation des mots de passe échoue

Le mot de passe utilisateur de l'API/du service est modifié tous les 90 jours

Métriques

Toutes les mesures sont capturées et stockées CloudWatch dans le compte réseau. Vous pouvez les consulter en accédant à la console au compte réseau et en accédant à la CloudWatch console. Les mesures individuelles peuvent être consultées sous l'onglet des métriques ou un tableau de bord à volet unique contenant certaines mesures et les métriques agrégées peuvent être consultées en accédant à l'onglet Tableau de bord et en sélectionnant AMS-MF-PA-Egress-Dashboard.

Métriques personnalisées :

Vérification de l'état

Espace de nom : AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Pare-feu généré

Espace de noms :/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPCT

DataPlanePacketBuffferUtilization

poêle GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Intégration des journaux

CloudWatch L'intégration des journaux transfère les journaux des pare-feux vers les CloudWatch journaux, ce qui réduit le risque de perte de journaux en raison de l'utilisation du stockage local. Les journaux sont remplis en temps réel au fur et à mesure que les pare-feux les génèrent et peuvent être consultés à la demande via la console ou l'API.

Des requêtes complexes peuvent être créées pour l'analyse des journaux ou exportées au format CSV à l'aide d' CloudWatch Insights. En outre, le tableau de CloudWatch bord personnalisé du pare-feu géré par AMS affichera également un aperçu rapide des requêtes spécifiques du journal de trafic et une visualisation graphique du trafic et des atteintes aux politiques au fil du temps. L'utilisation de CloudWatch journaux permet également une intégration native à d'autres services AWS tels qu'AWS Kinesis.

Note

Les journaux PA ne peuvent pas être directement transférés vers un collecteur Syslog existant sur site ou tiers. La solution AMS Managed Firewall permet l'envoi en temps réel des journaux des machines PA vers AWS CloudWatch Logs. Vous pouvez utiliser la fonctionnalité CloudWatch Logs Insight pour exécuter des requêtes ad hoc. De plus, les journaux peuvent être expédiés vers la solution de gestion Panorama de votre Palo Alto. CloudWatch les journaux peuvent également être transférés vers d'autres destinations à l'aide des filtres CloudWatch d'abonnement. Pour en savoir plus sur Panorama, consultez la section suivante. Pour en savoir plus sur Splunk, consultez la section Intégration à Splunk.

Intégration du Panorama

AMS Managed Firewall peut, en option, être intégré à votre Panorama existant. Cela vous permet de visualiser les configurations du pare-feu depuis Panorama ou de transférer les journaux du pare-feu vers le Panorama. L'intégration de Panorama à AMS Managed Firewall est en lecture seule et les modifications de configuration des pare-feux depuis Panorama ne sont pas autorisées. Panorama est entièrement géré et configuré par vous, AMS se chargera uniquement de configurer les pare-feux pour communiquer avec lui.

Licences

Le prix du pare-feu géré AMS dépend du type de licence utilisée (licence horaire ou licence BYOL) et de la taille de l'instance dans laquelle l'appliance s'exécute. Vous devez commander la taille des instances et les licences du pare-feu Palo Alto que vous préférez via AWS Marketplace.

Licences Marketplace : acceptez les termes et conditions du pack 1 de pare-feu de nouvelle génération de la série VM depuis le compte réseau de MALZ.

Licences BYOL : acceptez les termes et conditions du pare-feu de nouvelle génération de série VM (BYOL) depuis le compte réseau de MALZ et partagez le « code d'authentification BYOL » obtenu après l'achat de la licence à AMS.

Limites

À l'heure actuelle, AMS prend en charge les pare-feux des séries VM-300 ou VM-500. Les configurations peuvent être trouvées ici : Modèles de la série VM sur des instances AWS EC2

Note

La solution AMS s'exécute en mode actif-actif, chaque instance PA de sa zone de zone de disponibilité gérant le trafic de sortie pour sa zone de disponibilité respective. Ainsi, avec deux AZs, chaque instance PA gère le trafic de sortie jusqu'à 5 Gbit/s et fournit efficacement un débit global de 10 Gbit/s sur deux instances. AZs Il en va de même pour toutes les limites de chaque AZ. Si le bilan de santé de l'AMS échoue, nous transférons le trafic de l'AZ présentant le mauvais PA vers une autre AZ, et pendant le remplacement de l'instance, la capacité est réduite aux AZs limites restantes.

AMS ne prend actuellement pas en charge les autres offres Palo Alto disponibles sur AWS Marketplace ; par exemple, vous ne pouvez pas demander le « pack de pare-feu de nouvelle génération de la série VM 2 ». Notez que la solution AMS Managed Firewall utilisant Palo Alto ne fournit actuellement qu'une offre de filtrage du trafic sortant, de sorte que l'utilisation de packs avancés de la série VM n'apporterait aucune fonctionnalité ou avantage supplémentaire.

Exigences relatives à l'intégration

Vous devez consulter et accepter les conditions générales du pare-feu de nouvelle génération de la série VM de Palo Alto sur AWS Marketplace.

Vous devez confirmer la taille de l'instance que vous souhaitez utiliser en fonction de votre charge de travail attendue.

Vous devez fournir un bloc CIDR /24 qui n'entre pas en conflit avec les réseaux de votre environnement Multi-Account Landing Zone ou On-Prem. Il doit être de la même classe que le VPC de sortie (la solution fournit une extension VPC /24 au VPC de sortie).

Tarification

Les coûts d'infrastructure de base d'AMS Managed Firewall sont divisés en trois facteurs principaux : l' EC2 instance qui héberge le pare-feu Palo Alto, la licence logicielle, les licences de la série Palo Alto VM et les intégrations. CloudWatch

Les prix suivants sont basés sur le pare-feu de la gamme VM-300.

EC2 Instances : le pare-feu Palo Alto fonctionne selon un modèle de haute disponibilité de 2 à 3 EC2 instances, l'instance étant basée sur les charges de travail attendues. Le coût de l'instance dépend de la région et du nombre de AZs

Par exemple us-east-1, m5.xlarge, 3 AZs

0,192$ * 24 * 30 * 3 = 414,72$

https://aws.amazon.com/ec2/tarification/à la demande/

Licences Palo Alto : Le coût de la licence logicielle d'un pare-feu de nouvelle génération Palo Alto VM-300 dépend du nombre d'AZ ainsi que du type d'instance.

Par exemple us-east-1, m5.xlarge, 3 AZs

0,87$ * 24 * 30 * 3 = 1879,20$

https://aws.amazon.com/marketplace/PP/B083M7JPKB ? ref_=srh_res_product_title #pdp -pricing

CloudWatch Intégration des journaux : l'intégration CloudWatch des journaux utilise des SysLog serveurs (EC2 - t3.medium), le NLB et les journaux. CloudWatch Le coût des serveurs est basé sur la région et le nombre de serveurs AZs, et le coût des NLB/CloudWatch journaux varie en fonction de l'utilisation du trafic.

Par exemple us-east-1, t3.medium, 3AZ

0,0416$ * 24 * 30 * 3 = 89,86$

https://aws.amazon.com/ec2/tarification/à la demande/

https://aws.amazon.com/cloudwatch/tarification/