Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Architecture des comptes réseau

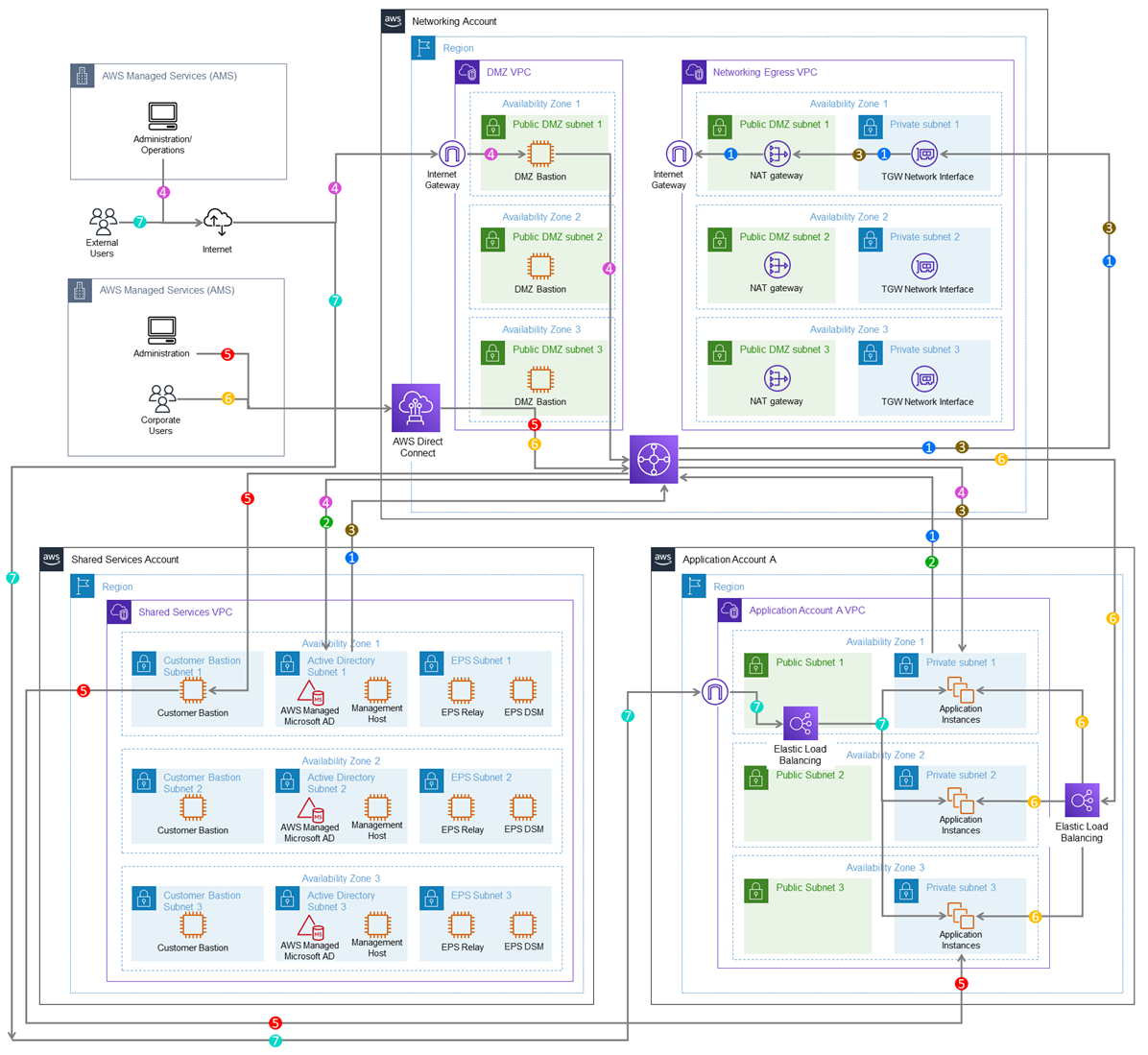

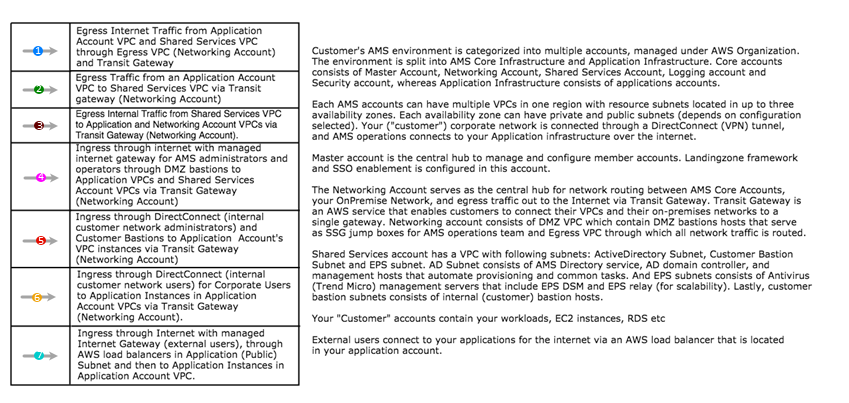

Le schéma suivant décrit l'environnement de la zone d'atterrissage multi-comptes AMS, en présentant les flux de trafic réseau entre les comptes, et constitue un exemple de configuration hautement disponible.

AMS configure pour vous tous les aspects du réseau sur la base de nos modèles standard et des options que vous avez sélectionnées lors de l'intégration. Une conception de réseau AWS standard est appliquée à votre compte AWS, et un VPC est créé pour vous et connecté à AMS par VPN ou Direct Connect. Pour plus d'informations sur Direct Connect, consultez AWS Direct Connect

Note

Pour plus d'informations sur les limites et les contraintes de service par défaut pour tous les services actifs, consultez la documentation relative aux limites de service AWS.

La conception de notre réseau repose sur le « principe du moindre privilège »