Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Options d'AMS Bastion lors de la migration/de l'intégration des applications

Afin de vous offrir la meilleure expérience possible lors des efforts de migration, voici les options potentielles qu'AMS pourrait actuellement exploiter :

Option 1 : Contourner les bastions uniquement pour les efforts de migration (vous devez vous y opposer pour des raisons de sécurité à titre de mesure temporaire).

Remarque : Les fonctionnalités d'audit seront toujours en place pour garantir à AMS une visibilité sur chaque demande.

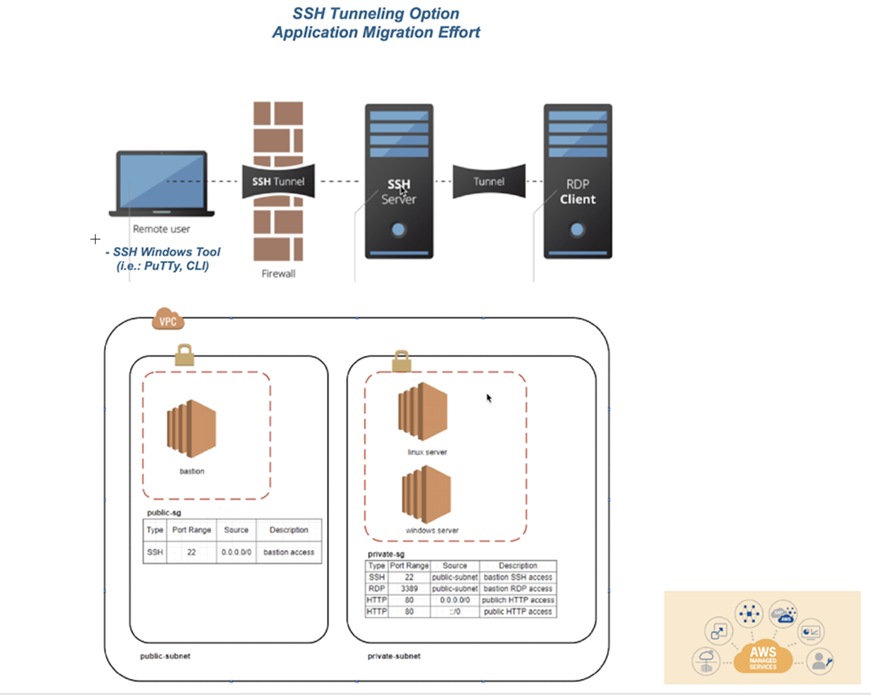

Option 2 : Tunneling SSH avec un outil de choix, par exemple, PuTTy, comme illustré.

Les composants de l'environnement décrits devraient déjà être en place pour cette option.

AMS fournirait des notes et des instructions supplémentaires.

Étapes du tunneling SSH avec Pu : TTy

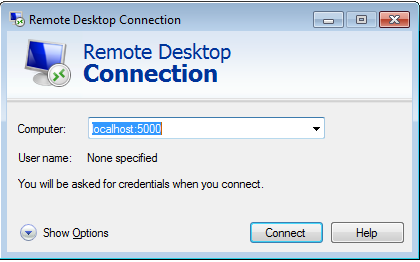

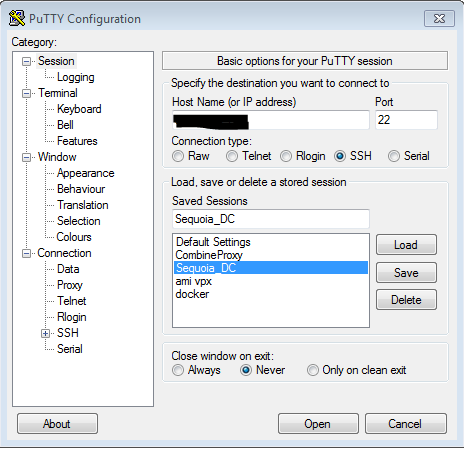

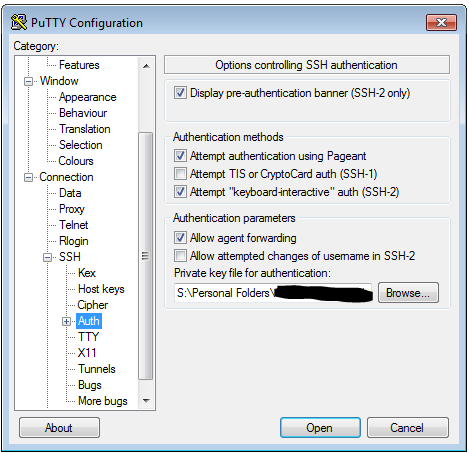

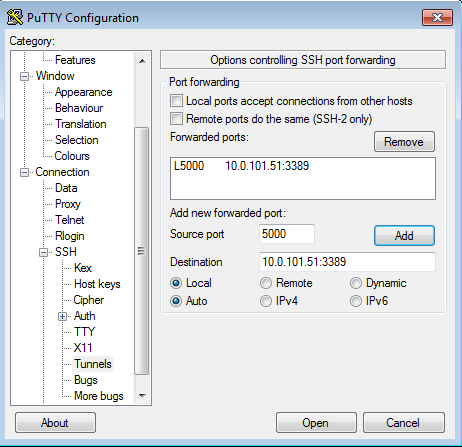

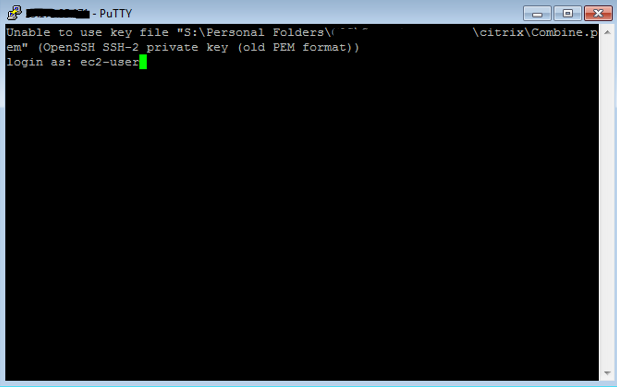

Dans PuTTY, vous devez créer une session SSH, avec l'adresse IP publique de l'hôte bastion, fournir la clé PEM dans la section AUTH, puis créer un tunnel. Le port source du tunnel doit être un port local inutilisé (par exemple 5000) et l'adresse IP doit être l'adresse IP de l'hôte de destination (le boîtier Windows que vous essayez d'atteindre) avec le port RDP ajouté (3389). Veillez à enregistrer votre configuration, car vous ne voulez pas avoir à le faire à chaque fois que vous vous connectez à la boîte. Connectez-vous à l'hôte Bastion, puis connectez-vous. Démarrez ensuite une session RDP pour localhost:5000 (ou le port que vous choisissez).

Définir le nom d'hôte ou l'adresse IP publique de l'hôte bastion

Dans SSH ->Auth, définissez le fichier de clé privée au format .ppk

Dans SSH ->Tunnels, ajoutez le nouveau port transféré. Le port source doit être le port inutilisé arbitraire, et la destination doit être l'adresse IP du serveur de destination situé derrière l'hôte du bastion, avec le port RDP ajouté.

Connectez-vous à l'hôte Bastion via PuTTY et connectez-vous.

Démarrez une session RDP sur localhost:5000 pour atteindre le serveur de destination.