Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

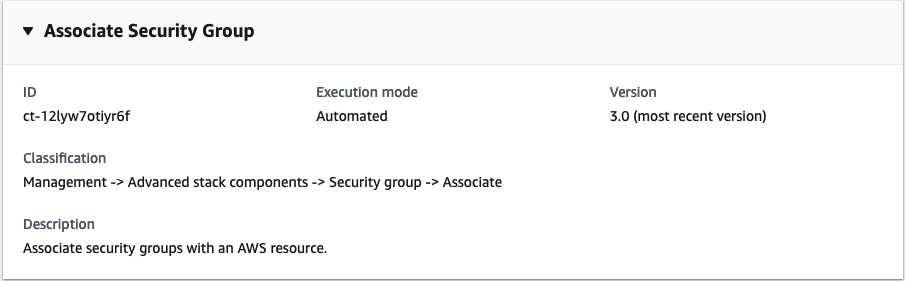

Groupe de sécurité | Associé

Associez des groupes de sécurité à une ressource AWS.

Classification complète : Gestion | Composants de pile avancés | Groupe de sécurité | Associé

Détails du type de modification

Modifier l'identifiant du type |

ct-12lyw7otiyr6f |

Version actuelle |

3.0 |

Durée d'exécution prévue |

60 minutes |

Approbation AWS |

Obligatoire |

Approbation du client |

Facultatif |

Mode d'exécution |

Automatisé |

Informations supplémentaires

Associer un groupe de sécurité à une ressource

Capture d'écran de ce type de modification dans la console AMS :

Comment cela fonctionne :

Accédez à la page Créer une RFC : Dans le volet de navigation de gauche de la console AMS, cliquez RFCspour ouvrir la page de RFCs liste, puis cliquez sur Créer une RFC.

Choisissez un type de modification (CT) populaire dans la vue Parcourir les types de modification par défaut, ou sélectionnez un CT dans la vue Choisir par catégorie.

Parcourir par type de modification : vous pouvez cliquer sur un CT populaire dans la zone de création rapide pour ouvrir immédiatement la page Run RFC. Notez que vous ne pouvez pas choisir une ancienne version CT avec création rapide.

Pour trier CTs, utilisez la zone Tous les types de modifications dans l'affichage Carte ou Tableau. Dans l'une ou l'autre vue, sélectionnez un CT, puis cliquez sur Créer une RFC pour ouvrir la page Exécuter une RFC. Le cas échéant, une option Créer avec une ancienne version apparaît à côté du bouton Créer une RFC.

Choisissez par catégorie : sélectionnez une catégorie, une sous-catégorie, un article et une opération et la zone de détails du CT s'ouvre avec une option permettant de créer avec une ancienne version, le cas échéant. Cliquez sur Créer une RFC pour ouvrir la page Exécuter une RFC.

Sur la page Run RFC, ouvrez la zone de nom du CT pour voir la boîte de détails du CT. Un sujet est requis (il est renseigné pour vous si vous choisissez votre CT dans la vue Parcourir les types de modification). Ouvrez la zone de configuration supplémentaire pour ajouter des informations sur le RFC.

Dans la zone Configuration de l'exécution, utilisez les listes déroulantes disponibles ou entrez des valeurs pour les paramètres requis. Pour configurer les paramètres d'exécution facultatifs, ouvrez la zone de configuration supplémentaire.

Lorsque vous avez terminé, cliquez sur Exécuter. S'il n'y a aucune erreur, la page RFC créée avec succès s'affiche avec les détails de la RFC soumise et le résultat d'exécution initial.

Ouvrez la zone Paramètres d'exécution pour voir les configurations que vous avez soumises. Actualisez la page pour mettre à jour l'état d'exécution de la RFC. Vous pouvez éventuellement annuler le RFC ou en créer une copie avec les options en haut de la page.

Comment cela fonctionne :

Utilisez soit le Inline Create (vous émettez une

create-rfccommande avec tous les paramètres RFC et d'exécution inclus), soit le Template Create (vous créez deux fichiers JSON, un pour les paramètres RFC et un pour les paramètres d'exécution) et émettez lacreate-rfccommande avec les deux fichiers en entrée. Les deux méthodes sont décrites ici.Soumettez la

aws amscm submit-rfc --rfc-idcommande RFC : avec l'ID RFC renvoyé.IDSurveillez la

aws amscm get-rfc --rfc-idcommande RFC :.ID

Pour vérifier la version du type de modification, utilisez cette commande :

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

Note

Vous pouvez utiliser n'importe quel CreateRfc paramètre avec n'importe quelle RFC, qu'ils fassent ou non partie du schéma du type de modification. Par exemple, pour recevoir des notifications lorsque le statut de la RFC change, ajoutez cette ligne --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" aux paramètres RFC de la demande (et non aux paramètres d'exécution). Pour obtenir la liste de tous les CreateRfc paramètres, consultez le manuel AMS Change Management API Reference.

CRÉATION EN LIGNE :

Émettez la commande create RFC avec les paramètres d'exécution fournis en ligne (évitez les guillemets lorsque vous fournissez des paramètres d'exécution en ligne), puis soumettez l'ID RFC renvoyé. Par exemple, vous pouvez remplacer le contenu par quelque chose comme ceci :

aws amscm create-rfc --change-type-id "ct-12lyw7otiyr6f" --change-type-version "3.0" --title "Associate Security Groups" --execution-parameters "{\"DocumentName\": \"AWSManagedServices-AttachSecurityGroupsV2\", \"Region\": \"us-east-1\", \"Parameters\": {\"ResourceType\": \"EC2Instance\", \"ResourceId\": \"i-xxxxxxxxxxxxxxxxx\", \"SecurityGroupIds\": [\"sg-xxxxxxxxxxxxxxxxx\"]}}"

CRÉATION DU MODÈLE :

Exportez le schéma JSON des paramètres d'exécution pour ce type de modification dans un fichier ; cet exemple le nomme Associate SGParams .json.

aws amscm get-change-type-version --change-type-id "ct-12lyw7otiyr6f" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > AssociateSGParams.jsonModifiez et enregistrez le SGParams fichier associé. Par exemple, vous pouvez remplacer le contenu par quelque chose comme ceci :

{ "DocumentName": "AWSManagedServices-AttachSecurityGroupsV2", "Region": "us-east-1", "Parameters": { "ResourceType": [ "EC2Instance" ], "ResourceId": [ "i-xxxxxxxxxxxxxxxxx" ], "SecurityGroupIds": [ "sg-xxxxxxxxxxxxxxxxx" ] } }Exportez le fichier JSON du modèle RFC dans un fichier nommé Associate SGRfc .json :

aws amscm create-rfc --generate-cli-skeleton > AssociateSGRfc.jsonModifiez et enregistrez le fichier Associate SGRfc .json. Par exemple, vous pouvez remplacer le contenu par quelque chose comme ceci :

{ "ChangeTypeVersion": "3.0", "ChangeTypeId": "ct-12lyw7otiyr6f", "Title": "SG-Associate-RFC" }Créez le RFC en spécifiant le fichier AssociateSG Rfc et le fichier Associate : SGParams

aws amscm create-rfc --cli-input-json file://AssociateSGRfc.json --execution-parameters file://AssociateSGParams.jsonVous recevez l'identifiant de la nouvelle RFC dans la réponse et pouvez l'utiliser pour soumettre et surveiller la RFC. Tant que vous ne l'avez pas soumise, la RFC reste en cours d'édition et ne démarre pas.

Note

Ce type de modification est désormais disponible dans la version 3.0. Le schéma est modifié pour utiliser un document SSM et les nouveaux types de ressources sont désormais pris en charge.

Important

En effet AutoScalingGroupCurrentInstancesOnly, les groupes de sécurité ne sont attachés qu'aux instances individuelles faisant actuellement partie de l'ASG. LaunchTemplate ou ne LaunchConfiguration sont pas mis à jour. Assurez-vous de mettre à jour LaunchTemplate // LaunchConfiguration avant de mettre à jour les groupes de sécurité vers AutoScalingGroup les instances.

Important

Si cela est vrai, tout accès autorisé par les groupes de sécurité existants est supprimé et seuls les nouveaux groupes de sécurité sont effectifs.

Pour en savoir plus sur l'association de groupes de sécurité aux ressources, consultez Amazon EC2 Security Groups pour les instances Linux et/ou les groupes de sécurité pour votre VPC.

Paramètres d'entrée d'exécution

Pour des informations détaillées sur les paramètres d'entrée d'exécution, consultezSchéma pour le type de modification ct-12lyw7otiyr6f.

Exemple : paramètres obligatoires

Example not available.

Exemple : tous les paramètres

{ "DocumentName": "AWSManagedServices-AttachSecurityGroupsV2", "Region": "us-east-1", "Parameters": { "ResourceType": "RDSDBInstance", "ResourceId": "MyDBInstance", "SecurityGroupIds": ["sg-1234556eaba0a4799"], "OverwriteSecurityGroups": "true" } }