Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Compte AMS Tools (migration des charges de travail)

Votre compte Multi-Account Landing Zone Tools (avec VPC) permet d'accélérer les efforts de migration, d'améliorer votre position en matière de sécurité, de réduire les coûts et la complexité et de normaliser votre modèle d'utilisation.

Un compte d'outils fournit les éléments suivants :

Une limite bien définie pour l'accès aux instances de réplication pour les intégrateurs de systèmes en dehors de vos charges de travail de production.

Vous permet de créer une chambre isolée pour vérifier la présence de logiciels malveillants ou de routes réseau inconnues dans une charge de travail avant de la placer dans un compte associé à d'autres charges de travail.

En tant que configuration de compte définie, elle permet d'accélérer l'intégration et la configuration pour la migration des charges de travail.

Routes réseau isolées pour sécuriser le trafic depuis un compte sur site CloudEndure -> -> Outils -> Image ingérée AMS. Une fois qu'une image a été ingérée, vous pouvez la partager sur le compte de destination via une RFC AMS Management | Advanced stack components | AMI | Share (ct-1eiczxw8ihc18).

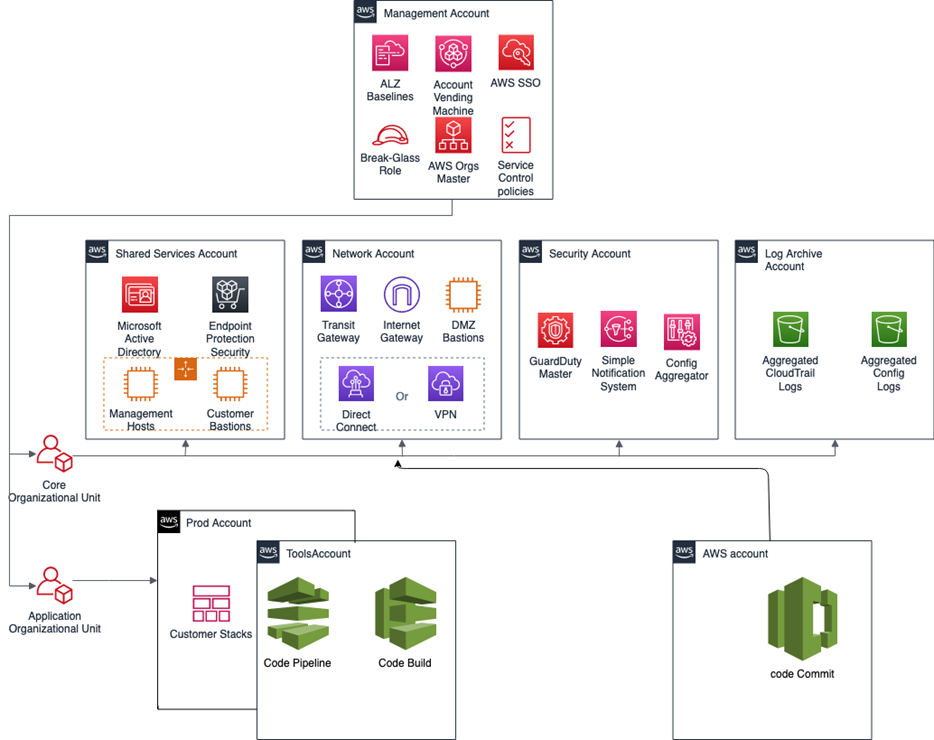

Schéma d'architecture de haut niveau :

Utilisez le type de changement de type Déploiement | Zone d'atterrissage gérée | Compte de gestion | Créer un compte d'outils (avec VPC) (ct-2j7q1hgf26x5c) pour déployer rapidement un compte d'outils et instancier un processus d'ingestion de charge de travail dans un environnement de zone d'atterrissage multicompte. Voir Compte de gestion, compte Outils : création (avec VPC).

Note

Nous recommandons d'avoir deux zones de disponibilité (AZs), car il s'agit d'un hub de migration.

Par défaut, AMS crée les deux groupes de sécurité suivants (SGs) dans chaque compte. Confirmez que ces deux SGs éléments sont présents. S'ils ne sont pas présents, veuillez ouvrir une nouvelle demande de service auprès de l'équipe AMS pour en faire la demande.

SentinelDefaultSecurityGroupPrivateOnlyEgressAll

InitialGarden-SentinelDefaultSecurityGroupPrivateOnly

Assurez-vous que les instances de CloudEndure réplication sont créées dans le sous-réseau privé où se trouvent des itinéraires permettant de revenir sur site. Vous pouvez le confirmer en vous assurant que les tables de routage du sous-réseau privé disposent d'une route par défaut vers TGW. Cependant, l'exécution d'une coupure de CloudEndure machine doit se faire dans le sous-réseau privé « isolé » où il n'y a pas de route de retour vers le réseau local, seul le trafic sortant d'Internet est autorisé. Il est essentiel de s'assurer que le transfert a lieu dans le sous-réseau isolé afin d'éviter d'éventuels problèmes avec les ressources sur site.

Prérequis :

Niveau de support Plus ou Premium.

Le compte d'application IDs pour la clé KMS sur laquelle AMIs ils sont déployés.

Le compte d'outils, créé comme décrit précédemment.