Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

CloudFormation Exemples d'ingestion : application Web à 3 niveaux

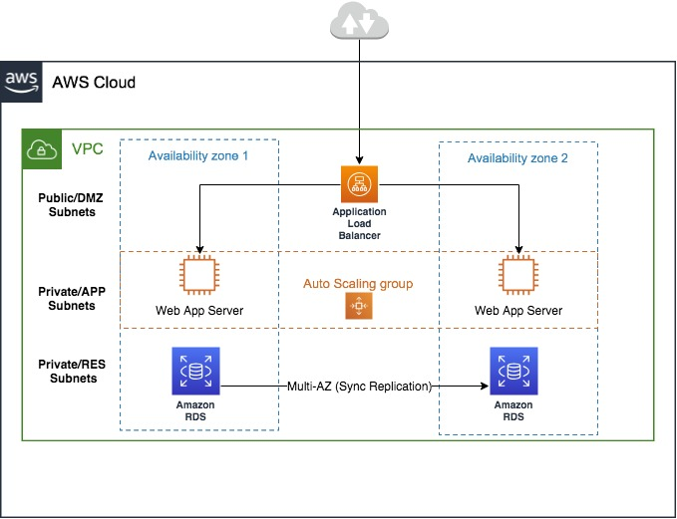

Ingérez un CloudFormation modèle pour une application Web standard à 3 niveaux.

Cela inclut un Application Load Balancer, un groupe cible Application Load Balancer, un groupe Auto Scaling, un modèle de lancement de groupe Auto Scaling, Amazon Relational Database Service (RDS pour SQL Server) avec une base de données MySQL, un magasin de paramètres SSM et AWS Secrets Manager. AWS Prévoyez 30 à 60 minutes pour suivre cet exemple.

Prérequis

Créez un secret contenant un nom d'utilisateur et un mot de passe avec les valeurs correspondantes à l'aide du AWS Secrets Manager. Vous pouvez vous référer à cet exemple de modèle JSON (fichier zip) qui contient le nom du

ams-shared/myapp/dev/dbsecretssecret et le remplacer par votre nom secret. Pour plus d'informations sur l'utilisation de AWS Secrets Manager avec AMS, consultezUtilisation de AWS Secrets Manager avec les ressources AMS.Configurez les paramètres requis dans le magasin de paramètres AWS SSM (PS). Dans cet exemple, les

VPCIdsous-réseaux privé et public sont stockés dans le SSM PS dans des chemins tels que/app/DemoApp/PublicSubnet1a,PublicSubnet1cPrivateSubnet1a,PrivateSubnet1cet.Subnet-IdVPCCidrMettez à jour les chemins, les noms et les valeurs des paramètres en fonction de vos besoins.Créez un rôle d' EC2 instance IAM Amazon avec des autorisations de lecture sur les chemins AWS Secrets Manager et SSM Parameter Store (le rôle IAM créé et utilisé dans ces exemples est).

customer-ec2_secrets_manager_instance_profileSi vous créez des politiques conformes aux normes IAM, telles que le rôle de profil d'instance, le nom du rôle doit commencer par.customer-Pour créer un nouveau rôle IAM (vous pouvez le nommer ou autre chose)customer-ec2_secrets_manager_instance_profile, utilisez le code AMS Change Type Management | Applications | IAM instance profile | Create (ct-0ixp4ch2tiu04) CT et attachez les politiques requises. Vous pouvez consulter les politiques standard d'AMS IAMcustomer_secrets_manager_policyetcustomer_systemsmanager_parameterstore_policyles utiliser telles quelles ou comme référence dans la console AWS IAM.

Ingérer un CloudFormation modèle pour une application Web standard à 3 niveaux

Téléchargez l'exemple de modèle CloudFormation JSON ci-joint sous forme de fichier zip, 3- tier-cfn-ingest .zip dans un compartiment S3 et générez une URL S3 signée à utiliser dans la RFC CFN Ingest. Pour plus d'informations, consultez presign. Le modèle CFN peut également être copy/pasted intégré à la RFC CFN Ingest lorsque vous soumettez la RFC via la console AMS.

Créez une RFC d'ingestion (Deployment | CloudFormation Ingestion | Stack from CloudFormation template | Create (ct-36cn2avfrrj9v)), via la console AMS ou la CLI AMS. Le processus d'automatisation de l' CloudFormation ingestion valide le CloudFormation modèle pour s'assurer qu'il dispose de ressources valides prises en charge par AMS et qu'il est conforme aux normes de sécurité.

À l'aide de la console : pour le type de modification, sélectionnez Deployment -> Ingestion -> Stack from CloudFormation Template -> Create, puis ajoutez les paramètres suivants à titre d'exemple (notez que la valeur par défaut pour Multi AZDatabase est false) :

CloudFormationTemplateS3Endpoint: "https://s3-ap-southeast-2.amazonaws.com/amzn-s3-demo-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}" VpcId: "VPC_ID" TimeoutInMinutes:120IAMEC2InstanceProfile: "customer_ec2_secrets_manager_instance_profile" MultiAZDatabase: "true" WebServerCapacity: "2"Utilisation du AWS CLI - Pour plus de détails sur la création RFCs à l'aide du AWS CLI, voir Création RFCs. Par exemple, exécutez la commande suivante :

aws --profile=saml amscm create-rfc --change-type-id ct-36cn2avfrrj9v --change-type-version "2.0" --title "TEST_CFN_INGEST" --execution-parameters "{\"CloudFormationTemplateS3Endpoint\":\"https://s3-ap-southeast-2.amazonaws.com/my-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}\",\"TimeoutInMinutes\":120,\"Description\":\"TEST\",\”VpcId”\”:\”VPC_ID\”,\"Name\":\"MY_TEST\",\"Tags\":[{\"Key\":\"env\",\"Value\":\"test\"}],\"Parameters\":[{\"Name\":\"IAMEC2InstanceProfile\",\"Value\":\"customer_ec2_secrets_manager_instance_profile\"},{\"Name\":\"MultiAZDatabase\",\"Value\":\"true\"},{\"Name\":\"VpcId\",\"Value\":\"VPC_ID\"},{\"Name\":\"WebServerCapacity\",\"Value\":\"2\"}]}" --endpoint-urlhttps://amscm.us-east-1.amazonaws.com/operational/--no-verify-ssl

Trouvez l'URL de l'Application Load Balancer dans la sortie d'exécution de la CloudFormation RFC pour accéder au site Web. Pour plus d'informations sur l'accès aux ressources, consultez la section Accès aux instances.