Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configurer l'accès entre comptes à Amazon Keyspaces à l'aide de points de terminaison VPC dans un VPC partagé

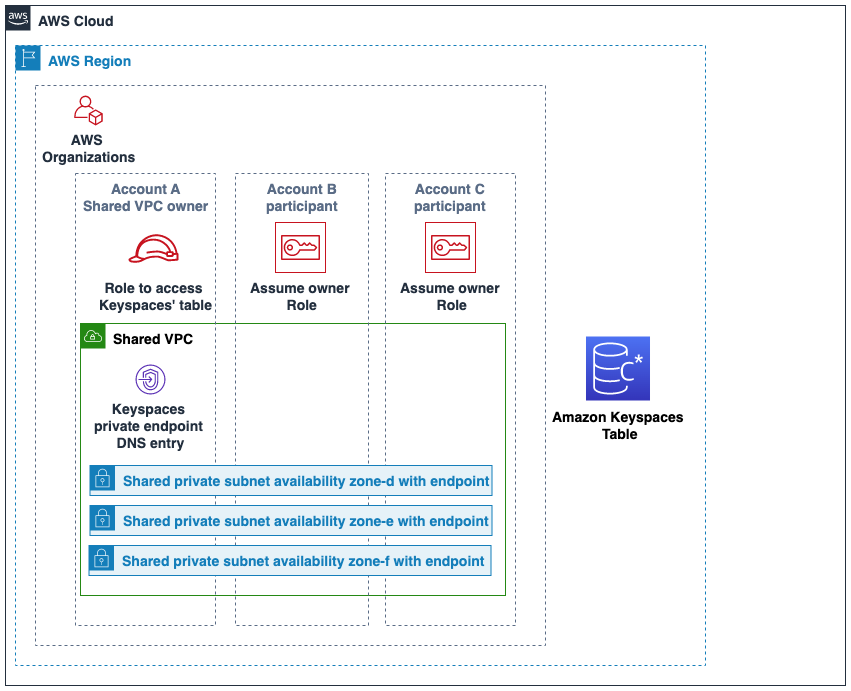

Vous pouvez créer des ressources différentes Comptes AWS pour séparer les applications. Par exemple, vous pouvez créer un compte pour vos tables Amazon Keyspaces, un compte différent pour les applications dans un environnement de développement et un autre compte pour les applications dans un environnement de production. Cette rubrique décrit les étapes de configuration requises pour configurer l'accès entre comptes pour Amazon Keyspaces à l'aide de points de terminaison VPC d'interface dans un VPC partagé.

Pour connaître les étapes détaillées de configuration d'un point de terminaison VPC pour Amazon Keyspaces, consultez. Étape 3 : créer un point de terminaison VPC pour Amazon Keyspaces

Dans cet exemple, nous utilisons les trois comptes suivants dans un VPC partagé :

Account A:111111111111— Ce compte contient l'infrastructure, notamment les points de terminaison VPC, les sous-réseaux VPC et les tables Amazon Keyspaces.Account B:222222222222— Ce compte contient une application dans un environnement de développement qui doit se connecter à la table Amazon Keyspaces dans.Account A:111111111111Account C:333333333333— Ce compte contient une application dans un environnement de production qui doit se connecter à la table Amazon Keyspaces dans.Account A:111111111111

Account A:111111111111est le compte qui contient les ressources (une table Amazon Keyspaces) auxquelles Account B:222222222222 et Account C:333333333333 dont vous avez besoin pour accéder, tout comme le compte de confiance. Account A:111111111111 Account B:222222222222et Account C:333333333333 sont les comptes dont les principaux ont besoin d'accéder aux ressources (une table Amazon Keyspaces)Account A:111111111111, de même Account B:222222222222 que Account C:333333333333 les comptes de confiance. Le compte de confiance accorde les autorisations aux comptes approuvés en partageant un rôle IAM. La procédure suivante décrit les étapes de configuration requises dansAccount A:111111111111.

Configuration pour Account A:111111111111

AWS Resource Access Manager À utiliser pour créer un partage de ressources pour le sous-réseau et partager le sous-réseau privé avec

Account B:222222222222et.Account C:333333333333Account B:222222222222etAccount C:333333333333peuvent désormais voir et créer des ressources dans le sous-réseau qui a été partagé avec eux.Créez un point de terminaison VPC privé Amazon Keyspaces alimenté par. AWS PrivateLink Cela crée plusieurs points de terminaison sur des sous-réseaux partagés et des entrées DNS pour le point de terminaison du service Amazon Keyspaces.

Créez un espace de touches et un tableau Amazon Keyspaces.

Créez un rôle IAM doté d'un accès complet à la table Amazon Keyspaces, d'un accès en lecture aux tables du système Amazon Keyspaces et capable de décrire les ressources Amazon EC2 VPC comme indiqué dans l'exemple de politique suivant.

Account A:111111111111{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Configurez une politique de confiance pour le rôle IAM

Account A:111111111111afin queAccount B:222222222222etAccount C:333333333333puissiez assumer le rôle en tant que comptes approuvés. Voici un exemple :{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Pour plus d'informations sur les politiques IAM entre comptes, voir Politiques entre comptes dans le Guide de l'utilisateur IAM.

Configuration dans Account B:222222222222 et Account C:333333333333

Dans

Account B:222222222222etAccount C:333333333333, créez de nouveaux rôles et associez la politique suivante qui permet au directeur d'assumer le rôle partagé créé dansAccount A:111111111111.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Permettre au principal d'assumer le rôle partagé est implémenté à l'aide de l'

AssumeRoleAPI du AWS Security Token Service (AWS STS). Pour plus d'informations, consultez la section Fournir un accès à un utilisateur IAM dans un autre utilisateur Compte AWS dont vous êtes le propriétaire dans le Guide de l'utilisateur IAM.Dans

Account B:222222222222etAccount C:333333333333, vous pouvez créer des applications qui utilisent le plug-in SIGV4 d'authentification, qui permet à une application d'assumer le rôle partagé pour se connecter à la table Amazon Keyspaces situéeAccount A:111111111111via le point de terminaison du VPC dans le VPC partagé. Pour plus d'informations sur le plug-in SIGV4 d'authentification, consultezCréez des informations d'identification pour un accès programmatique à Amazon Keyspaces . Pour plus d'informations sur la configuration d'une application afin qu'elle assume un rôle dans un autre AWS compte, consultez Authentification et accès dans le Guide de référence des outils AWS SDKs et.