Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de l'accès entre comptes à Amazon Keyspaces sans VPC partagé

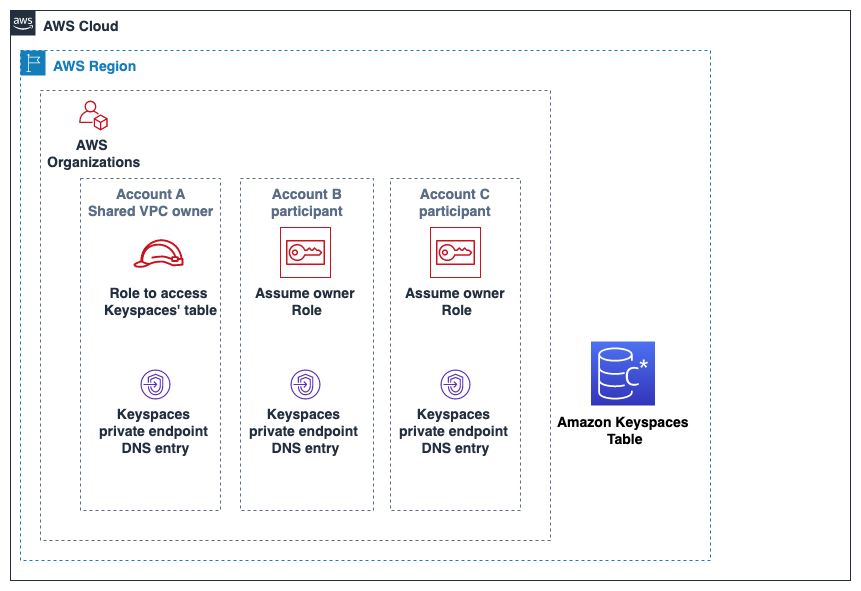

Si la table Amazon Keyspaces et le point de terminaison VPC privé appartiennent à des comptes différents mais ne partagent pas de VPC, les applications peuvent toujours se connecter entre comptes à l'aide de points de terminaison VPC. Parce que les comptes ne partagent pas les points de terminaison VPC, Account A:111111111111Account B:222222222222, et Account C:333333333333 nécessitent leurs propres points de terminaison VPC. Pour le pilote du client Cassandra, Amazon Keyspaces apparaît comme un nœud unique au lieu d'un cluster à nœuds multiples. Lors de la connexion, le pilote client atteint le serveur DNS qui renvoie l'un des points de terminaison disponibles dans le VPC du compte.

Vous pouvez également accéder aux tables Amazon Keyspaces sur différents comptes sans point de terminaison VPC partagé en utilisant les points de terminaison publics ou en déployant un point de terminaison VPC privé dans chaque compte. Lorsque vous n'utilisez pas de VPC partagé, chaque compte a besoin de son propre point de terminaison VPC. Dans cet exemple Account A:111111111111Account B:222222222222, et Account C:333333333333 ont besoin de leurs propres points de terminaison VPC pour accéder à la table dans. Account A:111111111111 Lorsque vous utilisez des points de terminaison VPC dans cette configuration, Amazon Keyspaces apparaît comme un cluster à nœud unique pour le pilote client Cassandra au lieu d'un cluster à nœuds multiples. Lors de la connexion, le pilote client atteint le serveur DNS qui renvoie l'un des points de terminaison disponibles dans le VPC du compte. Mais le pilote client n'est pas en mesure d'accéder à la system.peers table pour découvrir des points de terminaison supplémentaires. Comme il y a moins d'hôtes disponibles, le pilote établit moins de connexions. Pour régler cela, multipliez par trois le paramètre du pool de connexions du pilote.

Account A:111111111111est le compte qui contient les ressources (une table Amazon Keyspaces) auxquelles Account B:222222222222 et Account C:333333333333 dont vous avez besoin pour accéder, tout comme le compte de confiance. Account A:111111111111 Account B:222222222222et Account C:333333333333 sont les comptes dont les principaux ont besoin d'accéder aux ressources (une table Amazon Keyspaces)Account A:111111111111, de même Account B:222222222222 que Account C:333333333333 les comptes de confiance. Le compte de confiance accorde les autorisations aux comptes approuvés en partageant un rôle IAM. La procédure suivante décrit les étapes de configuration requises dansAccount A:111111111111.

Configuration pour Account A:111111111111

Créez un espace de saisie Amazon Keyspaces et ajoutez-le.

Account A:111111111111Créez un rôle IAM offrant un accès complet à la table Amazon Keyspaces et un accès en lecture aux tables du système Amazon Keyspaces.

Account A:111111111111{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":[ "cassandra:Select", "cassandra:Modify" ], "Resource":[ "arn:aws:cassandra:us-east-1:111111111111:/keyspace/mykeyspace/table/mytable", "arn:aws:cassandra:us-east-1:111111111111:/keyspace/system*" ] } ] }Configurez une politique de confiance pour le rôle IAM dans

Account A:111111111111afin que les principauxAccount C:333333333333puissent assumer le rôle enAccount B:222222222222tant que comptes approuvés. Voici un exemple :{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Pour plus d'informations sur les politiques IAM entre comptes, voir Politiques entre comptes dans le Guide de l'utilisateur IAM.

Configurez le point de terminaison VPC dans le point de terminaison

Account A:111111111111et attachez-lui des autorisations qui permettent aux rôles d'assumer le rôle d'utilisateur du pointAccount C:333333333333de terminaison VPCAccount B:222222222222et d'assumer le rôle dans sonAccount Autilisation. Ces autorisations sont valides pour le point de terminaison VPC auquel elles sont attachées. Pour plus d'informations sur les politiques relatives aux points de terminaison VPC, consultez. Contrôle de l'accès aux points de terminaison VPC de l'interface pour Amazon Keyspaces{{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessfromSpecificIAMroles", "Effect": "Allow", "Action": "cassandra:*", "Resource": "*", "Principal": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] } } } ] }

Configuration dans Account B:222222222222 et Account C:333333333333

Dans

Account B:222222222222etAccount C:333333333333, créez de nouveaux rôles et associez la politique suivante qui permet au directeur d'assumer le rôle partagé créé dansAccount A:111111111111.{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "arn:aws:iam::111111111111:role/keyspaces_access" } }Permettre au principal d'assumer le rôle partagé est implémenté à l'aide de l'

AssumeRoleAPI du AWS Security Token Service (AWS STS). Pour plus d'informations, consultez la section Fournir un accès à un utilisateur IAM dans un autre utilisateur Compte AWS dont vous êtes le propriétaire dans le Guide de l'utilisateur IAM.Dans

Account B:222222222222etAccount C:333333333333, vous pouvez créer des applications qui utilisent le plug-in SIGV4 d'authentification, qui permet à une application d'assumer le rôle partagé pour se connecter à la table Amazon Keyspaces située dans.Account A:111111111111Pour plus d'informations sur le plug-in SIGV4 d'authentification, consultezCréez des informations d'identification pour un accès programmatique à Amazon Keyspaces. Pour plus d'informations sur la configuration d'une application afin qu'elle assume un rôle dans un autre AWS compte, consultez Authentification et accès dans le Guide de référence des outils AWS SDKs et.