Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Con AWS HealthLake figuration

Dans ce chapitre, vous allez utiliser le AWS Management Console pour configurer les autorisations requises pour commencer à utiliser AWS HealthLake et à créer un magasin de données. Pour configurer les autorisations nécessaires à la création d'un magasin de données, vous devez créer un utilisateur ou un rôle IAM qui est un administrateur et HealthLake un administrateur de lac de données. Vous faites de cet utilisateur un administrateur de lac de données dans AWS Lake Formation. L'administrateur du lac de données accorde à Lake Formation l'accès aux ressources nécessaires pour utiliser Amazon Athena afin d'interroger un magasin de données. Après avoir créé un magasin de HealthLake données, vous pouvez configurer les autorisations d'importation et d'exportation de fichiers.

Rubriques

Inscrivez-vous pour un Compte AWS

Si vous n'en avez pas Compte AWS, procédez comme suit pour en créer un.

Pour vous inscrire à un Compte AWS

Ouvrez l'https://portal.aws.amazon.com/billing/inscription.

Suivez les instructions en ligne.

Dans le cadre de la procédure d’inscription, vous recevrez un appel téléphonique ou un SMS et vous saisirez un code de vérification en utilisant le clavier numérique du téléphone.

Lorsque vous vous inscrivez à un Compte AWS, un Utilisateur racine d'un compte AWSest créé. Par défaut, seul l’utilisateur racine a accès à l’ensemble des Services AWS et des ressources de ce compte. La meilleure pratique de sécurité consiste à attribuer un accès administratif à un utilisateur, et à utiliser uniquement l’utilisateur racine pour effectuer les tâches nécessitant un accès utilisateur racine.

AWS vous envoie un e-mail de confirmation une fois le processus d'inscription terminé. À tout moment, vous pouvez consulter l'activité actuelle de votre compte et gérer votre compte en accédant à https://aws.amazon.com/

Création d’un utilisateur doté d’un accès administratif

Une fois que vous vous êtes inscrit à un utilisateur administratif Compte AWS, que vous Utilisateur racine d'un compte AWS l'avez sécurisé AWS IAM Identity Center, que vous l'avez activé et que vous en avez créé un, afin de ne pas utiliser l'utilisateur root pour les tâches quotidiennes.

Sécurisez votre Utilisateur racine d'un compte AWS

-

Connectez-vous en AWS Management Console

tant que propriétaire du compte en choisissant Utilisateur root et en saisissant votre adresse Compte AWS e-mail. Sur la page suivante, saisissez votre mot de passe. Pour obtenir de l’aide pour vous connecter en utilisant l’utilisateur racine, consultez Connexion en tant qu’utilisateur racine dans le Guide de l’utilisateur Connexion à AWS .

-

Activez l’authentification multifactorielle (MFA) pour votre utilisateur racine.

Pour obtenir des instructions, voir Activer un périphérique MFA virtuel pour votre utilisateur Compte AWS root (console) dans le guide de l'utilisateur IAM.

Création d’un utilisateur doté d’un accès administratif

-

Activez IAM Identity Center.

Pour obtenir des instructions, consultez Activation d’ AWS IAM Identity Center dans le Guide de l’utilisateur AWS IAM Identity Center .

-

Dans IAM Identity Center, octroyez un accès administratif à un utilisateur.

Pour un didacticiel sur l'utilisation du Répertoire IAM Identity Center comme source d'identité, voir Configurer l'accès utilisateur par défaut Répertoire IAM Identity Center dans le Guide de AWS IAM Identity Center l'utilisateur.

Connexion en tant qu’utilisateur doté d’un accès administratif

-

Pour vous connecter avec votre utilisateur IAM Identity Center, utilisez l’URL de connexion qui a été envoyée à votre adresse e-mail lorsque vous avez créé l’utilisateur IAM Identity Center.

Pour obtenir de l'aide pour vous connecter en utilisant un utilisateur d'IAM Identity Center, consultez la section Connexion au portail AWS d'accès dans le guide de l'Connexion à AWS utilisateur.

Attribution d’un accès à d’autres utilisateurs

-

Dans IAM Identity Center, créez un ensemble d’autorisations qui respecte la bonne pratique consistant à appliquer les autorisations de moindre privilège.

Pour obtenir des instructions, consultez Création d’un ensemble d’autorisations dans le Guide de l’utilisateur AWS IAM Identity Center .

-

Attribuez des utilisateurs à un groupe, puis attribuez un accès par authentification unique au groupe.

Pour obtenir des instructions, consultez Ajout de groupes dans le Guide de l’utilisateur AWS IAM Identity Center .

Configuration d'un utilisateur ou d'un rôle IAM à utiliser HealthLake (administrateur IAM)

Persona : administrateur IAM

Utilisateur capable de créer des utilisateurs et des rôles IAM et d'ajouter des administrateurs de data lake.

Les étapes décrites dans cette rubrique doivent être effectuées par un administrateur IAM.

Pour connecter votre banque de HealthLake données à Athena, vous devez créer un utilisateur ou un rôle IAM à la fois administrateur de lac de données et administrateur. HealthLake Ce nouvel utilisateur ou rôle accorde l'accès aux ressources trouvées dans un magasin de données via AWS Lake Formation, et la politique AmazonHealthLakeFullAccess AWS gérée est ajoutée à son utilisateur ou à son rôle.

Important

Un utilisateur ou un rôle IAM administrateur de lac de données ne peut pas créer de nouveaux administrateurs de lacs de données. Pour ajouter un administrateur de lac de données supplémentaire, vous devez utiliser un utilisateur ou un rôle IAM auquel l'AdministratorAccessaccès a été accordé.

Pour créer un administrateur

-

Ajoutez la politique AWS gérée par

AmazonHealthlakeFullAccessIAM à un utilisateur ou à un rôle au sein de votre organisation.Si vous n'êtes pas familiarisé avec la création d'un utilisateur IAM, consultez les sections Création d'un utilisateur IAM et Présentation des politiques AWS IAM dans le guide de l'utilisateur IAM.

-

Accordez à l'utilisateur ou au rôle IAM l'accès à AWS Lake Formation.

-

Ajoutez la politique AWS gérée par IAM suivante à un utilisateur ou à un rôle au sein de votre organisation :

AWSLakeFormationDataAdminNote

La

AWSLakeFormationDataAdminpolitique donne accès à toutes les ressources AWS du Lake Formation. Nous vous recommandons de toujours utiliser les autorisations minimales requises pour accomplir votre tâche. Pour plus d'informations, consultez Bonnes pratiques IAM dans le Guide de l'utilisateur IAM.

-

-

Ajoutez la politique intégrée suivante à l'utilisateur ou au rôle. Pour plus d'informations, consultez la section Politiques intégrées dans le guide de l'utilisateur IAM.

Pour plus d'informations sur cette AWSLakeFormationDataAdmin politique, consultez la section Lake Formation Personas and IAM Permissions Reference dans le AWS Lake Formation Developer Guide.

Ajouter un utilisateur ou un rôle en tant qu'administrateur du lac de données dans Lake Formation (administrateur IAM)

Note

Cette étape est obligatoire si vous procédez à une intégrationIndex et requête SQL.

Ensuite, l'administrateur IAM doit ajouter l'utilisateur ou le rôle créé à l'étape précédente en tant qu'administrateur de lac de données dans Lake Formation.

Pour ajouter un utilisateur ou un rôle IAM en tant qu'administrateur de lac de données

-

Ouvrez la console AWS Lake Formation : https://console.aws.amazon.com/lakeformation/

Note

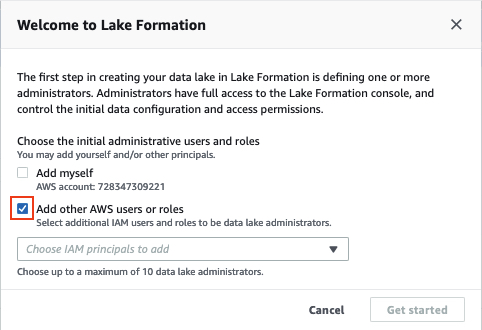

Si c'est la première fois que vous visitez Lake Formation, une boîte de dialogue Welcome to Lake Formation apparaît, vous demandant de définir un administrateur de Lake Formation.

-

Attribuez au nouvel utilisateur ou au nouveau rôle un administrateur AWS du lac de données de Lake Formation.

-

Option 1 : Si vous avez reçu la boîte de dialogue Welcome to Lake Formation.

-

Choisissez Ajouter d'autres AWS utilisateurs ou rôles.

-

Cliquez sur la flèche vers le bas (▼).

-

Choisissez l' HealthLake administrateur que vous souhaitez également voir administrateur de Lake Formation.

-

Choisissez Démarrer.

-

-

Option 2 : utilisez le volet de navigation (☰).

-

Choisissez le volet de navigation (☰).

-

Sous Autorisations, sélectionnez Rôles et tâches administratifs.

-

Dans la section Administrateurs du lac de données, sélectionnez Choisir les administrateurs.

-

Dans la boîte de dialogue Gérer les administrateurs des lacs de données, cliquez sur la flèche vers le bas (▼).

-

Ensuite, sélectionnez ou recherchez les HealthLake administrateurs, utilisateurs ou rôles que vous souhaitez également voir devenir administrateurs de Lake Formation.

-

Choisissez Enregistrer.

-

-

-

Modifiez les paramètres de sécurité par défaut à gérer par Lake Formation. Les ressources du magasin de HealthLake données doivent être gérées par Lake Formation et non par IAM. Pour effectuer une mise à jour, voir Modifier le modèle d'autorisation par défaut dans le guide du développeur de AWS Lake Formation.

Création de compartiments S3

Pour importer des données FHIR R4 AWS HealthLake, deux compartiments Amazon S3 sont recommandés. Le compartiment d'entrée Amazon S3 contient les données FHIR à importer et les HealthLake lit depuis ce compartiment. Le compartiment de sortie Amazon S3 stocke les résultats du traitement de la tâche d'importation et HealthLake écrit (journaux) dans ce compartiment.

Note

En raison de la politique Gestion des identités et des accès AWS (IAM), les noms de vos compartiments Amazon S3 doivent être uniques. Pour plus d'informations, veuillez consulter la section Règles de dénomination de compartiment dans le Guide de l'utilisateur Amazon Simple Storage Service.

Dans le cadre de ce guide, nous indiquons les compartiments d'entrée et de sortie Amazon S3 suivants lors de la configuration des autorisations d'importation plus loin dans cette section.

-

Seau d'entrée :

arn:aws:s3:::amzn-s3-demo-source-bucket -

Seau de sortie :

arn:aws:s3:::amzn-s3-demo-logging-bucket

Pour plus d'informations, consultez la section Création d'un compartiment dans le guide de l'utilisateur Amazon S3.

Création d'un magasin de données

Un magasin de HealthLake données est un référentiel de données FHIR R4 résidant dans une seule AWS région. Un AWS compte peut avoir zéro ou plusieurs banques de données. HealthLake prend en charge deux stratégies d'autorisation de stockage de données.

Important

Avant de créer un magasin de HealthLake données, consultez les politiques de contrôle des services (SCPs) de votre AWS organisation susceptibles de restreindre la création ou la gestion des HealthLake ressources. SCPs peut empêcher la création réussie de magasins de HealthLake données, même si vos autorisations IAM sont correctement configurées.

A datastoreID est généré lorsque vous créez un magasin HealthLake de données. Vous devez utiliser le datastoreID lors de la configuration des autorisations d'importation plus loin dans cette section.

Pour créer un magasin HealthLake de données, voirCréation d'un magasin HealthLake de données.

Configuration des autorisations pour les tâches d'importation

Avant d'importer des fichiers dans un magasin de données, vous devez HealthLake autoriser l'accès à vos compartiments d'entrée et de sortie dans Amazon S3. Pour accorder HealthLake l'accès, vous créez un rôle de service IAM pour HealthLake, vous ajoutez une politique de confiance au rôle pour accorder les autorisations d' HealthLake assumer le rôle, et vous attachez une politique d'autorisation au rôle qui lui permet d'accéder à vos compartiments Amazon S3.

Lorsque vous créez une tâche d'importation, vous spécifiez le nom de ressource Amazon (ARN) de ce rôle pour leDataAccessRoleArn. Pour plus d'informations sur les rôles IAM et les politiques de confiance, consultez la section Rôles IAM.

Après avoir configuré l'autorisation, vous êtes prêt à importer des fichiers dans votre banque de données à l'aide d'une tâche d'importation. Pour de plus amples informations, veuillez consulter Démarrage d'une tâche d'importation FHIR.

Pour configurer les autorisations d'importation

-

Si ce n'est pas déjà fait, créez un compartiment Amazon S3 de destination pour les fichiers journaux de sortie. Le compartiment Amazon S3 doit se trouver dans la même AWS région que le service, et le blocage de l'accès public doit être activé pour toutes les options. Pour en savoir plus, consultez Utiliser Amazon S3 pour bloquer l'accès public. Une clé KMS appartenant à Amazon ou au client doit également être utilisée pour le chiffrement. Pour en savoir plus sur l'utilisation des clés KMS, consultez Amazon Key Management Service.

-

Créez un rôle de service d'accès aux données pour HealthLake et autorisez le HealthLake service à l'assumer conformément à la politique de confiance suivante. HealthLake l'utilise pour écrire le bucket Amazon S3 de sortie.

-

Ajoutez une politique d'autorisation au rôle d'accès aux données qui lui permet d'accéder au compartiment Amazon S3.

amzn-s3-demo-bucketRemplacez-le par le nom de votre compartiment.

Configuration des autorisations pour les tâches d'exportation

Avant d'exporter des fichiers depuis un magasin de données, vous devez HealthLake autoriser l'accès à votre compartiment de sortie dans Amazon S3. Pour accorder HealthLake l'accès, vous créez un rôle de service IAM pourHealthLake, vous ajoutez une politique de confiance au rôle pour accorder les autorisations d' HealthLake assumer le rôle, et vous attachez une politique d'autorisation au rôle qui lui accorde l'accès à votre compartiment Amazon S3.

Si vous avez déjà créé un rôle pour HealthLake, vous pouvez le réutiliser et lui accorder les autorisations supplémentaires pour votre compartiment Amazon S3 d'exportation répertoriées dans cette rubrique. Pour en savoir plus sur les rôles IAM et les politiques de confiance, consultez Politiques et autorisations IAM.

Important

HealthLake prend en charge à la fois les demandes d'exportation du SDK natif et l'opération FHIR $export R4. Des actions IAM distinctes doivent être fournies en fonction de l'API d'exportation que vous décidez d'utiliser. Cela vous permet de gérer allow et deny d'autoriser séparément. Si vous souhaitez restreindre les exportations du HealthLake SDK et de l'API REST FHIR, vous devez appliquer des autorisations de refus aux différentes actions IAM. Il n'est pas nécessaire de modifier les autorisations des utilisateurs IAM si vous accordez aux utilisateurs un accès complet à HealthLake.

En utilisant AWS CLI et AWS SDKs :

Les HealthLake actions natives suivantes sont disponibles pour exporter des données depuis un magasin de données à l'aide du AWS CLI et AWS SDKs :

-

StartFHIRExportJob -

DescribeFHIRExportJob -

ListFHIRExportJobs

En utilisant FHIR APIs :

Les actions IAM suivantes sont disponibles pour exporter des données depuis un magasin de HealthLake données et pour annuler (supprimer) une tâche d'exportation à l'aide de l'opération $export FHIR :

POST:

-

StartFHIRExportJobWithPost

GET:

-

StartFHIRExportJobWithGet -

DescribeFHIRExportJobWithGet -

GetExportedFile

DELETE:

-

CancelFHIRExportJobWithDelete

L'utilisateur ou le rôle qui définit les autorisations doit être autorisé à créer des rôles, à créer des politiques et à associer des politiques aux rôles. La politique IAM suivante accorde ces autorisations.

Pour configurer les autorisations d'exportation

-

Si ce n'est pas déjà fait, créez un compartiment Amazon S3 de destination pour les données que vous allez exporter depuis votre magasin de données. Le compartiment Amazon S3 doit se trouver dans la même région AWS que le service, et le blocage de l'accès public doit être activé pour toutes les options. Pour en savoir plus, consultez Utiliser Amazon S3 pour bloquer l'accès public. Une clé KMS appartenant à Amazon ou au client doit également être utilisée pour le chiffrement. Pour en savoir plus sur l'utilisation des clés KMS, consultez Amazon Key Management Service.

-

Si ce n'est pas déjà fait, créez un rôle de service d'accès aux données HealthLake et autorisez le HealthLake service à l'assumer conformément à la politique de confiance suivante. HealthLakel'utilise pour écrire le bucket Amazon S3 de sortie. Si vous en avez déjà créé unConfiguration des autorisations pour les tâches d'importation, vous pouvez le réutiliser et lui accorder des autorisations pour votre compartiment Amazon S3 à l'étape suivante.

-

Ajoutez une politique d'autorisation au rôle d'accès aux données qui lui permet d'accéder à votre compartiment Amazon S3 de sortie.

amzn-s3-demo-bucketRemplacez-le par le nom de votre compartiment.

Installez le AWS CLI

Le AWS CLI est requis pour décrire et répertorier les propriétés des tâches d' HealthLake importation et d'exportation. Vous pouvez également demander ces informations en utilisant HealthLake SDKs.

Pour configurer le AWS CLI

-

Téléchargez et configurez l’interface AWS CLI. Pour obtenir des instructions, consultez les rubriques suivantes dans le Guide de l’utilisateur de l’AWS Command Line Interface :

-

Dans le AWS CLI

configfichier, ajoutez un profil nommé pour l'administrateur. Vous utilisez ce profil lors de l'exécution des AWS CLI commandes. Conformément au principe de sécurité du moindre privilège, nous vous recommandons de créer un rôle IAM distinct doté de privilèges spécifiques aux tâches effectuées. Pour plus d'informations sur les profils nommés, consultez la section Configuration et paramètres des fichiers d'identification dans le Guide de l'AWS Command Line Interface utilisateur.[default] aws_access_key_id =default access key IDaws_secret_access_key =default secret access keyregion =region -

Vérifiez la configuration à l'aide de la

helpcommande suivante.aws healthlake helpSi la configuration AWS CLI est correcte, une brève description AWS HealthLake et une liste des commandes disponibles s'affichent.