Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Propagation d'identité fiable avec AWS Glue ETL

Avec IAM Identity Center, vous pouvez vous connecter à des fournisseurs d'identité (IdPs) et gérer de manière centralisée l'accès des utilisateurs et des groupes à travers les services AWS d'analyse. Vous pouvez intégrer des fournisseurs d’identité tels qu’Okta, Ping et Microsoft Entra ID (anciennement Azure Active Directory) à IAM Identity Center pour que les utilisateurs de votre organisation puissent accéder aux données via une expérience d’authentification unique. IAM Identity Center prend également en charge la connexion à d’autres fournisseurs d’identité tiers.

Avec la AWS Glue version 5.0 et les versions ultérieures, vous pouvez propager les identités des utilisateurs depuis IAM Identity Center vers AWS Glue des sessions interactives. AWS Glue Les sessions interactives permettront de propager davantage l'identité fournie aux services en aval tels qu'Amazon S3 Access Grants et Amazon Redshift AWS Lake Formation, permettant ainsi un accès sécurisé aux données via l'identité des utilisateurs dans ces services en aval.

Aperçu

Identity Center est l'approche recommandée pour l'authentification et l'autorisation du personnel AWS pour les organisations de toutes tailles et de tous types. Avec Identity Center, vous pouvez créer et gérer les identités des utilisateurs dans AWS ou connecter votre source d'identité existante, notamment Microsoft Active Directory, Okta, Ping Identity JumpCloud, Google Workspace et Microsoft Entra ID (anciennement Azure AD).

La propagation fiable des identités est une fonctionnalité du centre d'identité IAM que les administrateurs des AWS services connectés peuvent utiliser pour accorder et auditer l'accès aux données de service. L’accès à ces données est basé sur les attributs de l’utilisateur tels que les associations de groupes. La mise en place d'une propagation d'identité sécurisée nécessite une collaboration entre les administrateurs des AWS services connectés et les administrateurs de l'IAM Identity Center.

Fonctionnalités et avantages

L'intégration des sessions AWS Glue interactives à IAM Identity Center Trusted Identity Propagation offre les avantages suivants :

Vous avez la possibilité d’appliquer des autorisations au niveau des tables et un contrôle d’accès précis avec les identités Identity Center sur les tables du catalogue de données AWS Glue gérées par Lake Formation.

Vous avez la possibilité d’appliquer des autorisations avec les identités Identity Center sur les clusters Amazon Redshift.

Permet le suivi de bout en bout des actions des utilisateurs à des fins d’audit.

Vous avez la possibilité d’appliquer l’autorisation au niveau du préfixe Amazon S3 avec les identités Identity Center aux préfixes Amazon S3 gérés par les autorisations d’accès Amazon S3.

Cas d’utilisation

Exploration et analyse interactives des données

Les ingénieurs de données utilisent leur identité d'entreprise pour accéder et analyser facilement les données de plusieurs AWS comptes. Grâce à SageMaker Studio, ils lancent des sessions Spark interactives via AWS Glue ETL, en se connectant à diverses sources de données, notamment Amazon S3 et le catalogue de AWS Glue données. Lorsque les ingénieurs explorent les jeux de données, Spark applique des contrôle précis des accès définis dans Lake Formation en fonction de leur identité, garantissant ainsi qu’ils ne peuvent consulter que les données autorisées. Toutes les requêtes et transformations de données sont enregistrées avec l’identité de l’utilisateur, ce qui crée une piste d’audit claire. Cette approche rationalisée permet le prototypage rapide de nouveaux produits d’analytique tout en maintenant une gouvernance des données stricte dans les environnements client.

Préparation des données et ingénierie des fonctionnalités

Les scientifiques des données de plusieurs équipes de recherche collaborent sur des projets complexes en s’aidant d’une plateforme de données unifiée. Ils se connectent à SageMaker Studio avec leurs identifiants professionnels et accèdent immédiatement à un vaste lac de données partagé qui couvre plusieurs AWS comptes. Alors qu'ils commencent à concevoir des fonctionnalités pour de nouveaux modèles d'apprentissage automatique, les sessions Spark lancées via AWS Glue ETL appliquent les politiques de sécurité au niveau des colonnes et des lignes de Lake Formation en fonction de leurs identités propagées. Les scientifiques peuvent préparer efficacement les données et concevoir des fonctionnalités à l’aide d’outils bien connus, tandis que les équipes de conformité ont l’assurance que chaque interaction avec les données est automatiquement suivie et auditée. Cet environnement sécurisé et collaboratif accélère les pipelines de recherche tout en respectant les normes strictes de protection des données requises dans les secteurs réglementés.

Comment ça marche

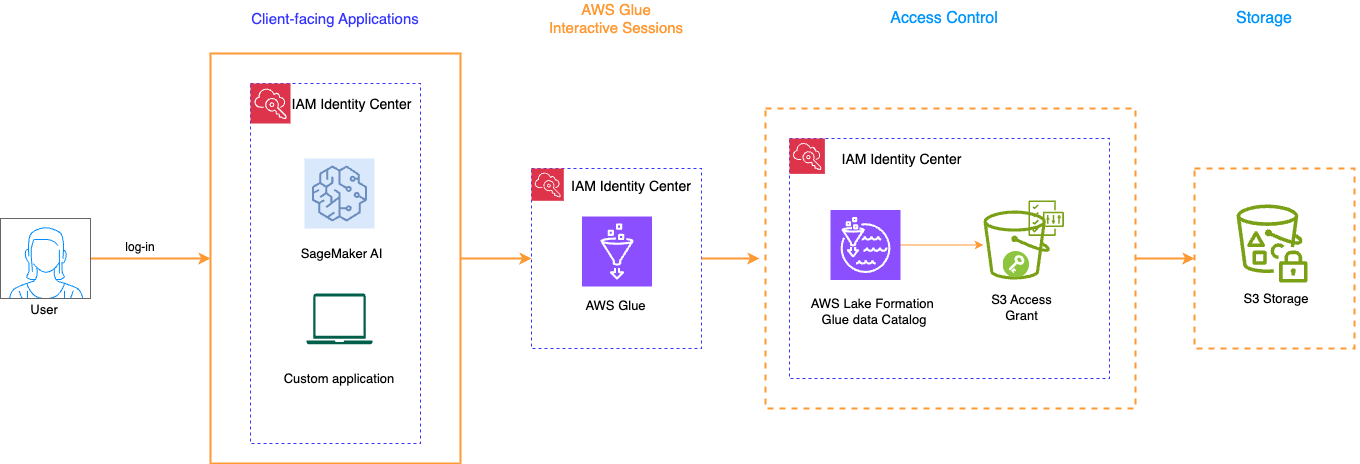

Un utilisateur se connecte à des applications orientées client (SageMaker IA ou applications personnalisées) en utilisant son identité d'entreprise via IAM Identity Center. Cette identité est ensuite propagée via l’ensemble du pipeline d’accès aux données.

L'utilisateur authentifié lance des sessions AWS AWS Glue interactives, qui servent de moteur de calcul pour le traitement des données. Ces sessions conservent le contexte d’identité de l’utilisateur tout au long du flux de travail.

AWS Lake Formation et le catalogue de AWS Glue données fonctionnent ensemble pour appliquer des contrôles d'accès précis. Lake Formation applique des politiques de sécurité basées sur l’identité propagée de l’utilisateur, tandis que les autorisations d’accès Amazon S3 fournissent des couches d’autorisation supplémentaires, garantissant que les utilisateurs ne peuvent accéder qu’aux données qu’ils sont autorisés à consulter.

Enfin, le système se connecte au stockage Amazon S3 où résident les données réelles. Tous les accès sont régis par les politiques de sécurité combinées, ce qui permet d’assurer la gouvernance des données tout en permettant une exploration et une analyse interactives des données. Cette architecture permet un accès aux données sécurisé et basé sur l'identité à travers plusieurs AWS services tout en garantissant une expérience utilisateur fluide aux data scientists et aux ingénieurs travaillant avec de grands ensembles de données.

Intégrations

AWS environnement de développement géré

Les applications AWS gérées destinées aux clients suivantes prennent en charge la propagation d'identités fiables grâce à des sessions AWS Glue interactives :

Sagemaker Unified Studio

Pour utiliser la propagation d’identité fiable avec Sagemaker Unified Studio :

Configurez le projet Sagemaker Unified Studio avec la propagation d’identité fiable activée en tant qu’environnement de développement orienté client.

Configurez Lake Formation pour permettre un contrôle d'accès précis aux AWS Glue tables en fonction de l'utilisateur ou du groupe dans IAM Identity Center.

Configurez les autorisations d’accès Amazon S3 pour permettre un accès temporaire aux emplacements de données sous-jacents dans Amazon S3.

Ouvrez l'espace JupyterLab IDE Sagemaker Unified Studio et sélectionnez AWS Glue comme calcul pour l'exécution du bloc-notes.

Environnement de bloc-notes auto-hébergé géré par le client

Pour permettre la propagation d'identité fiable pour les utilisateurs d'applications développées sur mesure, consultez la section Accès aux AWS services par programmation à l'aide de la propagation d'identité fiable