Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Migrer les charges de travail vers Amazon EVS à l'aide de HCX VMware

Une fois Amazon EVS déployé, vous pouvez déployer VMware HCX avec une connectivité Internet privée ou publique pour faciliter la migration des charges de travail vers Amazon EVS. Pour plus d'informations, consultez Getting Started with VMware HCX

Important

La migration HCX via Internet n'est généralement pas recommandée pour :

-

Applications sensibles à l'instabilité ou à la latence du réseau.

-

Opérations vMotion critiques.

-

Migrations à grande échelle avec des exigences de performance strictes.

Pour ces scénarios, nous vous recommandons d'utiliser la connectivité privée HCX. Une connexion dédiée privée offre des performances plus fiables que les connexions Internet.

Options de connectivité HCX

Vous pouvez migrer des charges de travail vers Amazon EVS en utilisant une connectivité privée avec Direct AWS Connect ou une connexion Site-to-Site VPN, ou en utilisant une connectivité publique.

Selon votre situation et les options de connectivité, vous pouvez préférer utiliser une connectivité publique ou privée avec HCX. Par exemple, certains sites peuvent disposer d'une connectivité privée offrant une meilleure cohérence des performances, mais un débit inférieur en raison du cryptage VPN ou des vitesses de liaison limitées. De même, il se peut que vous disposiez d'une connectivité Internet publique à haut débit dont les performances varient davantage. Avec Amazon EVS, vous avez le choix d'utiliser l'option de connectivité qui vous convient le mieux.

Le tableau suivant compare les différences entre la connectivité privée et publique HCX.

| Connectivité privée | Connectivité publique |

|---|---|

|

Présentation |

Présentation |

|

Utilise uniquement des connexions privées au sein du VPC. Vous pouvez éventuellement utiliser AWS Direct Connect ou un Site-to-Site VPN avec une passerelle de transit pour la connectivité réseau externe. |

Utilise une connectivité Internet publique avec des adresses IP élastiques, permettant des migrations sans connexion privée dédiée. |

|

Le mieux adapté pour |

Le mieux adapté pour |

|

|

|

Principaux avantages |

Principaux avantages |

|

|

|

Considérations clés |

Considérations clés |

|

|

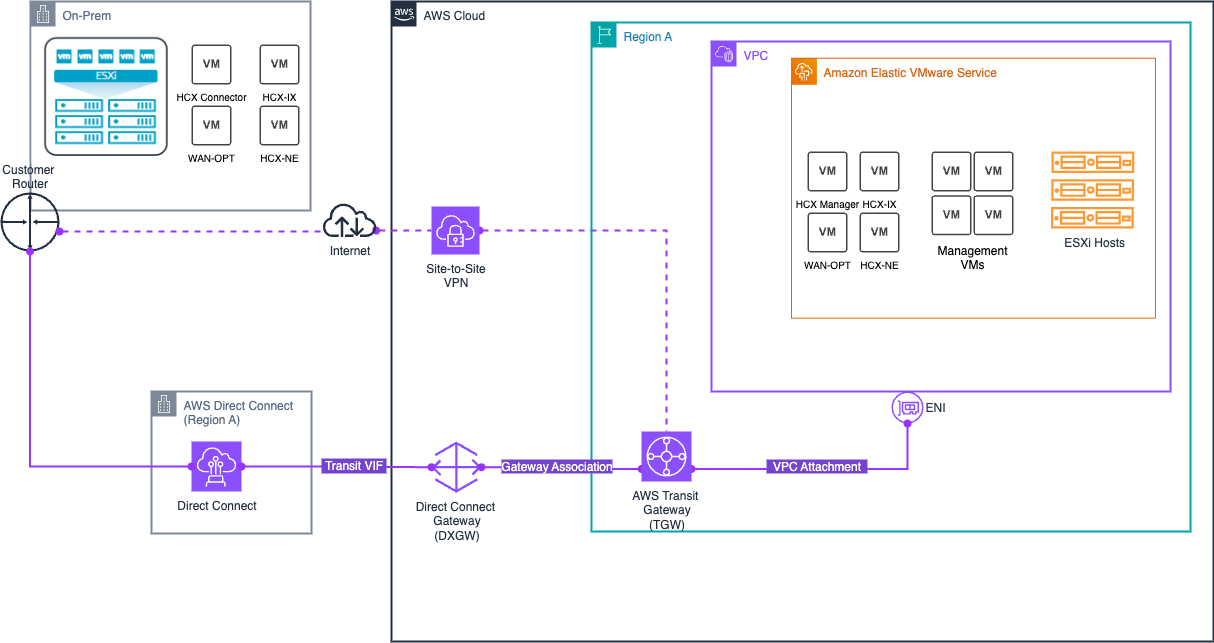

Architecture de connectivité privée HCX

La solution de connectivité privée HCX intègre plusieurs composants :

-

Composants du réseau Amazon EVS

-

Utilise uniquement des sous-réseaux VLAN privés pour des communications sécurisées, y compris un VLAN HCX privé.

-

Supporte le réseau ACLs pour le contrôle du trafic.

-

Prend en charge la propagation BGP dynamique des routes via un serveur de routage VPC privé.

-

-

AWS options de transit réseau gérées pour la connectivité sur site

-

AWS Direct Connect + AWS Transit Gateway vous permet de connecter votre réseau local à Amazon EVS via une connexion dédiée privée. Pour plus d'informations, consultez AWS Direct Connect + AWS Transit Gateway.

-

AWS Site-to-Site VPN + AWS Transit Gateway offre la possibilité de créer une connexion IPsec VPN entre votre réseau distant et la passerelle de transit via Internet. Pour plus d'informations, consultez AWS Transit Gateway + AWS Site-to-Site VPN.

-

Note

Amazon EVS ne prend pas en charge la connectivité via une interface virtuelle privée (VIF) AWS Direct Connect ou via une connexion AWS Site-to-Site VPN qui aboutit directement au VPC sous-jacent.

Le schéma suivant illustre l'architecture de connectivité privée HCX et montre comment vous pouvez utiliser AWS Direct Connect et le Site-to-Site VPN avec la passerelle de transit pour permettre une migration sécurisée de la charge de travail via une connexion dédiée privée.

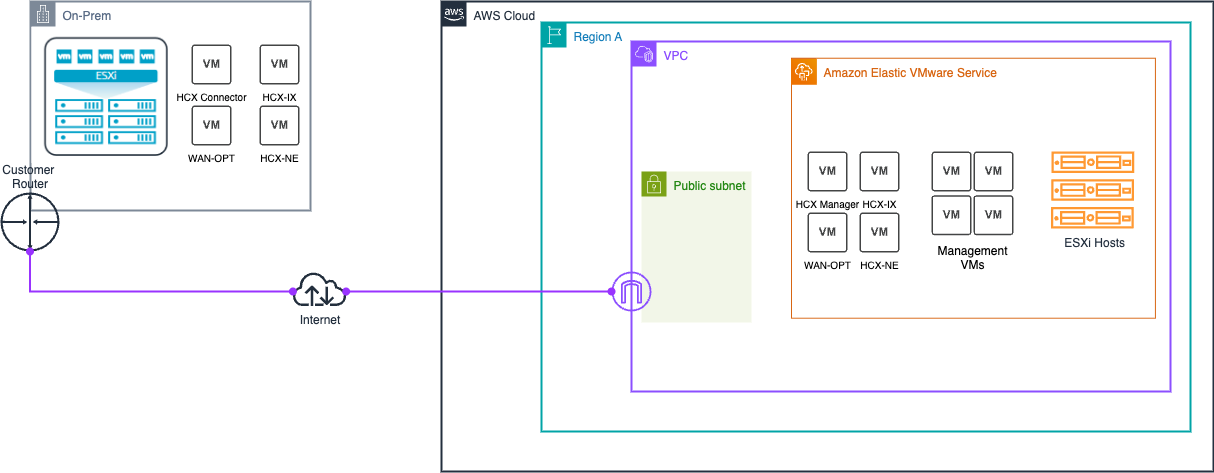

Architecture de connectivité Internet HCX

La solution de connectivité Internet HCX comprend plusieurs composants qui fonctionnent ensemble :

-

Composants du réseau Amazon EVS

-

Utilise un sous-réseau VLAN HCX public isolé pour permettre la connectivité Internet entre Amazon EVS et vos appareils HCX sur site.

-

Supporte le réseau ACLs pour le contrôle du trafic.

-

Prend en charge la propagation BGP dynamique des routes via un serveur de routage VPC public.

-

-

IPAM et gestion des adresses IP publiques

-

Amazon VPC IP Address Manager (IPAM) gère l'allocation d' IPv4 adresses publiques à partir du pool IPAM public appartenant à Amazon.

-

Le bloc d'adresse CIDR VPC secondaire (/28) est alloué à partir du pool IPAM, créant ainsi un sous-réseau public isolé distinct du CIDR VPC principal.

-

Pour de plus amples informations, veuillez consulter Configuration de la connectivité Internet publique HCX.

Le schéma suivant illustre l'architecture de connectivité Internet HCX.

Configuration de la migration HCX

Ce didacticiel explique comment configurer VMware HCX pour migrer vos charges de travail vers Amazon EVS.

Prérequis

Avant d'utiliser VMware HCX avec Amazon EVS, assurez-vous que les prérequis HCX sont respectés. Pour de plus amples informations, veuillez consulter VMware Prérequis HCX.

Important

Amazon EVS a des exigences uniques en matière de connectivité Internet publique HCX.

Si vous avez besoin d'une connectivité publique HCX, vous devez satisfaire aux exigences suivantes :

-

Créez un pool IPAM et un pool IPv4 IPAM public avec un CIDR dont la longueur de masque réseau minimale est de /28.

-

Allouez au moins deux adresses IP élastiques (EIPs) du pool IPAM pour les appliances HCX Manager et HCX Interconnect (HCX-IX). Allouez une adresse IP élastique supplémentaire pour chaque appliance réseau HCX que vous devez déployer.

-

Ajoutez le bloc d'adresse IPv4 CIDR public en tant que CIDR supplémentaire à votre VPC.

Pour de plus amples informations, veuillez consulter Configuration de la connectivité Internet HCX.

Vérifiez l'état du sous-réseau VLAN HCX

Un VLAN est créé pour HCX dans le cadre du déploiement standard d'Amazon EVS. Suivez ces étapes pour vérifier que le sous-réseau VLAN HCX est correctement configuré.

Vérifiez que le sous-réseau VLAN HCX est associé à une ACL réseau

Suivez ces étapes pour vérifier que le sous-réseau VLAN HCX est associé à une ACL réseau. Pour plus d'informations sur l'association ACL réseau, consultezCréez une ACL réseau pour contrôler le trafic du sous-réseau Amazon EVS VLAN.

Important

Si vous vous connectez via Internet, l'association d'une adresse IP élastique à un VLAN fournit un accès Internet direct à toutes les ressources de ce VLAN. Assurez-vous que les listes de contrôle d'accès réseau appropriées sont configurées pour restreindre l'accès en fonction de vos exigences de sécurité.

Important

EC2 les groupes de sécurité ne fonctionnent pas sur les interfaces réseau élastiques connectées aux sous-réseaux Amazon EVS VLAN. Pour contrôler le trafic à destination et en provenance des sous-réseaux VLAN Amazon EVS, vous devez utiliser une liste de contrôle d'accès réseau (ACL).

Vérifiez que les sous-réseaux VLAN EVS sont explicitement associés à une table de routage

Amazon EVS exige que tous les sous-réseaux VLAN EVS soient explicitement associés à une table de routage dans votre VPC. Pour la connectivité Internet HCX, votre sous-réseau VLAN public HCX doit être explicitement associé à une table de routage publique dans votre VPC qui achemine vers une passerelle Internet. Procédez comme suit pour vérifier l'association explicite de la table de routage.

(Pour la connectivité Internet HCX) Vérifiez qu' EIPs ils sont associés au sous-réseau VLAN HCX

Pour chaque dispositif réseau HCX que vous déployez, vous devez disposer d'un EIP provenant du pool IPAM associé à un sous-réseau VLAN public HCX. Vous devez en associer au moins deux EIPs au sous-réseau VLAN public HCX pour les appliances HCX Manager et HCX Interconnect (HCX-IX). Procédez comme suit pour vérifier que les associations EIP nécessaires existent.

Important

La connectivité Internet publique HCX échoue si vous n'associez pas au moins deux connexions EIPs du pool IPAM à un sous-réseau VLAN public HCX.

Note

Vous ne pouvez pas associer les deux premiers EIPs ou le dernier EIP du bloc CIDR IPAM public à un sous-réseau VLAN. Elles EIPs sont réservées en tant qu'adresses réseau, passerelle par défaut et adresses de diffusion. Amazon EVS génère une erreur de validation si vous tentez de les EIPs associer à un sous-réseau VLAN.

Créez un groupe de ports distribués avec l'ID VLAN de liaison montante publique HCX

Accédez à l'interface vSphere Client et suivez les étapes décrites dans Ajouter un groupe de ports distribués pour ajouter un groupe

Lorsque vous configurez le retour arrière dans l'interface vSphere Client, assurez-vous que uplink1 est un lien montant actif et que uplink2 est un lien montant de secours pour permettre le basculement. Active/Standby Pour le paramètre VLAN dans l'interface vSphere Client, entrez l'ID VLAN HCX que vous avez précédemment identifié.

(Facultatif) Configurer l'optimisation du réseau WAN HCX

Note

La fonctionnalité d'optimisation WAN n'est plus disponible dans HCX 4.11.3. Pour plus d'informations, consultez les notes de mise à jour de HCX 4.11.3

Le service d'optimisation WAN HCX (HCX-WO) améliore les caractéristiques de performance des lignes privées ou des chemins Internet en appliquant des techniques d'optimisation WAN telles que la réduction des données et le conditionnement des chemins WAN. Le service d'optimisation WAN HCX est recommandé pour les déploiements qui ne sont pas en mesure de dédier des chemins 10 Gbit aux migrations. Dans les déploiements 10 Gbits à faible latence, l'utilisation de l'optimisation WAN peut ne pas améliorer les performances de migration. Pour plus d'informations, consultez Considérations relatives au déploiement du VMware HCX et meilleures pratiques

Le service d'optimisation WAN HCX est déployé conjointement avec le dispositif de service d'interconnexion WAN HCX (HCX-IX). HCX-IX est responsable de la réplication des données entre l'environnement d'entreprise et l'environnement Amazon EVS.

Pour utiliser le service d'optimisation WAN HCX avec Amazon EVS, vous devez utiliser un groupe de ports distribués sur le sous-réseau VLAN HCX. Utilisez le groupe de ports distribués créé à l'étape précédente.

(Facultatif) Activer le réseau optimisé pour la mobilité HCX

La mise en réseau optimisée pour la mobilité (MON) HCX est une fonctionnalité du service d'extension réseau HCX. Les extensions réseau non activées améliorent les flux de trafic pour les machines virtuelles migrées en permettant un routage sélectif au sein de votre environnement Amazon EVS. MON vous permet de configurer le chemin optimal pour migrer le trafic de charge de travail vers Amazon EVS lorsque vous étendez les réseaux de couche 2, en évitant ainsi un long chemin réseau aller-retour via la passerelle source. Cette fonctionnalité est disponible pour tous les déploiements Amazon EVS. Pour plus d'informations, consultez la section Configuration d'un réseau optimisé pour la mobilité

Important

Avant d'activer HCX MON, lisez les limitations suivantes et les configurations non prises en charge pour HCX Network Extension.

Restrictions et limitations relatives à l'extension du réseau

Restrictions et limitations pour les topologies réseau optimisées pour la mobilité

Important

Avant d'activer HCX MON, assurez-vous que dans l'interface NSX, vous avez configuré la redistribution de routes pour le CIDR du réseau de destination. Pour plus d'informations, consultez la section Configurer le BGP et la redistribution de routes

Vérifiez la connectivité HCX

VMware HCX inclut des outils de diagnostic intégrés qui peuvent être utilisés pour tester la connectivité. Pour plus d'informations, consultez la section Résolution des problèmes liés au VMware HCX