Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Dépannage des problèmes de connexion

Les informations suivantes peuvent vous aider à résoudre les problèmes courants liés aux connexions aux ressources dans AWS CodeBuild AWS CodeDeploy, et AWS CodePipeline.

Rubriques

Je reçois une erreur d'autorisation lorsque j'essaie de créer ou d'établir une connexion

Je reçois une erreur d'autorisation lorsque j'essaie d'utiliser une connexion

Résolution des problèmes liés à un hôte avec des erreurs de connexion

Je ne suis pas en mesure de créer une connexion pour mon hôte

Résolution des problèmes liés à la configuration d'un VPC pour votre hôte

Résolution des problèmes liés à un hôte créé avant le 24 novembre 2020

Modifier les autorisations de votre application de connexion à GitHub Enterprise Server

Erreur d'autorisation due au préfixe de service dans les ressources créées à l'aide de la console

Je ne peux pas créer de connexions

Vous ne disposez peut-être pas des autorisations suffisantes pour créer une connexion. Pour de plus amples informations, veuillez consulter Autorisations et exemples pour AWS CodeConnections.

Je reçois une erreur d'autorisation lorsque j'essaie de créer ou d'établir une connexion

Le message d'erreur suivant peut être renvoyé lorsque vous essayez de créer ou d'afficher une connexion dans la CodePipeline console.

Utilisateur : n'usernameest pas autorisé à effectuer : permission sur la ressource : connection-ARN

Si ce message s'affiche, assurez-vous de disposer des autorisations suffisantes.

Les autorisations permettant de créer et d'afficher des connexions dans le AWS Command Line Interface (AWS CLI) ou le ne AWS Management Console sont qu'une partie des autorisations dont vous avez besoin pour créer et terminer des connexions sur la console. Les autorisations requises pour simplement afficher, modifier ou créer une connexion puis établir la connexion en attente doivent être limitées pour les utilisateurs qui n'ont besoin que de certaines tâches. Pour de plus amples informations, veuillez consulter Autorisations et exemples pour AWS CodeConnections.

Je reçois une erreur d'autorisation lorsque j'essaie d'utiliser une connexion

L'un des messages d'erreur suivants, ou les deux, peuvent être renvoyés si vous essayez d'utiliser une connexion dans la CodePipeline console, même si vous êtes autorisé à répertorier, obtenir et créer des autorisations.

Vous n'avez pas réussi à authentifier votre compte.

Utilisateur : n'usernameest pas autorisé à effectuer : codestar-connections : sur la ressource : UseConnection connection-ARN

Si cela se produit, assurez-vous de disposer des autorisations suffisantes.

Assurez-vous de disposer des autorisations nécessaires à l'utilisation d'une connexion, y compris la liste des référentiels disponibles dans l'emplacement du fournisseur. Pour de plus amples informations, veuillez consulter Autorisations et exemples pour AWS CodeConnections.

La connexion n'est pas disponible ou n'est plus en attente

Si la console affiche un message indiquant qu'une connexion n'est pas disponible, sélectionnez Complete connection (Établir la connexion).

Si vous choisissez d'établir la connexion et qu'un message s'affiche indiquant que la connexion n'est pas en attente, vous pouvez annuler la demande, car la connexion est déjà disponible.

Ajouter des GitClone autorisations pour les connexions

Lorsque vous utilisez une AWS CodeStar connexion dans une action source et une CodeBuild action, l'artefact d'entrée peut être transmis au build de deux manières :

-

Par défaut : l'action source génère un fichier zip contenant le code que CodeBuild télécharge.

-

Clone Git : le code source peut être téléchargé directement dans l'environnement de génération.

Le mode Clone Git vous permet d'interagir avec le code source en tant que référentiel Git fonctionnel. Pour utiliser ce mode, vous devez autoriser votre CodeBuild environnement à utiliser la connexion.

Pour ajouter des autorisations à votre politique CodeBuild de rôle de service, vous créez une politique gérée par le client que vous associez à votre rôle CodeBuild de service. Les étapes suivantes créent une stratégie dans laquelle l'autorisation UseConnection est spécifiée dans le champ action et l'Amazon Resource Name (ARN) de connexion est spécifié dans le champ Resource.

Pour utiliser la console pour ajouter les UseConnection autorisations

-

Pour trouver l'ARN de connexion de votre pipeline, ouvrez votre pipeline et cliquez sur l'icône (i) de votre action source. Le volet Configuration s'ouvre et l'ARN de connexion apparaît à côté de ConnectionArn. Vous ajoutez l'ARN de connexion à votre politique CodeBuild de rôle de service.

-

Pour trouver votre rôle CodeBuild de service, ouvrez le projet de construction utilisé dans votre pipeline et accédez à l'onglet Détails de la construction.

-

Dans la section Environnement, choisissez le lien Service role (Rôle de service). Cela ouvre la console Gestion des identités et des accès AWS (IAM), dans laquelle vous pouvez ajouter une nouvelle politique qui accorde l'accès à votre connexion.

-

Dans la console IAM, choisissez Attach policies (Attacher des stratégies), puis Créer une stratégie.

Utilisez l'exemple de modèle de stratégie suivant. Ajoutez votre ARN de connexion dans le champ

Resource, comme illustré dans cet exemple.Sous l'onglet JSON, collez votre stratégie.

-

Choisissez Examiner une politique. Entrez un nom pour la stratégie (par exemple,

connection-permissions), puis choisissez Créer une stratégie. -

Revenez à la page Attach Permissions (Attacher des autorisations du rôle de service, actualisez la liste des stratégies et sélectionnez la stratégie que vous venez de créer. Choisissez Attach Policies (Attacher des politiques).

L'hôte n'est pas disponible

Si la console affiche un message indiquant qu'un hôte ne présente pas l'état Available, choisissez Set up host (Configurer l'hôte).

Suite à la première étape de la création de l'hôte, l'hôte créé présente l'état Pending. Pour déplacer l'hôte vers un état Available, vous devez choisir de configurer l'hôte dans la console. Pour de plus amples informations, veuillez consulter Configurer un hôte en attente.

Note

Vous ne pouvez pas utiliser la AWS CLI pour configurer un Pending hôte.

Résolution des problèmes liés à un hôte avec des erreurs de connexion

Les connexions et les hôtes peuvent passer à l'état d'erreur si l' GitHub application sous-jacente est supprimée ou modifiée. Les hôtes et les connexions à l'état d'erreur ne peuvent pas être restaurés et l'hôte doit être recréé.

-

Des actions telles que la modification de la clé pem de l'application, la modification du nom de l'application (après la création initiale) entraîneront l'état d'erreur de l'hôte et de toutes les connexions associées.

Si la console ou la CLI renvoie un hôte ou une connexion liée à un hôte avec un état Error, vous pourriez avoir besoin de suivre l'étape suivante :

-

Supprimez et recréez la ressource hôte, puis réinstallez l'application d'enregistrement de l'hôte. Pour de plus amples informations, veuillez consulter Création d'un hôte.

Je ne suis pas en mesure de créer une connexion pour mon hôte

Pour créer une connexion ou un hôte, les conditions suivantes sont requises.

-

Votre hôte doit présenter l'état DISPONIBLE. Pour plus d'informations, consultez

-

Les connexions doivent être créées dans la même région que l'hôte.

Résolution des problèmes liés à la configuration d'un VPC pour votre hôte

Lorsque vous créez une ressource hôte, vous devez fournir des informations de connexion réseau ou VPC pour l'infrastructure sur laquelle votre instance GitHub Enterprise Server est installée. Pour résoudre les problèmes liés à la configuration de votre VPC ou sous-réseau pour votre hôte, utilisez l'exemple d'informations sur les VPC illustré ici comme référence.

Note

Utilisez cette section pour résoudre les problèmes liés à la configuration de l'hôte de votre serveur d' GitHub entreprise au sein d'un Amazon VPC. Pour le dépannage lié à votre connexion configurée pour utiliser le point de terminaison Webhook pour VPC PrivateLink (), consultez. Résolution des problèmes liés aux points de terminaison VPC Webhook PrivateLink () GitHub pour les connexions aux serveurs d'entreprise

Dans cet exemple, vous devez utiliser le processus suivant pour configurer le VPC et le serveur sur lesquels votre instance GitHub Enterprise Server sera installée :

-

Créez un VPC. Pour de plus amples informations, veuillez consulter https://docs.aws.amazon.com/vpc/latest/userguide/working-with-vpcs.html#Create-VPC.

-

Créer un sous-réseau dans votre VPC Pour de plus amples informations, veuillez consulter https://docs.aws.amazon.com/vpc/latest/userguide/working-with-vpcs.html#AddaSubnet.

-

Lancez une instance dans votre VPC Pour de plus amples informations, veuillez consulter https://docs.aws.amazon.com/vpc/latest/userguide/working-with-vpcs.html#VPC_Launch_Instance.

Note

Chaque VPC ne peut être associé qu'à un seul hôte (instance de serveur GitHub d'entreprise) à la fois.

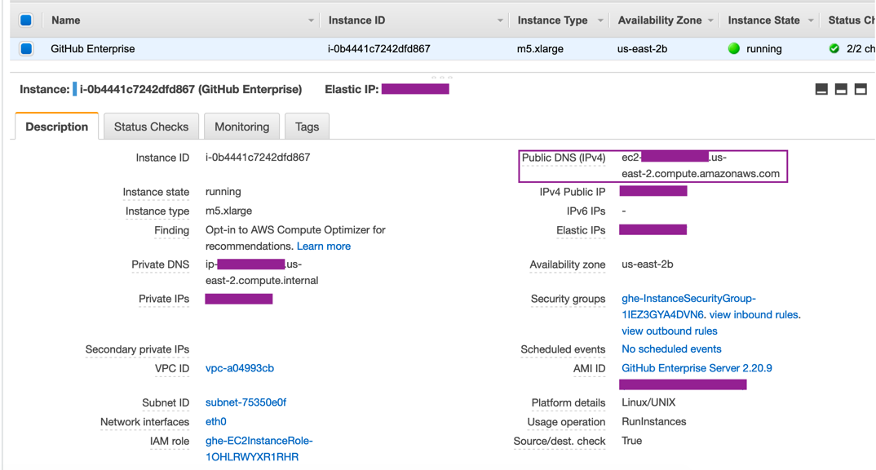

L'image suivante montre une EC2 instance lancée à l'aide de l'AMI GitHub d'entreprise.

Lorsque vous utilisez un VPC pour une connexion à un serveur GitHub d'entreprise, vous devez fournir les éléments suivants pour votre infrastructure lors de la configuration de votre hôte :

-

ID VPC : le VPC du serveur sur lequel votre instance de serveur GitHub d'entreprise est installée ou un VPC qui a accès à votre instance de serveur d' GitHubentreprise installée via un VPN ou Direct Connect.

-

ID de sous-réseau ou IDs : le sous-réseau du serveur sur lequel votre instance GitHub Enterprise Server est installée ou un sous-réseau avec accès à votre instance GitHub Enterprise Server installée via VPN ou Direct Connect.

-

Groupe ou groupes de sécurité : le groupe de sécurité du serveur sur lequel votre instance GitHub Enterprise Server est installée ou un groupe de sécurité ayant accès à votre instance GitHub Enterprise Server installée via un VPN ou Direct Connect.

-

Point de terminaison : préparez votre point de terminaison de serveur et passez à l'étape suivante.

Pour plus d'informations sur l'utilisation des sous-réseaux VPCs et des sous-réseaux, consultez la section relative au dimensionnement des VPC et des sous-réseaux dans le guide de IPv4 l'utilisateur Amazon VPC.

Rubriques

Je ne parviens pas à obtenir un hôte à l'état en attente

Si votre hôte passe à l'état VPC_CONFIG_FAILED_INITIALIZATION, cela est probablement dû à un problème avec le VPC, les sous-réseaux ou les groupes de sécurité que vous avez sélectionnés pour votre hôte.

-

Le VPC, les sous-réseaux et les groupes de sécurité doivent tous appartenir au compte créant l'hôte.

-

Les sous-réseaux et groupes de sécurité doivent appartenir au VPC sélectionné.

-

Chaque sous-réseaux fournit doit se trouver dans deux zones de disponibilité différentes.

-

L'utilisateur qui crée l'hôte doit disposer des autorisations IAM suivantes :

ec2:CreateNetworkInterface ec2:CreateTags ec2:DescribeDhcpOptionsec2:DescribeNetworkInterfaces ec2:DescribeSubnets ec2:DeleteNetworkInterface ec2:DescribeVpcs ec2:CreateVpcEndpoint ec2:DeleteVpcEndpoints ec2:DescribeVpcEndpoints

Je ne parviens pas à obtenir un hôte à l'état disponible

Si vous ne parvenez pas à terminer la configuration de CodeConnections l'application pour votre hôte, cela peut être dû à un problème lié à vos configurations VPC ou à votre instance de serveur GitHub d'entreprise.

-

Si vous n'utilisez pas d'autorité de certification publique, vous devrez fournir à votre hôte un certificat TLS utilisé par votre instance GitHub d'entreprise. La valeur du certificat TLS doit être la clé publique du certificat.

-

Vous devez être administrateur de l'instance GitHub Enterprise Server pour créer des GitHub applications.

Je connection/host travaillais et j'ai cessé de fonctionner maintenant

Si un connection/host fonctionnait auparavant et ne fonctionne pas actuellement, cela peut être dû à un changement de configuration dans votre VPC ou à une modification de l' GitHub application. Vérifiez les éléments suivants :

-

Le groupe de sécurité attaché à la ressource hôte que vous avez créée pour votre connexion a maintenant changé ou n'a plus accès au serveur GitHub d'entreprise. CodeConnections nécessite un groupe de sécurité connecté à l'instance du serveur GitHub d'entreprise.

-

L'adresse IP du serveur DNS a récemment changé. Vous pouvez vérifier cela en vérifiant les options DHCP attachées au VPC spécifié dans la ressource hôte que vous avez créée pour votre connexion. Notez que si vous êtes récemment passé du AmazonProvided DNS au serveur DNS personnalisé ou si vous avez commencé à utiliser un nouveau serveur DNS personnalisé, le système host/connection cessera de fonctionner. Pour résoudre ce problème, supprimez votre hôte existant et recréez-le, ce qui stockerait les derniers paramètres DNS dans notre base de données.

-

Les ACLs paramètres réseau ont changé et n'autorisent plus les connexions HTTP au sous-réseau dans lequel se trouve votre infrastructure GitHub Enterprise Server.

-

Toutes les configurations de l' CodeConnections application sur votre serveur GitHub d'entreprise ont changé. Les modifications apportées à l'une des configurations, telles que URLs les secrets des applications, peuvent interrompre la connectivité entre votre instance GitHub Enterprise Server installée et CodeConnections.

Je ne suis pas en mesure de supprimer mes interfaces réseau

Si vous ne parvenez pas à détecter vos interfaces réseau, vérifiez les points suivants :

-

Les interfaces réseau créées par ne CodeConnections peuvent être supprimées qu'en supprimant l'hôte. Elles ne peuvent pas être supprimées manuellement par l'utilisateur.

-

Vous devez détenir les autorisations suivants :

ec2:DescribeNetworkInterfaces ec2:DeleteNetworkInterface

Résolution des problèmes liés aux points de terminaison VPC Webhook PrivateLink () GitHub pour les connexions aux serveurs d'entreprise

Lorsque vous créez un hôte avec une configuration VPC, le point de terminaison VPC webhook est créé pour vous.

Note

Utilisez cette section pour résoudre les problèmes liés à votre connexion configurée pour utiliser le point de terminaison Webhook pour VPC PrivateLink (). Pour le dépannage lié à la configuration de l'hôte de votre serveur d' GitHub entreprise au sein d'un Amazon VPC, consultez. Résolution des problèmes liés à la configuration d'un VPC pour votre hôte

Lorsque vous créez une connexion avec un type de fournisseur installé et que vous avez indiqué que votre serveur est configuré au sein d'un VPC, vous AWS CodeConnections créez votre hôte et le point de terminaison VPC (PrivateLink) pour les webhooks est créé pour vous. Cela permet à l'hôte d'envoyer des données d'événements via des webhooks à vos AWS services intégrés via le réseau Amazon. Pour de plus amples informations, veuillez consulter AWS CodeConnections et points de terminaison VPC d'interface ()AWS PrivateLink.

Je ne suis pas en mesure de supprimer mes points de terminaison de VPC webhook

AWS CodeConnections gère le cycle de vie des points de terminaison VPC Webhook pour votre hôte. Si vous souhaitez supprimer le point de terminaison, vous devez supprimer la ressource hôte correspondante.

-

Les points de terminaison VPC Webhook PrivateLink () créés CodeConnections par ne peuvent être supprimés qu'en supprimant l'hôte. Ils ne peuvent pas être supprimés manuellement.

-

Vous devez détenir les autorisations suivants :

ec2:DescribeNetworkInterfaces ec2:DeleteNetworkInterface

Résolution des problèmes liés à un hôte créé avant le 24 novembre 2020

À compter du 24 novembre 2020, lors de la AWS CodeConnections configuration de votre hôte, un support de point de terminaison VPC supplémentaire (PrivateLink) est configuré pour vous. Pour les hôtes créés avant cette mise à jour, utilisez cette section de résolution des problèmes.

Pour de plus amples informations, veuillez consulter AWS CodeConnections et points de terminaison VPC d'interface ()AWS PrivateLink.

Rubriques

J'ai un hébergeur créé avant le 24 novembre 2020 et je souhaite utiliser les points de terminaison VPC () PrivateLink pour les webhooks

Lorsque vous configurez votre hôte pour GitHub Enterprise Server, le point de terminaison Webhook est créé pour vous. Les connexions utilisent désormais des points de terminaison PrivateLink Webhook VPC. Si vous avez créé votre hôte avant le 24 novembre 2020 et que vous souhaitez utiliser des points de terminaison PrivateLink Webhook VPC, vous devez d'abord supprimer votre hôte, puis en créer un nouveau.

Je ne parviens pas à obtenir un hôte à l'état disponible (erreur de VPC)

Si votre hôte a été créé avant le 24 novembre 2020 et que vous ne parvenez pas à terminer la configuration de CodeConnections l'application pour votre hôte, cela peut être dû à un problème lié à vos configurations VPC ou à votre instance de serveur GitHub d'entreprise.

Votre VPC aura besoin d'une passerelle NAT (ou d'un accès Internet sortant) pour que votre instance de serveur GitHub d'entreprise puisse envoyer du trafic réseau de sortie pour les webhooks. GitHub

Impossible de créer la connexion pour un GitHub dépôt

Problème :

Étant donné qu'une connexion à un GitHub référentiel utilise le AWS connecteur pour GitHub, vous devez disposer des autorisations du propriétaire de l'organisation ou des autorisations d'administrateur sur le référentiel pour créer la connexion.

Correctifs possibles : pour plus d'informations sur les niveaux d'autorisation pour un GitHub référentiel, voir https://docs.github.com/en/free-pro-team@ latest/github/setting-up-and-managing-organizations-and-teams/permission - levels-for-an-organization

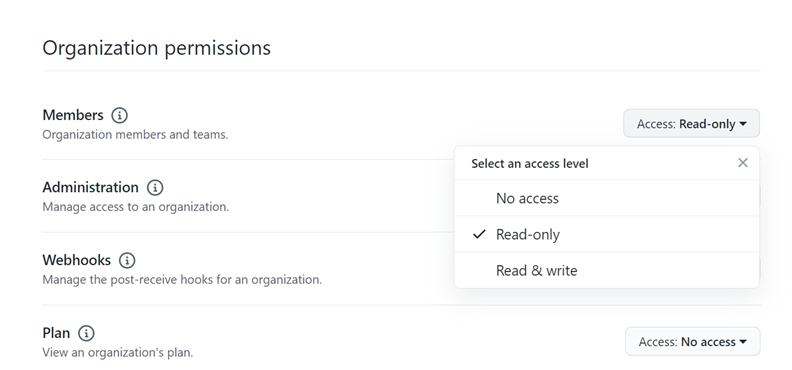

Modifier les autorisations de votre application de connexion à GitHub Enterprise Server

Si vous avez installé l'application pour GitHub Enterprise Server le 23 décembre 2020 ou avant, vous devrez peut-être accorder à l'application un accès en lecture seule aux membres de l'organisation. Si vous êtes le propriétaire de GitHub l'application, procédez comme suit pour modifier les autorisations de l'application qui a été installée lors de la création de votre hôte.

Note

Vous devez effectuer ces étapes sur votre instance GitHub Enterprise Server et vous devez être le propriétaire de l' GitHub application.

-

Dans GitHub Enterprise Server, dans le menu déroulant de votre photo de profil, sélectionnez Paramètres.

-

Choisissez Paramètres du développeur, puis sélectionnez GitHubApplications.

-

Dans la liste des applications, choisissez le nom de l'application pour votre connexion, puis choisissez Permissions and events (Autorisations et événements) dans l'affichage des paramètres.

-

Sous Organization permissions (Autorisations d'organisation), pour Members (Membres), choisissez Read-only (Lecture seule) à partir de la liste déroulante Access (Accès).

-

Dans Add a note to users (Ajouter une note aux utilisateurs), ajoutez une description de la raison de la mise à jour. Sélectionnez Enregistrer les modifications.

Erreur de connexion lors de la connexion à GitHub : « Un problème est survenu, assurez-vous que les cookies sont activés dans votre navigateur » ou « Le propriétaire d'une organisation doit installer l' GitHub application »

Problème :

Pour créer la connexion à un GitHub référentiel, vous devez être le propriétaire de GitHub l'organisation. Pour les référentiels qui ne font pas partie d'une organisation, vous devez en être le propriétaire. Lorsqu'une connexion est créée par une personne autre que le propriétaire de l'organisation, une demande est créée pour le propriétaire de l'organisation et l'une des erreurs suivantes s'affiche :

Un problème est survenu, assurez-vous que les cookies sont activés dans votre navigateur

OU

Le propriétaire d'une organisation doit installer l' GitHub application

Correctifs possibles : pour les référentiels d'une GitHub organisation, le propriétaire de l'organisation doit créer la connexion au GitHub référentiel. Pour les référentiels qui ne font pas partie d'une organisation, vous devez être le propriétaire du référentiel.

Le préfixe du service de connexions dans les ressources peut avoir besoin d'être mis à jour pour les politiques IAM

Le 29 mars 2024, le service a été renommé AWS CodeStar Connections en AWS CodeConnections. À compter du 1er juillet 2024, la console crée des connexions avec codeconnections la ressource ARN. Les ressources associées aux deux préfixes de service continueront de s'afficher dans la console. Le préfixe de service pour les ressources créées à l'aide de la console estcodeconnections. De nouvelles SDK/CLI ressources sont créées codeconnections dans l'ARN de la ressource. Les ressources créées porteront automatiquement le nouveau préfixe de service.

Voici les ressources créées dans AWS CodeConnections :

-

Connexions

-

Hôtes

Problème :

Les ressources créées avec codestar-connections l'ARN ne seront pas automatiquement renommées avec le nouveau préfixe de service dans l'ARN de la ressource. La création d'une nouvelle ressource créera une ressource portant le préfixe du service de connexions. Cependant, les politiques IAM avec le préfixe codestar-connections de service ne fonctionneront pas pour les ressources avec le nouveau préfixe de service.

Correctifs possibles : Pour éviter les problèmes d'accès ou d'autorisation pour les ressources, effectuez les actions suivantes :

-

Mettez à jour les politiques IAM pour le nouveau préfixe de service. Dans le cas contraire, les ressources renommées ou créées ne pourront pas utiliser les politiques IAM.

-

Mettez à jour les ressources pour le nouveau préfixe de service en les créant à l'aide de la console ouCLI/CDK/CFN.

Mettez à jour les actions, les ressources et les conditions de la politique, le cas échéant. Dans l'exemple suivant, le Resource champ a été mis à jour pour les deux préfixes de service.

Erreur d'autorisation due au préfixe de service dans les ressources créées à l'aide de la console

Actuellement, les ressources de connexion créées à l'aide de la console porteront uniquement le préfixe codestar-connections de service. Pour les ressources créées à l'aide de la console, les actions de déclaration de politique doivent être incluses codestar-connections en tant que préfixe de service.

Note

À compter du 1er juillet 2024, la console crée des connexions avec codeconnections la ressource ARN. Les ressources associées aux deux préfixes de service continueront de s'afficher dans la console.

Problème :

Lorsque vous créez une ressource de connexion à l'aide de la console, le préfixe de codestar-connections service doit être utilisé dans la politique. Lorsque vous utilisez une stratégie dont le préfixe de codeconnections service figure dans la stratégie, les ressources de connexion créées à l'aide de la console reçoivent le message d'erreur suivant :

User:user_ARNis not authorized to perform: codestar-connections:actionon resource:resource_ARNbecause no identity-based policy allows the codestar-connections:actionaction

Correctifs possibles : pour les ressources créées à l'aide de la console, les actions de déclaration de politique doivent être incluses codestar-connections en tant que préfixe de service, comme indiqué dans l'exemple de stratégie présenté dansExemple : politique de création à l' AWS CodeConnections aide de la console.

Configuration de la connexion et de l'hôte pour les fournisseurs installés qui soutiennent les organisations

Pour les fournisseurs installés qui prennent en charge des organisations, telles que GitHub Organizations, vous ne transmettez aucun hôte disponible. Vous créez un nouvel hôte pour chaque connexion de votre organisation et veillez à saisir les mêmes informations dans les champs réseau suivants :

-

ID du VPC

-

ID de sous-réseau (subnet)

-

Groupe de sécurité IDs

Consultez les étapes associées pour créer une connexion GHES ou une connexion GitLab autogérée.

Je souhaite augmenter mes limites de connexion

Vous pouvez demander une augmentation de limite pour certaines limites dans CodeConnections. Pour de plus amples informations, veuillez consulter Quotas de connexions.