Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connecter votre Microsoft AD AWS géré à Microsoft Entra Connect Sync

Ce didacticiel vous explique les étapes nécessaires à l'installation Microsoft Entra Connect Sync

Dans ce didacticiel, vous allez effectuer les opérations suivantes :

-

Créez un utilisateur de domaine Microsoft AD AWS géré.

-

Téléchargement Entra Connect Sync.

-

PowerShellÀ utiliser pour exécuter un script afin de fournir les autorisations appropriées à l'utilisateur nouvellement créé.

-

Installer Entra Connect Sync.

Prérequis

Vous aurez besoin des éléments suivants pour suivre ce didacticiel :

-

Un Microsoft AD AWS géré. Pour de plus amples informations, veuillez consulter Création de votre AWS compte Microsoft AD géré.

-

Une instance Amazon EC2 Windows Server jointe à votre AWS Managed Microsoft AD. Pour de plus amples informations, veuillez consulter Rejoindre une instance Windows.

-

Un EC2 Windows serveur Administration Tools sur lequel Active Directory est installé pour gérer votre Microsoft AD AWS géré. Pour de plus amples informations, veuillez consulter Installation des outils d'administration Active Directory pour Microsoft AD AWS géré.

Création d'un utilisateur de domaine Active Directory

Ce didacticiel part du principe que vous disposez déjà d'une instance Microsoft AD AWS gérée ainsi que d'une instance de EC2 Windows serveur sur laquelle Active Directory Administration Tools est installé. Pour de plus amples informations, veuillez consulter Installation des outils d'administration Active Directory pour Microsoft AD AWS géré.

-

Connectez-vous à l'instance sur laquelle Active Directory a Administration Tools été installé.

-

Créez un utilisateur de domaine Microsoft AD AWS géré. Cet utilisateur deviendra le Active Directory Directory Service (AD DS) Connector account pourEntra Connect Sync. Pour connaître les étapes détaillées de ce processus, voirCréation d'un utilisateur Microsoft AD AWS géré.

Télécharger Entra Connect Sync

-

Téléchargez Entra Connect Sync depuis le Microsoftsite Web

sur l' EC2 instance qui est l'administrateur Microsoft AD AWS géré.

Avertissement

Ne l'ouvrez pas ou ne Entra Connect Sync l'exécutez pas à ce stade. Les prochaines étapes fourniront les autorisations nécessaires à l'utilisateur de votre domaine créé à l'étape 1.

Exécuter PowerShell le script

-

Ouvrez PowerShell en tant qu'administrateur

et exécutez le script suivant. Pendant l'exécution du script, il vous sera demandé de saisir le AMAccountnom s du

nouvel utilisateur de domaine créé à l'étape 1. Note

Consultez ce qui suit pour plus d'informations sur l'exécution du script :

-

Vous pouvez enregistrer le script avec l'

ps1extension dans un dossier tel quetemp. Vous pouvez ensuite utiliser la PowerShell commande suivante pour charger le script :import-module "c:\temp\entra.ps1" -

Après avoir chargé le script, vous pouvez utiliser la commande suivante pour définir les autorisations nécessaires pour exécuter le script, en

Entra_Service_Account_Nameremplaçant par le nom de votre compte de Entra service :Set-EntraConnectSvcPerms -ServiceAccountNameEntra_Service_Account_Name

-

$modulePath = "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" try { # Attempt to import the module Write-Host -ForegroundColor Green "Importing Module for Azure Entra Connect..." Import-Module $modulePath -ErrorAction Stop Write-Host -ForegroundColor Green "Success!" } catch { # Display the exception message Write-Host -ForegroundColor Red "An error occurred: $($_.Exception.Message)" } Function Set-EntraConnectSvcPerms { [CmdletBinding()] Param ( [String]$ServiceAccountName ) #Requires -Modules 'ActiveDirectory' -RunAsAdministrator Try { $Domain = Get-ADDomain -ErrorAction Stop } Catch [System.Exception] { Write-Output "Failed to get AD domain information $_" } $BaseDn = $Domain | Select-Object -ExpandProperty 'DistinguishedName' $Netbios = $Domain | Select-Object -ExpandProperty 'NetBIOSName' Try { $OUs = Get-ADOrganizationalUnit -SearchBase "OU=$Netbios,$BaseDn" -SearchScope 'Onelevel' -Filter * -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get OUs under OU=$Netbios,$BaseDn $_" } Try { $ADConnectorAccountDN = Get-ADUser -Identity $ServiceAccountName -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get service account DN $_" } Foreach ($OU in $OUs) { try { Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Permissions set successfully for $ADConnectorAccountDN and $OU" Set-ADSyncBasicReadPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Basic read permissions set successfully for $ADConnectorAccountDN on OU $OU" } catch { Write-Host "An error occurred while setting permissions for $ADConnectorAccountDN on OU $OU : $_" } } }

Installer Entra Connect Sync

-

Une fois le script terminé, vous pouvez exécuter le fichier de configuration téléchargé Microsoft Entra Connect (anciennement connu sous le nom de fichierAzure Active Directory Connect).

-

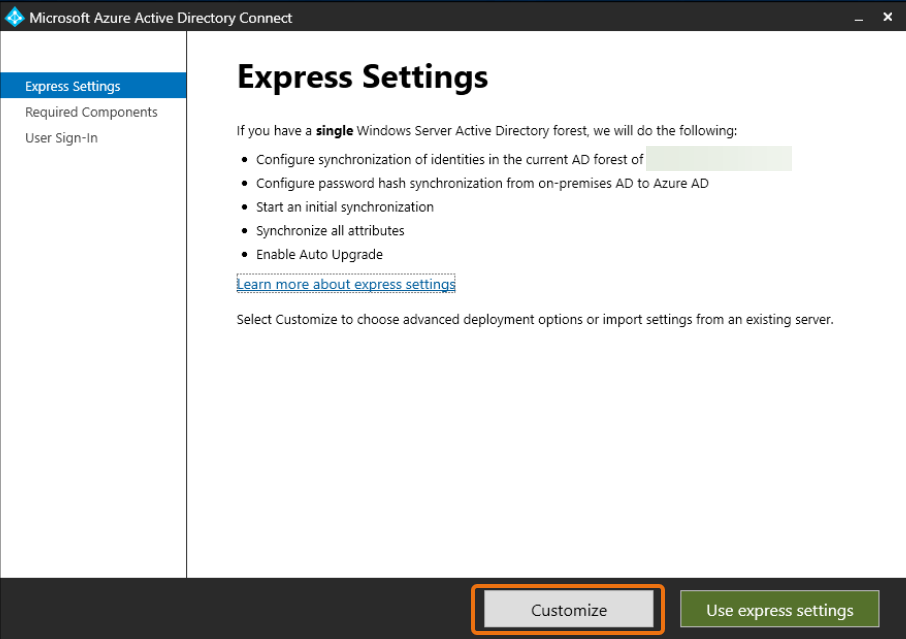

Une Microsoft Azure Active Directory Connect fenêtre s'ouvre après l'exécution du fichier de configuration de l'étape précédente. Dans la fenêtre Express Settings, sélectionnez Personnaliser.

-

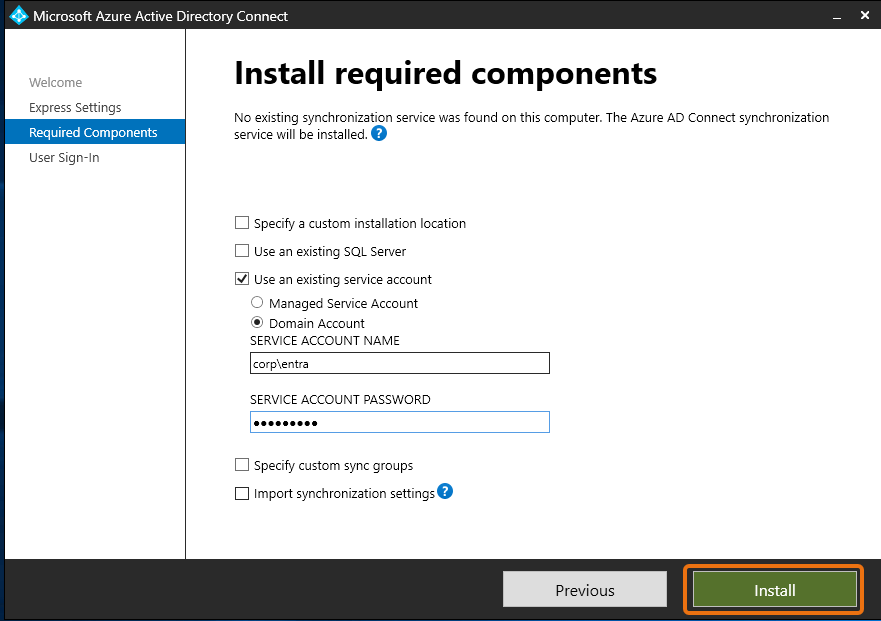

Dans la fenêtre Installer les composants requis, cochez la case Utiliser un compte de service existant. Dans NOM DU COMPTE DE SERVICE et MOT DE PASSE DU COMPTE DE SERVICE, entrez le AD DS Connector account nom et le mot de passe de l'utilisateur que vous avez créé à l'étape 1. Par exemple, si votre AD DS Connector account nom est

entra, le nom du compte seracorp\entra. Sélectionnez ensuite Installer.

-

Dans la fenêtre de connexion de l'utilisateur, sélectionnez l'une des options suivantes :

-

Ne pas configurer : cela vous permet d'utiliser la connexion fédérée avec Microsoft Entra (anciennement connue sous le nom de Azure Active Directory (AzureAD)) ouOffice 365.

Sélectionnez ensuite Next.

-

Dans la Azure fenêtre Connect to, entrez votre nom d'utilisateur et votre mot de passe d'administrateur global

, Entra ID puis sélectionnez Next. -

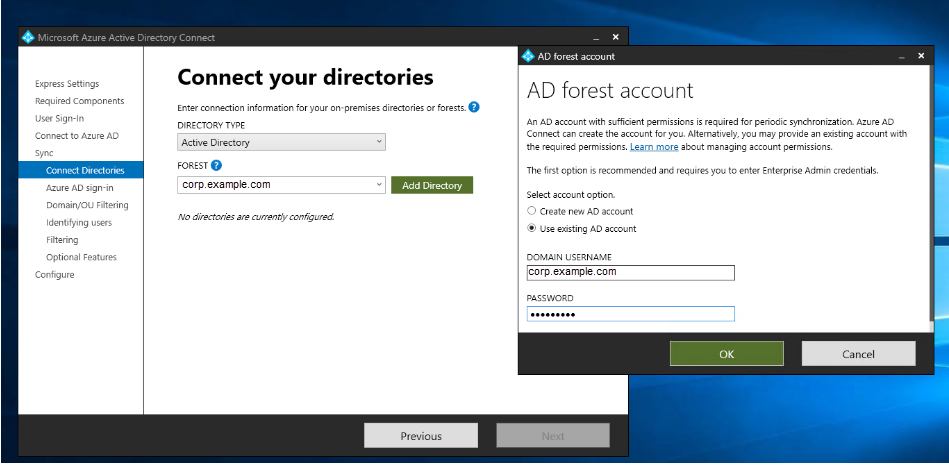

Dans la fenêtre Connect your directories, choisissez Active Directory pour DIRECTORY TYPE. Choisissez la forêt pour votre AWS Managed Microsoft AD for FOREST. Sélectionnez ensuite Ajouter un répertoire.

-

Une fenêtre contextuelle s'affiche pour vous demander les options de votre compte. Sélectionnez Utiliser un compte AD existant. Entrez le AD DS Connector account nom d'utilisateur et le mot de passe créés à l'étape 1, puis sélectionnez OK. Sélectionnez ensuite Next.

-

Dans la fenêtre de Azure ADconnexion, sélectionnez Continuer sans associer tous les suffixes UPN aux domaines vérifiés, uniquement si aucun domaine personnalisé vérifié n'y a été ajouté. Entra ID Sélectionnez ensuite Next.

-

Dans la fenêtre de filtrage des domaines/OU, sélectionnez les options qui répondent à vos besoins. Pour plus d'informations, voir Entra Connect Sync: Configurer le filtrage

dans Microsoft la documentation. Sélectionnez ensuite Next. -

Dans la fenêtre Identification des utilisateurs, filtrage et fonctionnalités facultatives, conservez les valeurs par défaut et sélectionnez Suivant.

-

Dans la fenêtre Configurer, passez en revue les paramètres de configuration et sélectionnez Configurer. L'installation de Entra Connect Sync sera finalisée et les utilisateurs commenceront à se synchroniser avecMicrosoft Entra ID.