Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Attribuez un mot de passe ou une clé de sécurité dans AWS Management Console

Les clés d'accès sont un type de dispositif d'authentification multifactorielle (MFA) que vous pouvez utiliser pour protéger vos ressources. AWS AWS prend en charge les clés d'accès synchronisées et les clés d'accès liées à l'appareil, également appelées clés de sécurité.

Les clés d’accès synchronisées permettent aux utilisateurs d’IAM d’accéder à leurs informations d’identification de connexion FIDO sur bon nombre de leurs appareils, même les plus récents, sans avoir à réinscrire chaque appareil sur chaque compte. Les clés d’accès synchronisées incluent des gestionnaires d’identifiants internes tels que Google, Apple et Microsoft et des gestionnaires d’identifiants tiers tels que 1Password, Dashlane et Bitwarden comme deuxième facteur. Vous pouvez également utiliser la biométrie intégrée à l’appareil (par exemple, TouchID, FaceID) pour déverrouiller le gestionnaire d’informations d’identification de votre choix afin qu’il utilise des clés d’accès.

D’autre part, les clés d’accès liées à l’appareil sont liées à une clé de sécurité FIDO que vous branchez sur un port USB de votre ordinateur, puis que vous touchez lorsque vous y êtes invité pour terminer le processus de connexion en toute sécurité. Si vous utilisez déjà une clé de sécurité FIDO avec d'autres services et que sa configuration est AWS prise en charge (par exemple, la série YubiKey 5 de Yubico), vous pouvez également l'utiliser avec. AWS Sinon, vous devez acheter une clé de sécurité FIDO si vous souhaitez l'utiliser WebAuthn pour l'entrée AWS MFA. De plus, les clés de sécurité FIDO peuvent prendre en charge plusieurs utilisateurs IAM ou utilisateurs racine sur le même appareil, ce qui améliore leur utilité pour la sécurité des comptes. Pour connaître les spécifications et les informations d'achat de ces deux types d'appareils, consultez authentification multifacteur

Vous pouvez enregistrer jusqu'à huit appareils MFA de n'importe quelle combinaison des types de MFA actuellement pris en charge auprès de vos Utilisateur racine d'un compte AWS utilisateurs et de ceux

Note

Nous vous recommandons de demander à vos utilisateurs humains d'utiliser des informations d'identification temporaires lors de l'accès à AWS. Vos utilisateurs peuvent se fédérer AWS auprès d'un fournisseur d'identité où ils s'authentifient à l'aide de leurs identifiants d'entreprise et de leurs configurations MFA. Pour gérer l'accès aux applications professionnelles AWS et à celles-ci, nous vous recommandons d'utiliser IAM Identity Center. Pour plus d’informations, consultez le Guide de l’utilisateur IAM Identity Center.

Rubriques

Autorisations nécessaires

Pour gérer une clé d’accès FIDO pour votre propre utilisateur IAM tout en protégeant les actions sensibles liées à MFA, vous devez disposer des autorisations de la politique suivante :

Note

Les valeurs ARN sont des valeurs statiques et n'indiquent pas le protocole qui a été utilisé pour enregistrer l'authentificateur. Nous avons déconseillé U2F, donc toutes les nouvelles implémentations l'utilisent. WebAuthn

Activation d’une clé d’accès ou d’une clé de sécurité pour votre propre utilisateur IAM (console)

Vous pouvez activer une clé d'accès ou une clé de sécurité pour votre propre utilisateur IAM AWS Management Console uniquement, et non depuis l'API AWS CLI or AWS . Avant d’activer une clé de sécurité, vous devez avoir un accès physique au dispositif.

Pour activer une clé d’accès ou une clé de sécurité pour votre propre utilisateur IAM (console)

-

Utilisez votre AWS identifiant ou alias de compte, votre nom d'utilisateur IAM et votre mot de passe pour vous connecter à la console IAM

. Note

Pour votre commodité, la page de AWS connexion utilise un cookie de navigateur pour mémoriser votre nom d'utilisateur IAM et les informations de votre compte. Si vous vous êtes déjà connecté en tant qu'utilisateur différent, sélectionnez Sign in to a different account (Se connecter à un compte différent) en bas de la page pour revenir à la page de connexion principale. À partir de là, vous pouvez saisir votre identifiant de AWS compte ou votre alias de compte pour être redirigé vers la page de connexion utilisateur IAM de votre compte.

Pour obtenir votre Compte AWS identifiant, contactez votre administrateur.

-

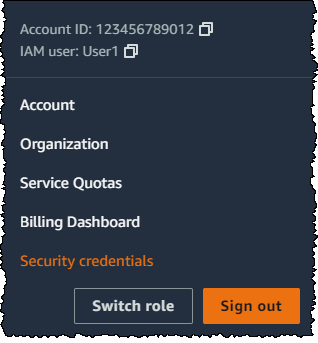

Dans la barre de navigation, en haut à droite, choisissez votre nom d'utilisateur, puis Security credentials (Informations d'identification de sécurité).

-

Sur la page de l’utilisateur IAM sélectionné, choisissez l’onglet Informations d’identification de sécurité.

-

Dans la section Multi-Factor Authentication (MFA) (Authentification multifactorielle (MFA)), sélectionnez Assign MFA device (Attribuer un dispositif MFA).

-

Sur la page Nom du dispositif MFA, saisissez un Nom du dispositif, choisissez Clé d’accès ou Clé de sécurité, puis choisissez Suivant.

-

Dans Configurer le dispositif, configurez votre clé d’accès. Créez une clé d’accès avec des données biométriques telles que votre visage ou votre empreinte digitale, avec le code PIN d’un appareil, ou en insérant la clé de sécurité FIDO dans le port USB de votre ordinateur et en la touchant.

-

Suivez les instructions de votre navigateur, puis choisissez Continuer.

Vous avez maintenant enregistré votre clé d'accès ou votre clé de sécurité pour une utilisation avec AWS. Pour plus d'informations sur l'utilisation de la MFA avec le AWS Management Console, consultez. Connexion compatible avec la MFA

Activation d’une clé d’accès ou d’une clé de sécurité pour un autre utilisateur IAM (console)

Vous pouvez activer une clé d'accès ou une sécurité pour un autre utilisateur IAM AWS Management Console uniquement, et non depuis l'API AWS CLI or AWS .

Pour activer une clé d’accès ou une clé de sécurité pour un autre utilisateur IAM (console)

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. -

Dans le panneau de navigation, choisissez utilisateurs.

-

Sous Utilisateurs, choisissez le nom de l’utilisateur pour lequel vous souhaitez activer l’authentification MFA.

-

Sur la page de l’utilisateur IAM sélectionné, choisissez l’onglet Informations d’identification de sécurité.

-

Dans la section Multi-Factor Authentication (MFA) (Authentification multifactorielle (MFA)), sélectionnez Assign MFA device (Attribuer un dispositif MFA).

-

Sur la page Nom du dispositif MFA, saisissez un Nom du dispositif, choisissez Clé d’accès ou Clé de sécurité, puis choisissez Suivant.

-

Dans Configurer le dispositif, configurez votre clé d’accès. Créez une clé d’accès avec des données biométriques telles que votre visage ou votre empreinte digitale, avec le code PIN d’un appareil, ou en insérant la clé de sécurité FIDO dans le port USB de votre ordinateur et en la touchant.

-

Suivez les instructions de votre navigateur, puis choisissez Continuer.

Vous avez maintenant enregistré une clé d’accès ou une clé de sécurité utilisable avec AWS pour un autre utilisateur IAM. Pour plus d'informations sur l'utilisation de la MFA avec le AWS Management Console, consultez. Connexion compatible avec la MFA

Remplacement d’une clé d’accès ou d’une clé de sécurité

Vous pouvez attribuer à un utilisateur jusqu'à huit dispositifs MFA de n'importe quelle combinaison des types MFA actuellement

-

Pour désactiver le dispositif actuellement associé à un autre utilisateur IAM, veuillez consulter la rubrique Désactivation d’un dispositif MFA.

-

Pour ajouter une nouvelle clé de sécurité FIDO pour un utilisateur IAM, veuillez consulter Activation d’une clé d’accès ou d’une clé de sécurité pour votre propre utilisateur IAM (console).

Si vous n’avez pas accès à une nouvelle clé d’accès ou une nouvelle clé de sécurité, vous pouvez activer un nouveau dispositif MFA virtuel ou jeton TOTP matériel. Pour plus d'informations, consultez l'un des liens suivants :