Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS PrivateLink pour S3 sur Outposts

S3 on Outposts prend en charge AWS PrivateLink, ce qui fournit un accès de gestion direct à votre stockage S3 on Outposts via un point de terminaison privé au sein de votre réseau privé virtuel. Cela vous permet de simplifier l’architecture de votre réseau interne et d’effectuer des opérations de gestion sur votre stockage d’objets Outposts en utilisant des adresses IP privées dans votre cloud privé virtuel (VPC). L'utilisation AWS PrivateLink élimine le besoin d'utiliser des adresses IP publiques ou des serveurs proxy.

Avec AWS PrivateLink Amazon S3 on Outposts, vous pouvez configurer des points de terminaison VPC d'interface dans votre cloud privé virtuel (VPC) pour accéder à la gestion de votre bucket S3 on Outposts et à la gestion des points de terminaison. APIs Les points de terminaison d’un VPC d’interface sont directement accessibles depuis des applications déployées dans votre VPC ou sur site par l’intermédiaire de votre réseau privé virtuel (VPN) ou d’ AWS Direct Connect. Vous pouvez accéder à la gestion des compartiments et des terminaux APIs via AWS PrivateLink. AWS PrivateLink ne prend pas en charge les opérations d'API de transfert de données, telles que GET, PUT, APIs etc. Ces opérations sont déjà transférées en privé via la configuration du point de terminaison et du point d’accès S3 sur Outposts. Pour de plus amples informations, veuillez consulter Mise en réseau pour S3 on Outposts.

Les points de terminaison d'interface sont représentés par une ou plusieurs interfaces réseau élastiques (ENIs) auxquelles sont attribuées des adresses IP privées provenant de sous-réseaux de votre VPC. Les demandes adressées aux points de terminaison d'interface pour S3 on Outposts sont automatiquement acheminées vers le bucket S3 on Outposts et la gestion des points de terminaison sur le réseau. APIs AWS Vous pouvez également accéder aux points de terminaison de l'interface de votre VPC à partir d'applications sur site AWS Direct Connect via AWS Virtual Private Network ou ().Site-to-Site VPN Pour plus d’informations sur la façon de connecter votre VPC à votre réseau sur site, consultez le Guide de l’utilisateur Direct Connect et le Guide de l’utilisateur AWS Site-to-Site VPN .

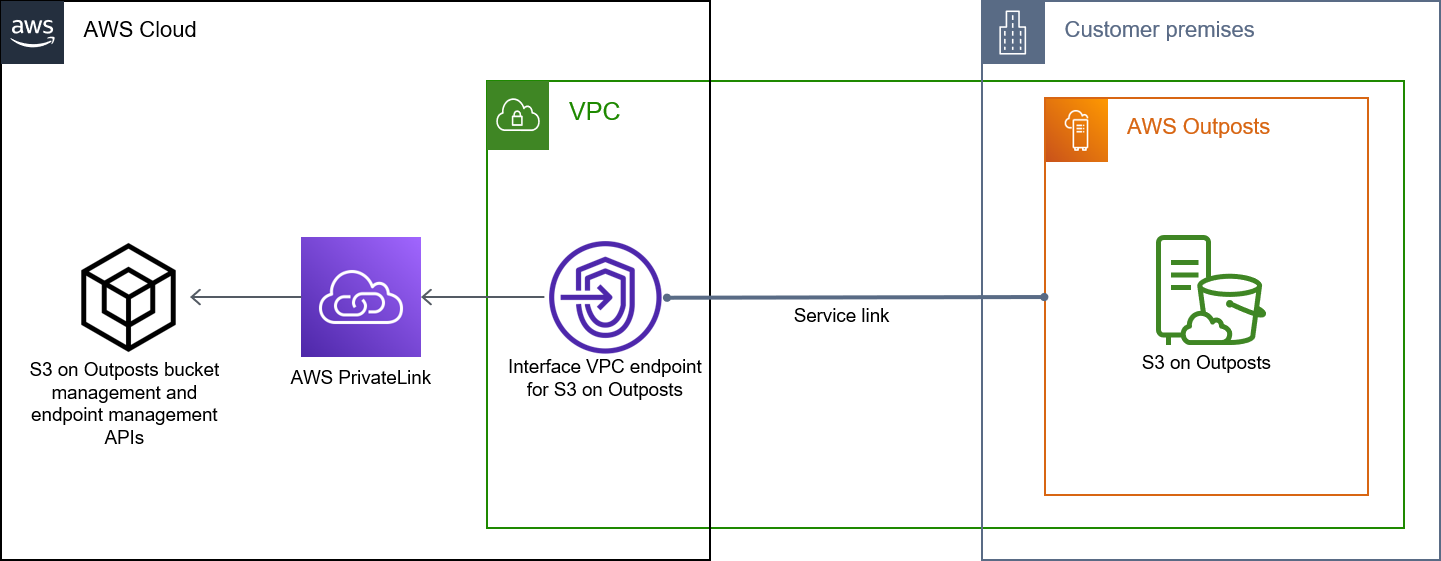

Les points de terminaison de l'interface acheminent les demandes pour S3 sur le bucket Outposts et la APIs gestion des points de terminaison via AWS le réseau et AWS PrivateLink via le réseau, comme illustré dans le schéma suivant.

Pour des informations générales sur les points de terminaison d’interface, consultez Points de terminaison de VPC d’interface (AWS PrivateLink) dans le Guide AWS PrivateLink .

Rubriques

Restrictions et limitations

Lorsque vous accédez à S3 on Outposts APIs via la gestion du bucket et des endpoints, les limites du AWS PrivateLink VPC s'appliquent. Pour plus d’informations, consultez les sections Propriétés et limitations des points de terminaison d’interface et Quotas AWS PrivateLink du Guide AWS PrivateLink .

En outre, AWS PrivateLink ne prend pas en charge les éléments suivants :

-

Points de terminaison FIPS (Federal Information Processing Standard)

-

Transfert de données S3 on Outposts, par exemple APIs, GET, PUT et opérations d'API d'objets similaires.

-

DNS privé

Accès aux points de terminaison d’interface S3 sur Outposts

Pour accéder au bucket S3 on Outposts et à l' APIs aide de la gestion des terminaux AWS PrivateLink, vous devez mettre à jour vos applications afin d'utiliser des noms DNS spécifiques aux points de terminaison. Lorsque vous créez un point de terminaison d'interface, deux types de S3 spécifiques au point de terminaison sont AWS PrivateLink générés sous les noms d'Outposts : régional et zonal.

-

Noms DNS régionaux : incluez un ID de point de terminaison VPC unique, un identifiant de service, le Région AWS, et

vpce.amazonaws.com, par exemple,.vpce-1a2b3c4d-5e6f.s3-outposts.us-east-1.vpce.amazonaws.com -

Noms DNS zonaux : incluez un ID de point de terminaison VPC unique, la zone de disponibilité, un identifiant de service, Région AWS le,

vpce.amazonaws.com.rproxy.govskope.caet, par exemple,.vpce-1a2b3c4d-5e6f-us-east-1a.s3-outposts.us-east-1.vpce.amazonaws.com

Important

Les points de terminaison de l’interface S3 sur Outposts sont résolus depuis le domaine DNS public. S3 sur Outposts ne prend pas en charge le DNS privé. Utilisez le --endpoint-url paramètre pour la gestion de l'ensemble des compartiments et des points de terminaison APIs.

AWS CLI exemples

Utilisez les --endpoint-url paramètres --region et pour accéder à la gestion des compartiments et à la gestion des terminaux APIs via les points de terminaison de l'interface S3 on Outposts.

Exemple : utiliser l’URL du point de terminaison pour répertorier les compartiments avec l’API de contrôle S3

Dans l’exemple suivant, remplacez la région us-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.govskope.ca111122223333

aws s3control list-regional-buckets --regionus-east-1--endpoint-url https://vpce-1a2b3c4d-5e6f---s3-outposts---us-east-1---vpce.amazonaws.com.rproxy.govskope.ca--account-id111122223333

AWS Exemples de SDK

Passez SDKs à la dernière version et configurez vos clients pour qu'ils utilisent une URL de point de terminaison pour accéder à l'API de contrôle S3 pour les points de terminaison de l'interface Outposts.

Mise à jour d’une configuration DNS sur site

Lorsque vous utilisez des noms DNS spécifiques aux points de terminaison pour accéder aux points de terminaison de l'interface pour la gestion des compartiments et des points de terminaison S3 on Outposts APIs, vous n'avez pas besoin de mettre à jour votre résolveur DNS local. Vous pouvez résoudre le nom DNS spécifique au point de terminaison avec l’adresse IP privée du point de terminaison d’interface depuis le domaine DNS public S3 sur Outposts.

Création d’un point de terminaison de VPC pour S3 sur Outposts

Pour créer un point de terminaison d’interface de VPC pour S3 sur Outposts, consultez Création d’un point de terminaison de VPC dans le Guide AWS PrivateLink .

Création de stratégies de compartiment et de stratégies de point de terminaison de VPC pour S3 sur Outposts

Vous pouvez attacher une stratégie de point de terminaison à votre point de terminaison de VPC qui contrôle l’accès à S3 sur Outposts. Vous pouvez également utiliser la condition aws:sourceVpce dans les stratégies de compartiment S3 sur Outposts pour restreindre l’accès à des compartiments spécifiques depuis un point de terminaison de VPC spécifique. Grâce aux politiques des points de terminaison VPC, vous pouvez contrôler l'accès à S3 sur la gestion APIs des compartiments et des points de terminaison d'Outposts. APIs Grâce aux politiques relatives aux compartiments, vous pouvez contrôler l'accès au S3 sur la gestion des compartiments Outposts. APIs Toutefois, vous ne pouvez pas gérer l’accès aux actions d’objet pour S3 sur Outposts à l’aide de aws:sourceVpce.

Les stratégies d’accès pour S3 sur Outposts spécifient les informations suivantes :

-

Le principal Gestion des identités et des accès AWS (IAM) pour lequel les actions sont autorisées ou refusées.

-

Les actions de contrôle S3 qui sont autorisées ou refusées.

-

Les ressources S3 sur Outposts pour lesquelles des actions sont autorisées ou refusées.

Les exemples suivants montrent les stratégies qui restreignent l’accès à un compartiment ou à un point de terminaison. Pour plus d'informations sur la connectivité VPC, consultez les options de Network-to-VPC connectivité dans le AWS livre blanc Amazon Virtual Private Cloud Connectivity Options.

Important

-

Lors de l’application des exemples de stratégie pour les points de terminaison de VPC décrits dans cette section, vous pouvez bloquer involontairement votre accès au compartiment. Les autorisations attribuées à un compartiment qui restreignent l’accès aux connexions issues du point de terminaison de votre VPC peuvent bloquer toutes les connexions à ce compartiment. Pour des informations sur la correction de ce problème, consultez Ma politique de compartiment n’a pas le bon VPC ou ID de point de terminaison d’un VPC. Comment puis-je corriger la politique de façon à pouvoir accéder au compartiment ?

que vous trouverez dans le Support Centre de connaissances. -

Avant d’utiliser l’exemple de politique de compartiment suivant, remplacez l’ID de point de terminaison de VPC par une valeur appropriée pour votre cas d’utilisation. Dans le cas contraire, vous ne parviendrez pas à accéder à votre compartiment.

-

Si votre stratégie n’autorise l’accès à un compartiment S3 sur Outposts qu’à partir d’un point de terminaison de VPC spécifique, elle désactive l’accès à la console pour ce compartiment car les demandes de console ne proviennent pas du point de terminaison de VPC spécifié.

Rubriques

Exemple : restriction de l’accès à un compartiment spécifique depuis le point de terminaison d’un VPC

Vous pouvez créer une stratégie de point de terminaison qui restreint l’accès à des compartiments S3 sur Outposts spécifiques uniquement. La politique suivante restreint l'accès à l' GetBucketPolicy action uniquement auexample-outpost-bucket

Exemple : refus d’accès depuis un point de terminaison de VPC spécifique dans une politique de compartiment S3 sur Outposts

La politique de compartiment S3 on Outposts suivante refuse l'accès au example-outpost-bucketvpce-1a2b3c4d

La condition aws:sourceVpce spécifie le point de terminaison et ne requiert pas d’Amazon Resource Name (ARN) pour la ressource de point de terminaison de VPC, mais uniquement l’ID du point de terminaison. Pour utiliser cette stratégie, remplacez les exemples de valeur par vos propres valeurs.