Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Dépannage d'un script Canary ayant échoué

Si votre script Canary échoue, vérifiez les points suivants pour le dépannage.

Résolution de problème généraux

-

Utilisez la page des détails des scripts Canary pour trouver plus d'informations. Dans la CloudWatch console, choisissez Canaries dans le volet de navigation, puis choisissez le nom du canari pour ouvrir la page de détails du canari. Dans l'onglet Disponibilité, vérifiez la SuccessPercentmétrique pour voir si le problème est constant ou intermittent.

Toujours dans l'onglet Availability (Disponibilité), choisissez un point de données ayant échoué pour afficher les captures d'écran, les journaux et les rapports d'étape (le cas échéant) de cette exécution ayant échoué.

Si un rapport d'étape est disponible car les étapes font partie de votre script, vérifiez l'étape qui a échoué et consultez les captures d'écran associées pour voir le problème rencontré par vos clients.

Vous pouvez également vérifier les fichiers HAR pour voir si une ou plusieurs demandes échouent. Vous pouvez aller plus loin en utilisant les journaux pour explorer les demandes ayant échoué et les erreurs. Enfin, vous pouvez comparer ces artefacts avec les artefacts d'une exécution de script canary réussie pour identifier le problème.

Par défaut, CloudWatch Synthetics capture des captures d'écran pour chaque étape d'un canari d'interface utilisateur. Toutefois, votre script peut être configuré de manière à désactiver les captures d'écran. Pendant le débogage, vous devrez peut-être activer à nouveau les captures d'écran. De même, pour les scripts Canary d'API, vous voudrez peut-être voir les en-têtes et le corps de requête et de réponse HTTP pendant le débogage. Pour plus d'informations sur la manière d'inclure ces données dans le rapport, consultez executeHttpStep(StepName, RequestOptions, [rappel], [StepConfig]).

S'il y a eu un déploiement récent dans votre application, annulez-le, puis déboguez plus tard.

Connectez-vous manuellement à votre point de terminaison pour voir si vous pouvez reproduire le même problème.

Rubriques

Échec d’un script Canary après une mise à jour de l’environnement Lambda

Le nœud n'est pas visible ou n'est pas un HTMLElement for page.click ()

Erreur : erreur de protocole (exécution). callFunctionOn) : Cible fermée.

Problèmes de mise à niveau et de rétrogradation des versions d'exécution des scripts Canary

Résolution des problèmes liés à une relance automatique de Canary

Échec d’un script Canary après une mise à jour de l’environnement Lambda

CloudWatch Les canaris Synthetics sont implémentés sous forme de fonctions Lambda dans votre compte. Ces fonctions Lambda font l’objet de mises à jour régulières de leur environnement d’exécution, incluant des correctifs de sécurité, corrections de bogues et autres améliorations. Lambda s’efforce de fournir des mises à jour d’environnement d’exécution qui sont rétrocompatibles avec les fonctions existantes. Cependant, comme pour les correctifs logiciels, il existe de rares cas dans lesquels une mise à jour de l’environnement d’exécution peut avoir un impact négatif sur une fonction existante. Cependant, si vous pensez que votre script Canary a été affecté par une mise à jour d’environnement Lambda, vous pouvez utiliser le mode manuel de gestion des environnements Lambda (dans les régions prises en charge) pour revenir temporairement à une version antérieure de l’exécution Lambda. Cela permet de maintenir le fonctionnement du script Canary et de limiter les interruptions, tout en vous laissant le temps de corriger les incompatibilités avant de revenir à la version d’exécution la plus récente.

Si votre script Canary échoue après une mise à jour de l’environnement Lambda, la meilleure solution consiste à le mettre à niveau vers l’une des versions les plus récentes de l’exécution CloudWatch Synthetics. Pour plus d’informations sur les dernières versions d’exécution, consultez Versions d'exécution Synthetics.

Comme solution alternative, dans les régions où les contrôles de gestion des environnements d’exécution Lambda sont disponibles, vous pouvez rétablir le script Canary sur une version précédente de l’environnement d’exécution Lambda géré, en activant le mode manuel pour la gestion de l’exécution. Vous pouvez définir le mode manuel à l'aide de la console Lambda AWS CLI ou à l'aide de celle-ci, en suivant les étapes ci-dessous dans les sections suivantes.

Avertissement

Lorsque vous modifiez les paramètres d’exécution en mode manuel, votre fonction Lambda ne reçoit pas de mises à jour de sécurité automatiques tant qu’elle n’est pas revenue en mode automatique. Pendant cette période, votre fonction Lambda peut être exposée à des vulnérabilités de sécurité.

Prérequis

Installation de jq

Installez la dernière version de AWS CLI. Pour plus d’informations, consultez les Instructions d’installation et de mise à jour de la AWS CLI.

Étape 1 : obtenir l’ARN de la fonction Lambda

Exécutez la commande suivante pour extraire le champ EngineArn de la réponse. Cet EngineArn correspond à l’ARN de la fonction Lambda associée au script Canary. Vous utiliserez cet ARN dans les étapes suivantes.

aws synthetics get-canary --name my-canary | jq '.Canary.EngineArn'

Exemple de sortie pour EngingArn :

"arn:aws:lambda:us-west-2:123456789012:function:cwsyn-my-canary-dc5015c2-db17-4cb5-afb1-EXAMPLE991:8"

Étape 2 : obtenir l’ARN de la dernière version stable de l’exécution Lambda

Pour déterminer si votre script Canary a été affecté par une mise à jour de l’environnement Lambda, comparez la date et l’heure du changement d’ARN de version d’exécution Lambda dans vos journaux avec la date et l’heure où vous avez constaté l’incident. Si les deux ne coïncident pas, il est probable que votre problème ne soit pas lié à une mise à jour de l’exécution Lambda.

Si votre script Canary a été affecté par une mise à jour de l’exécution Lambda, vous devez identifier l’ARN de la version stable de l’exécution Lambda que vous utilisiez précédemment. Suivez les instructions de la section Identification des modifications de version d’exécution pour trouver l’ARN de la version d’exécution précédente. Notez cet ARN, puis passez à l’étape 3, où vous configurerez la gestion de l’exécution.

Si votre script Canary n’a pas encore été affecté par une mise à jour de l’environnement Lambda, vous pouvez simplement trouver l’ARN de la version d’exécution Lambda que vous utilisez actuellement. Exécutez la commande suivante pour extraire le RuntimeVersionArn de la fonction Lambda à partir de la réponse.

aws lambda get-function-configuration \ --function-name "arn:aws:lambda:us-west-2:123456789012:function:cwsyn-my-canary-dc5015c2-db17-4cb5-afb1-EXAMPLE991:8" | jq '.RuntimeVersionConfig.RuntimeVersionArn'

Exemple de sortie pour RuntimeVersionArn :

"arn:aws:lambda:us-west-2::runtime:EXAMPLE647b82f490a45d7ddd96b557b916a30128d9dcab5f4972911ec0f"

Étape 3 : mettre à jour la configuration de gestion de l’exécution Lambda

Vous pouvez utiliser la console Lambda AWS CLI ou la console Lambda pour mettre à jour la configuration de gestion de l'exécution.

Pour définir le mode manuel de configuration de la gestion des environnements d'exécution Lambda à l'aide du AWS CLI

Saisissez la commande suivante pour passer la gestion de l’exécution de la fonction Lambda en mode manuel. Assurez-vous de remplacer le function-name et qualifier par l'ARN de la fonction Lambda et le numéro de version de la fonction Lambda respectivement, en utilisant les valeurs que vous avez trouvées à l'étape 1. Remplacez également le runtime-version-arn par la version ARN que vous avez trouvée à l'étape 2.

aws lambda put-runtime-management-config \ --function-name "arn:aws:lambda:us-west-2:123456789012:function:cwsyn-my-canary-dc5015c2-db17-4cb5-afb1-EXAMPLE991" \ --qualifier8\ --update-runtime-on "Manual" \ --runtime-version-arn "arn:aws:lambda:us-west-2::runtime:a993d90ea43647b82f490a45d7ddd96b557b916a30128d9dcab5f4972911ec0f"

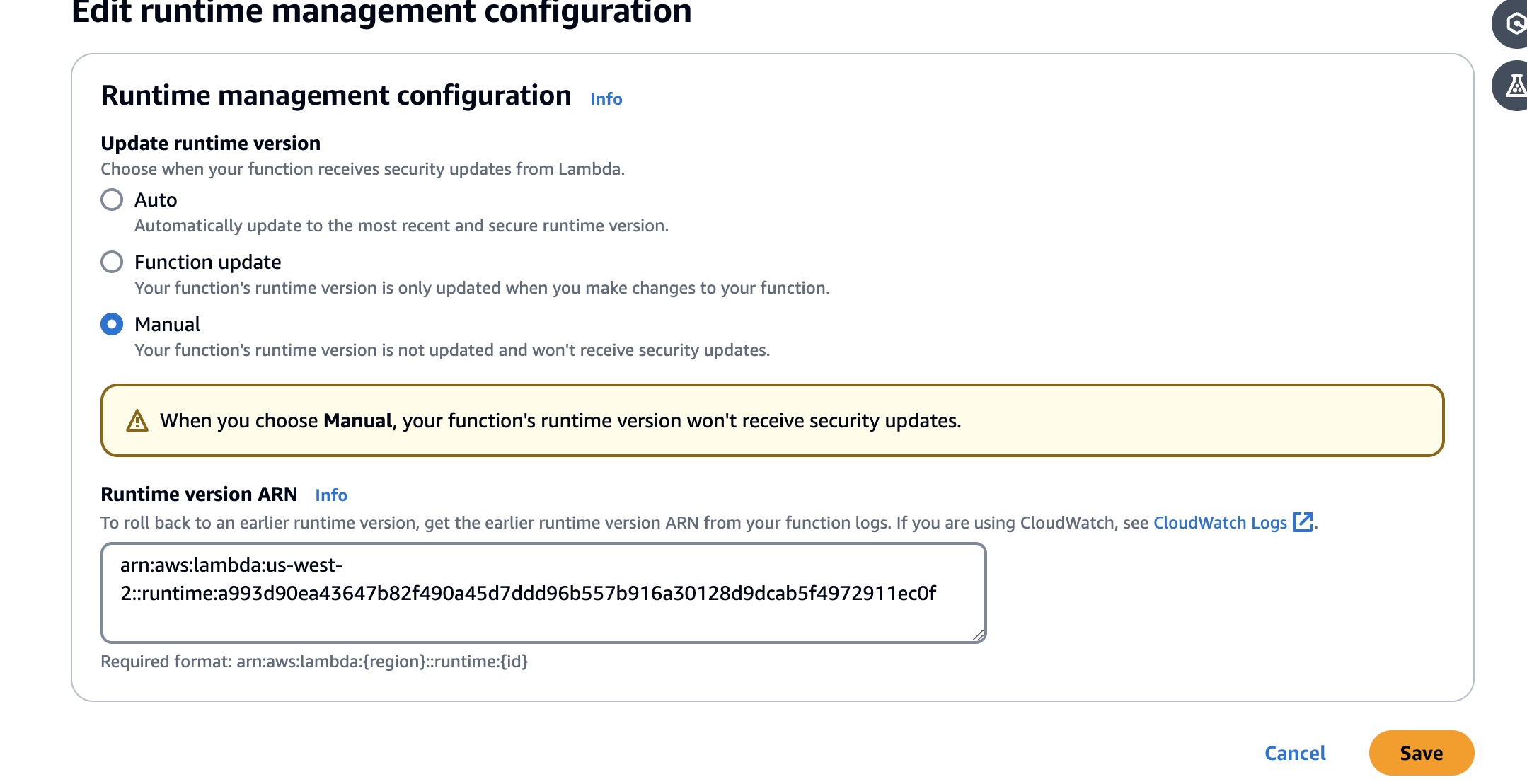

Pour passer un script Canary en mode manuel à partir de la console Lambda

Ouvrez la AWS Lambda console à l'adresse https://console.aws.amazon.com/lambda/

. Sélectionnez l’onglet Versions, puis le lien du numéro de version correspondant à votre ARN, et enfin l’onglet Code.

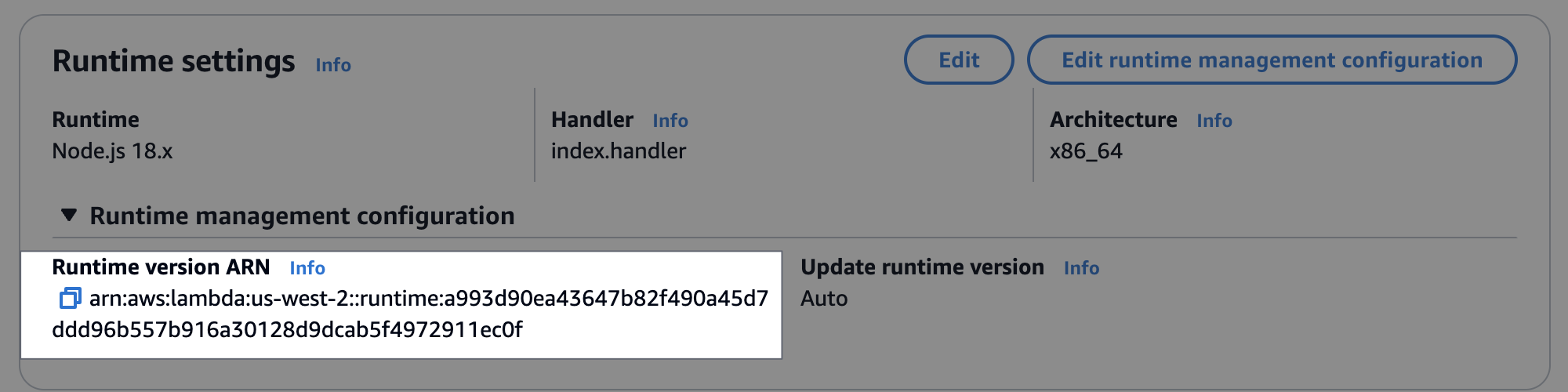

Faites défiler jusqu’à la section Paramètres d’exécution, développez Configuration de la gestion de l’exécution, puis copiez l’ARN de la version d’exécution.

Sélectionnez Modifier la configuration de la gestion de l’exécution, puis sélectionnez Manuel, puis collez l’ARN de la version d’exécution que vous avez copié précédemment dans le champ ARN de la version d’exécution. Ensuite, choisissez Save (Enregistrer).

Mon canari est bloqué par AWS WAF

Pour autoriser le trafic Canary AWS WAF, créez une condition de correspondance de AWS WAF chaîne qui autorise une chaîne personnalisée que vous spécifiez. Pour plus d'informations, consultez la section Utilisation des conditions de correspondance de chaînes dans la AWS WAF documentation.

Nous vous recommandons fortement d’utiliser votre propre chaîne d’agent utilisateur personnalisée plutôt que les valeurs par défaut. Cela vous offre un meilleur contrôle sur le filtrage de AWS WAF et améliore la sécurité.

Pour définir une chaîne d’agent utilisateur personnalisée, procédez comme suit :

Pour les environnements d'exécution de Playwright, vous pouvez ajouter votre chaîne d'agent utilisateur personnalisée AWS WAF approuvée à l'aide du fichier de configuration Synthetics. Pour de plus amples informations, veuillez consulter CloudWatch Configurations Synthetics.

Pour les exécutions Puppeteer ou Selenium, vous pouvez ajouter votre chaîne d’agent utilisateur personnalisée à l’aide des fonctions de bibliothèque prises en charge. Pour les exécutions Puppeteer, consultez asynchrone addUserAgent (page, userAgentString) ;. Pour les exécutions Selenium, consultez add_user_agent(user_agent_str).

Attente de l'apparition d'un élément

Après avoir analysé vos journaux et captures d'écran, si vous constatez que votre script attend qu'un élément apparaisse à l'écran et qu'il expire, vérifiez la capture d'écran appropriée pour voir si l'élément apparaît sur la page. Vérifiez votre xpath pour vous assurer qu'il est correct.

Pour les problèmes liés à Puppeteer, consultez la page de Puppeteer ou

Le nœud n'est pas visible ou n'est pas un HTMLElement for page.click ()

Si un nœud n'est pas visible ou n'est pas un HTMLElement pour page.click(), vérifiez d'abord le xpath que vous utilisez pour cliquer sur l'élément. De plus, si votre élément se trouve en bas de l'écran, ajustez votre fenêtre d'affichage. CloudWatch Synthetics utilise par défaut une fenêtre d'affichage de 1920 x 1080. Vous pouvez définir une fenêtre d'affichage différente lorsque vous lancez le navigateur ou à l'aide de la fonction Puppeteer page.setViewport.

Impossible de télécharger des artefacts dans S3 (Exception : Unable to fetch S3 bucket location: Access Denied)

Si votre Canary échoue à cause d'une erreur Amazon S3, CloudWatch Synthetics n'a pas pu télécharger les captures d'écran, les journaux ou les rapports créés pour le Canary en raison de problèmes d'autorisation. Vérifiez les éléments suivants :

Vérifiez que le rôle IAM du script Canary possède l'autorisation

s3:ListAllMyBuckets, l'autorisations3:GetBucketLocationpour le compartiment Amazon S3 approprié, et l'autorisations3:PutObjectpour le compartiment dans lequel le script Canary stocke ses artefacts. Si le script Canary effectue une surveillance visuelle, le rôle a également besoin de l'autorisations3:GetObjectpour le compartiment. Ces mêmes autorisations sont également requises dans la politique de point de terminaison de passerelle Amazon VPC S3, si le script canary est déployé dans un VPC doté d’un point de terminaison d’un VPC.Si le Canary utilise une clé gérée par le AWS KMS client pour le chiffrement au lieu de la clé AWS gérée standard (par défaut), le rôle IAM du Canary n'est peut-être pas autorisé à chiffrer ou à déchiffrer à l'aide de cette clé. Pour de plus amples informations, veuillez consulter Chiffrement des artefacts de script Canary.

Votre politique de compartiment peut ne pas autoriser le mécanisme de chiffrement utilisé par le script Canary. Par exemple, si votre politique de compartiment exige d'utiliser un mécanisme de chiffrement spécifique ou une clé KMS, vous devez sélectionner le même mode de chiffrement pour votre script Canary.

Si le script Canary effectue une surveillance visuelle, consultez Mise à jour de l'emplacement et du chiffrement des artefacts en utilisant la surveillance visuelle pour en savoir plus.

Erreur : erreur de protocole (exécution). callFunctionOn) : Cible fermée.

Cette erreur apparaît s'il y a des demandes réseau après la fermeture de la page ou du navigateur. Vous avez peut-être oublié d'attendre une opération asynchrone. Après avoir exécuté votre script, CloudWatch Synthetics ferme le navigateur. L'exécution de toute opération asynchrone après la fermeture du navigateur peut provoquer target closed error.

Canary Failed. Error: No datapoint – Le script Canary affiche une erreur de dépassement de délai d'attente

Cela signifie que l'exécution de votre script Canary a dépassé le délai d'attente. L'exécution de Canary s'est arrêtée avant que CloudWatch Synthetics puisse publier des indicateurs de réussite ou mettre à jour CloudWatch des artefacts tels que des fichiers HAR, des journaux et des captures d'écran. Si votre délai d'attente est trop court, vous pouvez l'augmenter.

Par défaut, la valeur de délai d'attente d'un script Canary est égale à sa fréquence. Vous pouvez ajuster manuellement la valeur du délai d'attente pour qu'elle soit inférieure ou égale à la fréquence du script Canary. Si la fréquence de votre script Canary est faible, vous devez l'augmenter pour augmenter le délai d'attente. Vous pouvez ajuster à la fois la fréquence et le délai d'expiration dans Schedule lorsque vous créez ou mettez à jour un Canary à l'aide de la console CloudWatch Synthetics.

Vérifiez que la valeur du délai d'attente de votre script canary n'est pas inférieure à 15 secondes pour permettre les démarrages à froid Lambda et le temps nécessaire pour démarrer l'instrumentation canary.

Les artefacts Canary ne peuvent pas être consultés dans la console CloudWatch Synthetics lorsque cette erreur se produit. Vous pouvez utiliser CloudWatch Logs pour voir les logs du canari.

Pour utiliser CloudWatch les journaux pour voir les journaux d'un canari

Ouvrez la CloudWatch console à l'adresse https://console.aws.amazon.com/cloudwatch/

. Dans le panneau de navigation de gauche, choisissez Log groups (Groupes de journaux).

Recherchez le groupe de journaux en saisissant le nom du script Canary dans la zone de filtre. Les groupes de logs pour canaris portent le nom/aws/lambda/cwsyn-

canaryName-RandomId.

Tentative d'accès à un point de terminaison interne

Si vous souhaitez que votre Canary accède à un point de terminaison de votre réseau interne, nous vous recommandons de configurer CloudWatch Synthetics pour utiliser le VPC. Pour de plus amples informations, veuillez consulter Exécution d'un script Canary sur un VPC.

Problèmes de mise à niveau et de rétrogradation des versions d'exécution des scripts Canary

Si vous avez récemment mis à niveau le script Canary de la version d'exécution syn-1.0 vers une version ultérieure, il peut s'agir d'un problème CORS (partage des demandes cross-origin). Pour de plus amples informations, veuillez consulter Problème CORS (partage des demandes cross-origin).

Si vous avez récemment rétrogradé Canary vers une ancienne version d'exécution, assurez-vous que les fonctions Synthetics que vous utilisez sont disponibles dans CloudWatch l'ancienne version d'exécution vers laquelle vous avez rétrogradé. Par exemple, la fonction executeHttpStep est disponible pour l'exécution syn-nodejs-2.2 et version ultérieure. Pour vérifier la disponibilité des fonctions, consultez Écriture d'un script Canary.

Note

Lorsque vous prévoyez de mettre à niveau ou de rétrograder la version d’exécution d’un script Canary, nous vous recommandons de cloner d’abord le script Canary, puis de mettre à jour la version d’exécution dans le clone. Une fois que vous avez vérifié que le clone fonctionne avec la nouvelle version d'exécution, vous pouvez mettre à jour la version d'exécution de votre script Canary d'origine et supprimer le clone.

Problème CORS (partage des demandes cross-origin)

Dans un script Canary d'interface utilisateur, si certaines demandes réseau échouent avec une erreur 403 ou net::ERR_FAILED, vérifiez si le suivi actif est activé pour le script Canary et si ce dernier utilise également la fonction Puppeteer page.setExtraHTTPHeaders pour ajouter des en-têtes. Si c'est le cas, les demandes réseau peuvent échouer en raison de restrictions CORS (partage des demandes cross-origin). Vous pouvez confirmer si c'est le cas en désactivant le suivi actif ou en supprimant les en-têtes HTTP supplémentaires.

Pourquoi cela se produit-il ?

Lorsque le suivi actif est utilisé, un en-tête supplémentaire est ajouté à toutes les demandes sortantes pour suivre l'appel. La modification des en-têtes de requête en ajoutant un en-tête de trace ou en ajoutant des en-têtes supplémentaires à l'aide de Puppeteer page.setExtraHTTPHeaders entraîne une vérification CORS des XMLHttp requêtes Request (XHR).

Si vous ne souhaitez pas désactiver le suivi actif ou supprimer les en-têtes supplémentaires, vous pouvez mettre à jour votre application web pour autoriser l'accès cross-origin ou désactiver la sécurité web à l'aide de l'indicateur disable-web-security lorsque vous lancez le navigateur Chrome dans votre script.

Vous pouvez remplacer les paramètres de lancement utilisés par CloudWatch Synthetics et transmettre des paramètres d'indicateur disable-web-security supplémentaires à l'aide de la fonction de lancement de Synthetics. CloudWatch Pour de plus amples informations, veuillez consulter Fonctions de bibliothèque disponibles pour les scripts Canary Node.js utilisant Puppeteer.

Note

Vous pouvez remplacer les paramètres de lancement utilisés par CloudWatch Synthetics lorsque vous utilisez la version d'exécution ou une version ultérieure. syn-nodejs-2.1

Problèmes de conditions de concurrence des scripts Canary

Pour une expérience optimale lors de l'utilisation de CloudWatch Synthetics, assurez-vous que le code écrit pour les canaris est idempotent. Sinon, dans de rares cas, les exécutions du script Canary peuvent rencontrer des problèmes de conditions de concurrence, notamment lorsqu’elles interagissent avec une même ressource à travers plusieurs exécutions.

Dépannage d'un script Canary sur un VPC

Si vous rencontrez des problèmes après la création ou la mise à jour d'un script Canary sur un VPC, l'une des sections suivantes pourrait vous aider à résoudre le problème.

Nouveau script Canary en état d'erreur ou échec de mise à jour du script Canary

Si vous créez un script Canary à exécuter sur un VPC et qu'il obtient immédiatement un état d'erreur, ou si vous ne pouvez pas mettre à jour un script Canary à exécuter sur un VPC, le rôle du script Canary peut ne pas avoir les autorisations appropriées. Pour s'exécuter sur un VPC, un script Canary doit disposer des autorisations ec2:CreateNetworkInterface, ec2:DescribeNetworkInterfaces et ec2:DeleteNetworkInterface. Ces autorisations sont toutes contenues dans la politique AWSLambdaVPCAccessExecutionRole gérée. Pour de plus amples informations, veuillez consulter Rôle d'exécution et autorisations utilisateur.

Si ce problème s'est produit lorsque vous avez créé un script Canary, vous devez supprimer le script Canary et en créer un nouveau. Si vous utilisez la CloudWatch console pour créer le nouveau canary, sous Autorisations d'accès, sélectionnez Créer un nouveau rôle. Un nouveau rôle est créé qui inclut toutes les autorisations requises pour exécuter le script Canary.

Si ce problème se produit lorsque vous mettez à jour un script Canary, vous pouvez à nouveau mettre à jour le script Canary et fournir un nouveau rôle qui dispose des autorisations requises.

Erreur de type « No test result returned » (aucun résultat de test retourné)

Si un script Canary affiche une erreur de type « aucun résultat de test retourné », l'un des problèmes suivants peut en être la cause :

Si votre VPC n'a pas accès à Internet, vous devez utiliser des points de terminaison VPC pour autoriser Canary à accéder à Amazon S3 et à Amazon S3. CloudWatch Vous devez activer les options Résolution DNS et Nom d'hôte DNS dans le VPC pour que ces adresses de point de terminaison soient résolues correctement. Pour plus d'informations, consultez les sections Utilisation du DNS avec votre VPC et Utilisation et CloudWatch synthèse des points de terminaison VPC d' CloudWatch interface.

Les scripts Canary doivent s'exécuter dans des sous-réseaux privés au sein d'un VPC. Pour vérifier cela, ouvrez la page Sous-réseaux dans la console VPC. Vérifiez les sous-réseaux que vous avez sélectionnés lors de la configuration du script Canary. S'ils ont un chemin d'accès à une passerelle Internet (igw-), ce ne sont pas des sous-réseaux privés.

Pour mieux résoudre ces problèmes, veuillez consulter les journaux pour le script Canary.

Pour consulter les événements de journalisation à partir d'un script Canary

Ouvrez la CloudWatch console à l'adresse https://console.aws.amazon.com/cloudwatch/

. -

Dans le panneau de navigation, choisissez Groupes de journaux.

Choisissez le nom du groupe de journaux du script Canary. Le nom du groupe de journaux commence par

/aws/lambda/cwsyn-.canary-name

Résolution des problèmes liés à une relance automatique de Canary

Pour comprendre la cause de l’échec d’un script Canary ou examiner certaines tentatives ayant échoué, suivez les étapes de résolution ci-dessous.

Ouvrez la CloudWatch console à l'adresse https://console.aws.amazon.com/cloudwatch/

. Dans le volet de navigation, sélectionnez Vigie applicative, Scripts Canary Synthetics.

Sélectionnez Canary.

Sous l’onglet Disponibilité, vous pouvez examiner les détails de l’exécution de l’une des manières suivantes :

Sélection d’un point spécifique sur le graphique Exécutions du script canary

Sous Problèmes, sélectionnez un enregistrement. Remarque : les relances automatiques sont identifiées par des balises et partagent le même horodatage que leurs exécutions planifiées

Vous pouvez consulter des informations supplémentaires sous Étapes, Capture d’écran, Journaux, Fichier HAR ou Traces (si le suivi actif est activé).

Sous Artefacts du script canary et emplacement Amazon S3, vous pouvez accéder aux artefacts et naviguer vers les dossiers ou compartiments Amazon S3 à l’aide des liens fournis.

Le graphique Exécutions du script canary utilise des points de couleur différente pour indiquer différents états :

Points bleus : indiquent des exécutions planifiées réussies, avec une valeur constante de 100 %

Points rouges : indiquent l’échec de toutes les exécutions planifiées et de leurs relances automatiques, marquées à 0 %

Points orange : indiquent soit 0 %, soit 100 %. 0 % indique une relance en cours après l’échec des relances précédentes et 100 % indique qu’une exécution a réussi après une ou plusieurs relances automatiques.