Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Protección de datos en Amazon WorkMail

El AWS modelo

Con fines de protección de datos, le recomendamos que proteja Cuenta de AWS las credenciales y configure los usuarios individuales con AWS IAM Identity Center o AWS Identity and Access Management (IAM). De esta manera, solo se otorgan a cada usuario los permisos necesarios para cumplir sus obligaciones laborales. También recomendamos proteger sus datos de la siguiente manera:

-

Utiliza la autenticación multifactor (MFA) en cada cuenta.

-

Se utiliza SSL/TLS para comunicarse con AWS los recursos. Exigimos TLS 1.2 y recomendamos TLS 1.3.

-

Configure la API y el registro de actividad de los usuarios con AWS CloudTrail. Para obtener información sobre el uso de CloudTrail senderos para capturar AWS actividades, consulte Cómo trabajar con CloudTrail senderos en la Guía del AWS CloudTrail usuario.

-

Utilice soluciones de AWS cifrado, junto con todos los controles de seguridad predeterminados Servicios de AWS.

-

Utiliza servicios de seguridad administrados avanzados, como Amazon Macie, que lo ayuden a detectar y proteger la información confidencial almacenada en Amazon S3.

-

Si necesita módulos criptográficos validados por FIPS 140-3 para acceder a AWS través de una interfaz de línea de comandos o una API, utilice un punto final FIPS. Para obtener más información sobre los puntos de conexión de FIPS disponibles, consulte Estándar de procesamiento de la información federal (FIPS) 140-3

.

Se recomienda encarecidamente no introducir nunca información confidencial o sensible, como por ejemplo, direcciones de correo electrónico de clientes, en etiquetas o campos de formato libre, tales como el campo Nombre. Esto incluye cuando trabajas con Amazon WorkMail u otra Servicios de AWS empresa mediante la consola, la API o AWS SDKs. AWS CLI Cualquier dato que introduzca en etiquetas o campos de formato libre utilizados para los nombres se pueden emplear para los registros de facturación o diagnóstico. Si proporciona una URL a un servidor externo, recomendamos encarecidamente que no incluya información de credenciales en la URL a fin de validar la solicitud para ese servidor.

Cómo WorkMail usa Amazon AWS KMS

Amazon cifra de WorkMail forma transparente todos los mensajes de los buzones de todas WorkMail las organizaciones de Amazon antes de que los mensajes se escriban en el disco y los descifra de forma transparente cuando los usuarios acceden a ellos. No puede deshabilitar el cifrado. Para proteger las claves de cifrado que protegen los mensajes, Amazon WorkMail está integrado con AWS Key Management Service (AWS KMS).

Amazon WorkMail también ofrece una opción para permitir a los usuarios enviar correos electrónicos firmados o cifrados. Esta característica de cifrado no utiliza AWS KMS. Para obtener más información, consulte Habilitación del correo electrónico firmado o cifrado.

Temas

WorkMail Cifrado de Amazon

En Amazon WorkMail, cada organización puede contener varios buzones, uno para cada usuario de la organización. Todos los mensajes, incluido los elementos de correo electrónico y de calendario, se almacenan en el buzón de correo del usuario.

Para proteger el contenido de los buzones de sus WorkMail organizaciones de Amazon, Amazon WorkMail cifra todos los mensajes de los buzones antes de escribirlos en el disco. Ninguno de los datos proporcionados por el cliente se almacena en texto no cifrado.

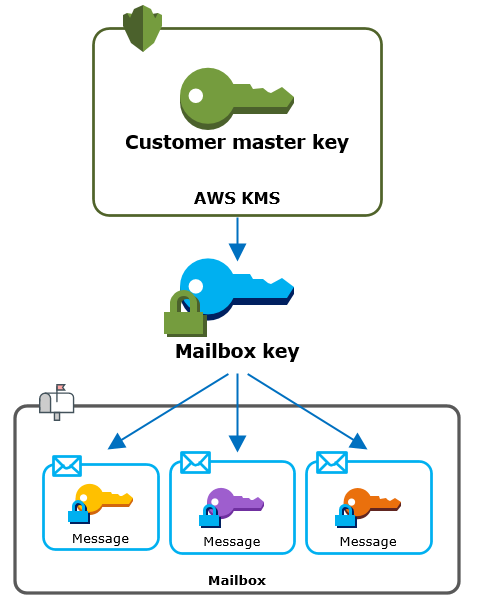

Cada mensaje se cifra con una clave de cifrado de datos única. La clave del mensaje se protege con una clave del buzón de correo, que es una clave de cifrado única que se utiliza únicamente para ese buzón de correo. La clave del buzón se cifra con una clave maestra AWS KMS del cliente (CMK) para la organización, que nunca se queda sin cifrar. AWS KMS En el siguiente diagrama se muestra la relación de los mensajes cifrados, claves de mensaje cifradas, clave de buzón de correo cifrada y la CMK de la organización en AWS KMS.

Establecimiento de una CMK para la organización

Al crear una WorkMail organización de Amazon, tienes la opción de seleccionar una clave maestra de AWS KMS cliente (CMK) para la organización. Esta CMK protege todas las claves de buzón de correo de esa organización.

Puedes seleccionar la CMK AWS gestionada por defecto para Amazon WorkMail o puedes seleccionar una CMK gestionada por un cliente existente que te pertenezca y gestione. Para obtener más información, consulta las claves maestras del cliente (CMKs) en la Guía AWS Key Management Service para desarrolladores. Puede seleccionar la misma CMK o una CMK diferente para cada una de sus organizaciones, pero no puede cambiar la CMK una vez que la haya seleccionado.

importante

Amazon solo WorkMail admite sistemas simétricos CMKs. No puede utilizar una CMK asimétrica. Para obtener ayuda para determinar si una CMK es simétrica o asimétrica, consulte Identificación de simétricas y CMKs asimétricas en la Guía para desarrolladores.AWS Key Management Service

Para encontrar la CMK de su organización, utilice la entrada de AWS CloudTrail registro que registra las llamadas a. AWS KMS

Clave de cifrado única para cada buzón de correo

Al crear un buzón, Amazon WorkMail genera una clave de cifrado simétrica AES (Advanced Encryption Standard

Para proteger la clave del buzón, Amazon WorkMail pide AWS KMS que se cifre la clave del buzón en la CMK de la organización. A continuación, almacena la clave del buzón de correo cifrada en los metadatos del buzón.

nota

Amazon WorkMail utiliza una clave de cifrado de buzones simétrica para proteger las claves de los mensajes. Anteriormente, Amazon WorkMail protegía cada buzón con un key pair asimétrico. Utilizaba la clave pública para cifrar cada clave del mensaje y la clave privada para descifrarla. La clave privada del buzón de correo se protegía con la CMK de la organización. Los buzones de correo más antiguos podrían utilizar un par de claves de buzón de correo asimétricas. Este cambio no afecta a la seguridad de la bandeja de entrada ni de sus mensajes.

Cifrado de cada mensaje

Cuando un usuario añade un mensaje a un buzón de correo, Amazon WorkMail genera una clave de cifrado simétrica AES única de 256 bits para el mensaje que se encuentra fuera de. AWS KMS Utiliza esta clave de mensaje para cifrar el mensaje. Amazon WorkMail cifra la clave del mensaje debajo de la clave del buzón y guarda la clave del mensaje cifrado junto con el mensaje. A continuación, cifra la clave de buzón de correo con la CMK de la organización.

Creación de un nuevo buzón de correo

Cuando Amazon WorkMail crea un buzón de correo, utiliza el siguiente proceso para prepararlo para contener los mensajes cifrados.

-

Amazon WorkMail genera una clave de cifrado simétrica AES única de 256 bits para el buzón fuera de AWS KMS.

-

Amazon WorkMail llama a la operación AWS KMS Encrypt. Transmite la clave del buzón y el identificador de la clave maestra del cliente (CMK) de la organización. AWS KMS devuelve un texto cifrado de la clave del buzón cifrada en la CMK.

-

Amazon WorkMail almacena la clave del buzón cifrada con los metadatos del buzón.

Cifrar un mensaje del buzón de correo

Para cifrar un mensaje, Amazon WorkMail utiliza el siguiente proceso.

-

Amazon WorkMail genera una clave simétrica AES única de 256 bits para el mensaje. Utiliza la clave del mensaje de texto sin formato y el algoritmo del Estándar de Encriptación Avanzada (AES) para cifrar el mensaje desde fuera de. AWS KMS

-

Para proteger la clave del mensaje que se encuentra debajo de la clave del buzón, Amazon WorkMail necesita descifrar la clave del buzón, que siempre se almacena cifrada.

Amazon WorkMail llama a la operación de AWS KMS descifrado y pasa la clave del buzón cifrada. AWS KMS usa la CMK para que la organización descifre la clave del buzón y devuelve la clave de buzón de texto sin formato a Amazon. WorkMail

-

Amazon WorkMail utiliza la clave de buzón de texto sin formato y el algoritmo del Estándar de cifrado avanzado (AES) para cifrar la clave del mensaje fuera de. AWS KMS

-

Amazon WorkMail almacena la clave del mensaje cifrado en los metadatos del mensaje cifrado para que esté disponible para descifrarlo.

Descifrar un mensaje del buzón de correo

Para descifrar un mensaje, Amazon WorkMail utiliza el siguiente proceso.

-

Amazon WorkMail llama a la operación de AWS KMS descifrado y pasa la clave del buzón cifrada. AWS KMS usa la CMK para que la organización descifre la clave del buzón y devuelve la clave de buzón de texto sin formato a Amazon. WorkMail

-

Amazon WorkMail utiliza la clave del buzón de correo de texto sin formato y el algoritmo del Estándar de cifrado avanzado (AES) para descifrar la clave del mensaje cifrado fuera de. AWS KMS

-

Amazon WorkMail utiliza la clave del mensaje de texto sin formato para descifrar el mensaje cifrado.

Almacenamiento en caché de las claves del buzón de correo

Para mejorar el rendimiento y minimizar las llamadas a AWS KMS, Amazon almacena en WorkMail caché cada clave de buzón de texto simple de cada cliente de forma local durante un máximo de un minuto. Al final del período de almacenamiento en caché, la clave del buzón de correo se elimina. Si se requiere la clave del buzón de ese cliente durante el período de almacenamiento en caché, Amazon WorkMail puede obtenerla de la memoria caché en lugar de llamar AWS KMS. La clave del buzón de correo está protegida en la memoria caché y nunca se escribe en disco en texto sin formato.

Autorizar el uso de la CMK

Cuando Amazon WorkMail utiliza una clave maestra del cliente (CMK) en las operaciones criptográficas, actúa en nombre del administrador del buzón.

Para utilizar la clave maestra del AWS KMS cliente (CMK) como secreto en su nombre, el administrador debe tener los siguientes permisos. Puede especificar estos permisos necesarios en una política de IAM o política de claves.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Para permitir que la CMK se use solo para las solicitudes que se originan en Amazon WorkMail, puedes usar la clave de ViaService condición kms: con el workmail. valor.<region>.amazonaws.com

También puede utilizar las claves o los valores en el contexto de cifrado como condición para utilizar la CMK para operaciones criptográficas. Por ejemplo, puede utilizar un operador de condición de cadena en un IAM o en un documento de política de claves, o bien utilizar una restricción de concesión en una concesión.

Política de claves para la CMK administrada de AWS

La política clave de la CMK AWS gestionada para Amazon WorkMail otorga a los usuarios permiso para utilizar la CMK para operaciones específicas solo cuando Amazon WorkMail realiza la solicitud en nombre del usuario. La política de claves no permite a ningún usuario utilizar la CMK directamente.

Esta política de claves, como las políticas de todas las claves administradas por AWS, la establece el servicio. No puede cambiar la política de claves, pero puede verla en cualquier momento. Para obtener más información, consulte Visualización de una política de claves en la Guía para desarrolladores de AWS Key Management Service .

Las declaraciones de política de la política de claves tienen el siguiente efecto:

-

Permita que los usuarios de la cuenta y la región utilicen la CMK para operaciones criptográficas y para crear subvenciones, pero solo cuando la solicitud provenga de Amazon WorkMail en su nombre. La clave de condición

kms:ViaServiceaplica esta restricción. -

Permite a la AWS cuenta crear políticas de IAM que permitan a los usuarios ver las propiedades de la CMK y revocar las subvenciones.

La siguiente es una política clave para un ejemplo de CMK AWS gestionado para Amazon WorkMail.

Uso de subvenciones para autorizar a Amazon WorkMail

Además de las políticas clave, Amazon WorkMail utiliza las subvenciones para añadir permisos a la CMK para cada organización. Para ver las concesiones en la CMK de su cuenta, utilice la ListGrantsoperación.

Amazon WorkMail utiliza las concesiones para añadir los siguientes permisos a la CMK de la organización.

-

Añade el

kms:Encryptpermiso para permitir WorkMail a Amazon cifrar la clave del buzón. -

Añada el

kms:Decryptpermiso para permitir que Amazon WorkMail utilice la CMK para descifrar la clave del buzón. Amazon WorkMail requiere este permiso en una concesión porque la solicitud de lectura de los mensajes del buzón utiliza el contexto de seguridad del usuario que lee el mensaje. La solicitud no utiliza las credenciales de la AWS cuenta. Amazon WorkMail crea esta subvención cuando seleccionas una CMK para la organización.

Para crear las subvenciones, Amazon WorkMail llama CreateGranten nombre del usuario que creó la organización. El permiso para crear la concesión proviene de la política de claves. Esta política permite a los usuarios de cuentas CreateGrant recurrir a la CMK de la organización cuando Amazon WorkMail realiza la solicitud en nombre de un usuario autorizado.

La política de claves también permite al administrador de la cuenta revocar la concesión de la clave AWS gestionada. Sin embargo, si revocas la concesión, Amazon no WorkMail podrá descifrar los datos cifrados de tus buzones.

Contexto WorkMail de cifrado de Amazon

Un contexto de cifrado es un conjunto de pares de clave-valor que contienen datos no secretos arbitrarios. Cuando incluye un contexto de cifrado en una solicitud de cifrado de datos, vincula AWS KMS criptográficamente el contexto de cifrado a los datos cifrados. Para descifrar los datos, es necesario pasar el mismo contexto de cifrado. Para obtener más información, consulte Contexto de cifrado en la Guía para desarrolladores de AWS Key Management Service .

Amazon WorkMail utiliza el mismo formato de contexto de cifrado en todas las operaciones AWS KMS criptográficas. Puede utilizar el contexto de cifrado para identificar una operación criptográfica en los registros y registros de auditoría, como AWS CloudTrail y como una condición para la autorización en las políticas y concesiones.

En sus solicitudes de cifrado y descifrado, AWS KMS Amazon WorkMail utiliza un contexto de cifrado en el que la clave está aws:workmail:arn y el valor es el nombre de recurso de Amazon (ARN) de la organización.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Por ejemplo, el siguiente contexto de cifrado incluye un ARN de organización de ejemplo en la región de Europa (Irlanda) (eu-west-1).

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Supervisión de la WorkMail interacción de Amazon con AWS KMS

Puedes usar AWS CloudTrail Amazon CloudWatch Logs para realizar un seguimiento de las solicitudes que Amazon WorkMail envía AWS KMS en tu nombre.

Encrypt

Al crear un buzón, Amazon WorkMail genera una clave de buzón y llama AWS KMS para cifrarla. Amazon WorkMail envía una solicitud de cifrado a AWS KMS con la clave del buzón de correo en texto simple y un identificador para la CMK de la organización de Amazon. WorkMail

El evento que registra la operación Encrypt es similar al siguiente evento de ejemplo. El usuario es el WorkMail servicio de Amazon. Los parámetros incluyen el ID de CMK (keyId) y el contexto de cifrado de la WorkMail organización de Amazon. Amazon WorkMail también pasa la clave del buzón, pero no queda registrada en el CloudTrail registro.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

Cuando añades, ves o eliminas un mensaje del buzón, Amazon WorkMail te pide AWS KMS que descifre la clave del buzón. Amazon WorkMail envía una solicitud de descifrado a AWS KMS con la clave del buzón cifrada y un identificador para la CMK de la organización de Amazon WorkMail.

El evento que registra la operación Decrypt es similar al siguiente evento de ejemplo. El usuario es el WorkMail servicio de Amazon. Los parámetros incluyen la clave del buzón de correo cifrada (como un blob de texto cifrado), que no se registra en el registro, y el contexto de cifrado de la organización de Amazon. WorkMail AWS KMS obtiene el identificador de la CMK a partir del texto cifrado.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }