Esta guía documenta la nueva consola de administración de AWS Wickr, lanzada el 13 de marzo de 2025. Para obtener documentación sobre la versión clásica de la consola de administración de AWS Wickr, consulte la Guía de administración clásica.

Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de AWS Wickr con el inicio de sesión único de Microsoft Entra (Azure AD)

AWS Wickr se puede configurar para usar Microsoft Entra (Azure AD) como proveedor de identidades. Para ello, complete los siguientes procedimientos tanto en Microsoft Entra como en la consola de administración de AWS Wickr.

aviso

Cuando se habilita el SSO en una red, se cierra la sesión de los usuarios activos en Wickr y se les obliga a volver a autenticarse con el proveedor de SSO.

Complete el siguiente procedimiento para registrar AWS Wickr como aplicación en Microsoft Entra.

nota

Consulte la documentación de Microsoft Entra para obtener capturas de pantalla detalladas y solucionar problemas. Para obtener más información, consulte Registrar una aplicación en la plataforma de identidad de Microsoft

-

En el panel de navegación, elija Aplicaciones y, a continuación, Registros de aplicaciones.

-

En la página de registros de aplicaciones, elija Registrar una aplicación y, a continuación, introduzca el nombre de la aplicación.

-

Seleccione solo las cuentas de este directorio organizativo (solo en el directorio predeterminado: arrendatario único).

-

En URI de redireccionamiento, selecciona Web y, a continuación, introduce el URI de redireccionamiento disponible en los ajustes de configuración del SSO en la consola de administración de AWS Wickr

-

Elija Register.

-

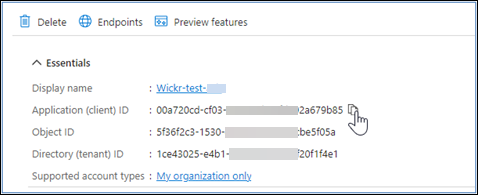

Tras el registro, se copy/save generó el ID de la aplicación (cliente).

-

Seleccione la pestaña Endpoints para tomar nota de lo siguiente:

-

Punto final de autorización de Oauth 2.0 (v2): Por ejemplo:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Edita este valor para eliminar los caracteres «oauth2/» y «autorizar». Por ejemplo, la URL fija tendrá este aspecto:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Se hará referencia a esto como el emisor del SSO.

-

Complete el siguiente procedimiento para configurar la autenticación en Microsoft Entra.

-

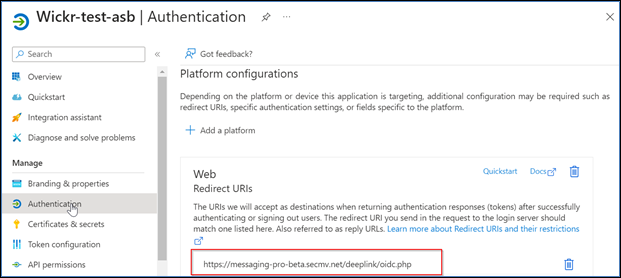

En el panel de navegación, elija Autenticación.

-

En la página de autenticación, asegúrese de que el URI de redireccionamiento web sea el mismo que el introducido anteriormente (en Registrar AWS Wickr como aplicación).

-

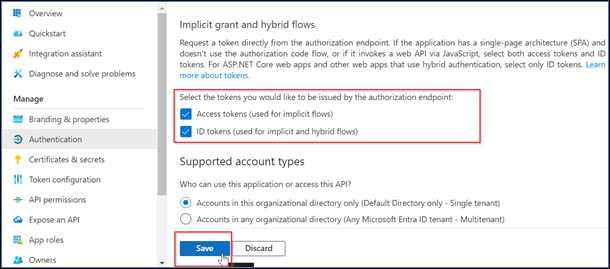

Seleccione los identificadores de acceso que se utilizan para los flujos implícitos y los identificadores de identificación que se utilizan para los flujos implícitos e híbridos.

-

Seleccione Save.

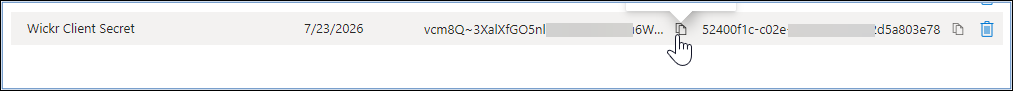

Complete el siguiente procedimiento para configurar los certificados y secretos en Microsoft Entra.

-

En el panel de navegación, elija Certificados y secretos.

-

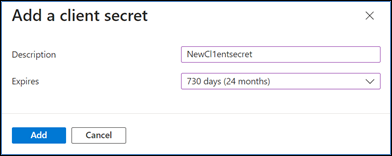

En la página Certificados y secretos, seleccione la pestaña Secretos del cliente.

-

En la pestaña Secretos del cliente, selecciona Nuevo secreto de cliente.

-

Introduce una descripción y selecciona un período de caducidad para el secreto.

-

Elija Agregar.

-

Una vez creado el certificado, copie el valor secreto del cliente.

nota

Se necesitará el valor secreto del cliente (no el identificador secreto) para el código de la aplicación cliente. Es posible que no pueda ver ni copiar el valor secreto después de salir de esta página. Si no lo copias ahora, tendrás que volver a crear un nuevo secreto de cliente.

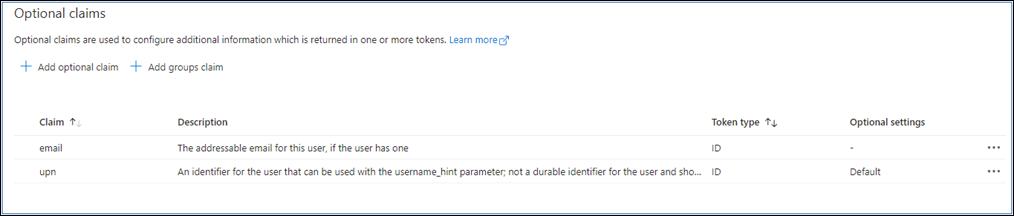

Complete el siguiente procedimiento para configurar el token en Microsoft Entra.

-

En el panel de navegación, elija la configuración del token.

-

En la página de configuración del token, selecciona Añadir reclamación opcional.

-

En Reclamaciones opcionales, selecciona el tipo de token como ID.

-

Después de seleccionar el ID, en Reclamar, selecciona correo electrónico y nombre de usuario.

-

Elija Agregar.

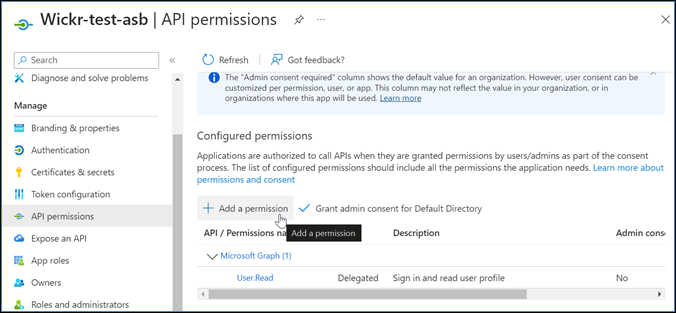

Complete el siguiente procedimiento para configurar los permisos de la API en Microsoft Entra.

-

En el panel de navegación, elija Permisos de API.

-

En la página de permisos de la API, selecciona Añadir un permiso.

-

Seleccione Microsoft Graph y, a continuación, seleccione Permisos delegados.

-

Selecciona la casilla de verificación de email, offline_access, openid o profile.

-

Elija Añadir permisos.

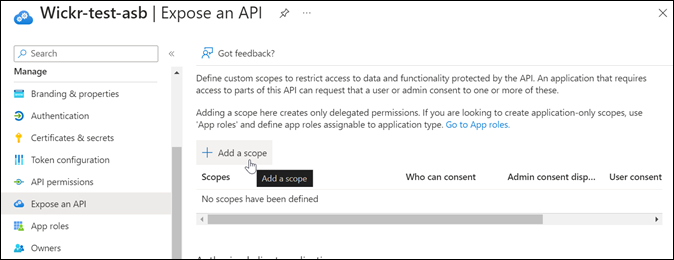

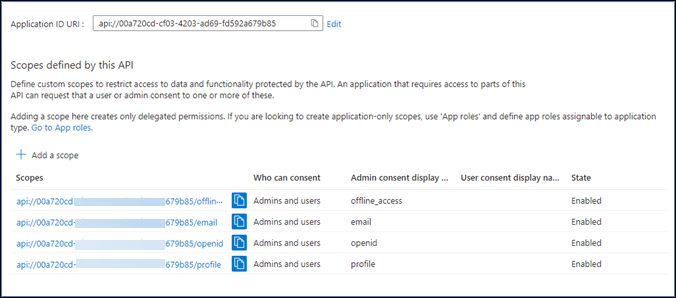

Complete el siguiente procedimiento para mostrar una API para cada uno de los 4 ámbitos de Microsoft Entra.

-

En el panel de navegación, selecciona Exponer una API.

-

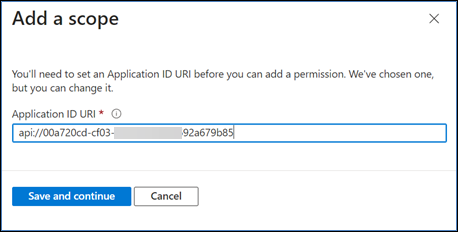

En la página Exponer una API, selecciona Añadir un ámbito.

El URI del ID de la aplicación debe rellenarse automáticamente y el ID que sigue al URI debe coincidir con el ID de la aplicación (creado en Register AWS Wickr como aplicación).

-

Elija Guardar y continuar.

-

Seleccione la etiqueta Administradores y usuarios y, a continuación, introduzca el nombre del ámbito como offline_access.

-

Selecciona Estado y, a continuación, selecciona Activar.

-

Selecciona Añadir ámbito.

-

Repita los pasos 1 a 6 de esta sección para añadir los siguientes ámbitos: correo electrónico, openid y perfil.

-

En Aplicaciones cliente autorizadas, elija Agregar una aplicación cliente.

-

Seleccione los cuatro ámbitos creados en el paso anterior.

-

Introduzca o verifique el ID de la aplicación (cliente).

-

Elija Agregar aplicación.

Complete el siguiente procedimiento de configuración en la consola de AWS Wickr.

-

Abra el formulario Consola de administración de AWS Wickr en. https://console.aws.amazon.com/wickr/

-

En la página Redes, selecciona el nombre de la red para navegar hasta esa red.

-

En el panel de navegación, selecciona Administración de usuarios y, a continuación, selecciona Configurar el SSO.

-

Escriba la información siguiente:

-

Emisor: este es el punto final que se modificó anteriormente (por ejemplo).

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

ID de cliente: es el ID de la aplicación (cliente) del panel de información general.

-

Secreto de cliente (opcional): es el secreto de cliente del panel Certificados y secretos.

-

Ámbitos: son los nombres de los ámbitos que aparecen en el panel Exponer una API. Introduzca el correo electrónico, el perfil, offline_access y openid.

-

Ámbito de nombre de usuario personalizado (opcional): introduce upn.

-

ID de la empresa: puede ser un valor de texto único que incluya caracteres alfanuméricos y de subrayado. Esta frase es la que introducirán los usuarios cuando se registren en dispositivos nuevos.

Los demás campos son opcionales.

-

-

Elija Siguiente.

-

Compruebe los detalles en la página Revisar y guardar y, a continuación, seleccione Guardar cambios.

La configuración del SSO está completa. Para comprobarlo, ahora puede añadir un usuario a la aplicación en Microsoft Entra e iniciar sesión con el usuario mediante el inicio de sesión único y el identificador de empresa.

Para obtener más información sobre cómo invitar e incorporar usuarios, consulte Crear e invitar usuarios.

A continuación, se muestran los problemas más comunes que pueden surgir y sugerencias para resolverlos.

-

La prueba de conexión SSO falla o no responde:

-

Asegúrese de que el emisor del SSO esté configurado según lo esperado.

-

Asegúrese de que los campos obligatorios del SSO configurado estén configurados según lo esperado.

-

-

La prueba de conexión se ha realizado correctamente, pero el usuario no puede iniciar sesión:

-

Asegúrese de que el usuario esté agregado a la aplicación Wickr que registró en Microsoft Entra.

-

Asegúrese de que el usuario utiliza el identificador de empresa correcto, incluido el prefijo. Por ejemplo, UE1 DemoNetwork w_DRQTVA.

-

Es posible que el secreto de cliente no esté configurado correctamente en la configuración de AWS Wickr SSO. Vuelva a configurarlo creando otro secreto de cliente en Microsoft Entra y establezca el nuevo secreto de cliente en la configuración de SSO de Wickr.

-