Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Administración de identidades

En esta sección, se explica cómo los usuarios del personal de un directorio corporativo se federan en SageMaker AI Studio Cuentas de AWS y acceden a él. En primer lugar, describiremos brevemente cómo se asignan los usuarios, los grupos y los roles, y cómo funciona la federación de usuarios.

Usuarios, grupos y rol

En AWS, los permisos de los recursos se administran mediante usuarios, grupos y roles. Los clientes pueden administrar sus usuarios y grupos a través de un directorio corporativoIAM, como Active Directory (AD), habilitado a través de un IdP externo, como Okta, que les permite autenticar a los usuarios en varias aplicaciones que se ejecutan en la nube y en las instalaciones.

Como se explica en la sección Gestión de la identidad del pilar de AWS seguridad, se recomienda gestionar las identidades de los usuarios en un IdP central, ya que esto ayuda a integrarse fácilmente con los procesos de recursos humanos internos y ayuda a gestionar el acceso a los usuarios de su fuerza laboral.

IdPs como Okta, permiten a los usuarios finales autenticarse en uno o varios roles Cuentas de AWS y acceder a funciones específicas utilizando SSO el lenguaje de marcado de afirmaciones de seguridad (). SAML Los administradores del IdP tienen la capacidad de descargar funciones desde el Cuentas de AWS IdP y asignarlas a los usuarios. Al iniciar sesión en AWS, a los usuarios finales se les presenta una AWS pantalla en la que se muestra una lista de los AWS roles que se les han asignado en uno o varios de ellos. Cuentas de AWS Pueden seleccionar el rol que deseen asumir para el inicio de sesión, que define sus permisos durante dicha sesión autenticada.

Debe existir un grupo en el IdP para cada combinación específica de cuentas y roles a la que desee proporcionar acceso. Puede pensar en estos grupos como grupos específicos de rol de AWS . A cualquier usuario que sea miembro de estos grupos específicos de rol se le concede un único derecho: el acceso a un rol específico en una Cuenta de AWS específica. Sin embargo, este proceso de concesión de un único derecho no se escala para administrar el acceso de los usuarios mediante la asignación de cada usuario a grupos de roles de AWS específicos. Para simplificar la administración, le recomendamos que también cree varios grupos para todos los distintos conjuntos de usuarios de su organización que requieren diferentes conjuntos de AWS derechos.

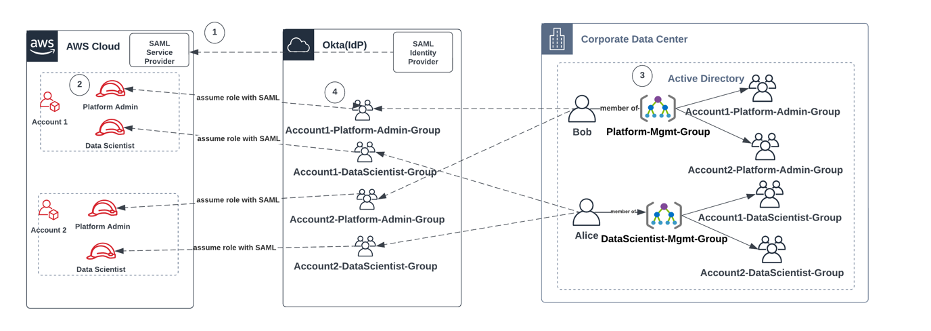

Para ilustrar la configuración del IdP central, considere una empresa con una configuración de AD donde los usuarios y los grupos estén sincronizados con el directorio del IdP. En AWS, estos grupos de AD están asignados a roles. IAM A continuación, se muestran los principales pasos del flujo de trabajo:

Flujo de trabajo para la incorporación de usuarios, grupos y roles de AD IAM

-

En AWS, configure la SAML integración de cada uno de ustedes Cuentas de AWS con su IdP.

-

En AWS, configura los roles en cada uno Cuenta de AWS y sincronízalos con el IdP.

-

En el sistema AD corporativo:

-

Crea un grupo de AD para cada rol de cuenta y sincronízalo con el IdP (por ejemplo,

Account1-Platform-Admin-Group(también conocido como grupo de AWS roles)). -

Crea un grupo de administración en cada nivel de persona (por ejemplo

Platform-Mgmt-Group) y asigna grupos de AWS roles como miembros. -

Asigne usuarios a ese grupo de administración para permitir el acceso a Cuenta de AWS los roles.

-

-

En IdP, asigne grupos de AWS roles (como

Account1-Platform-Admin-Group) a Cuenta de AWS roles (como Administrador de plataforma en Account1). -

Cuando la científica de datos Alice inicia sesión en Idp, se le presenta una interfaz de usuario de AWS Federation App con dos opciones entre las que elegir: «Cuenta 1 científica de datos» y «Cuenta 2 científica de datos».

-

Alice elige la opción «Científico de datos de la cuenta 1» y se conecta a su aplicación autorizada en la cuenta 1 (AI Console). AWS SageMaker

Para obtener instrucciones detalladas sobre cómo configurar la federación de SAML cuentas, consulta Cómo configurar SAML 2.0 para

Federación de usuarios

La autenticación de SageMaker AI Studio se puede realizar mediante IAM IAM iDC. Si los usuarios se gestionan de forma IAM completa, pueden elegir el IAM modo. Si la empresa utiliza un IdP externo, puede federarse a través IAM de un IdC. IAM Ten en cuenta que el modo de autenticación no se puede actualizar para un dominio de SageMaker AI Studio existente, por lo que es fundamental tomar la decisión antes de crear un dominio de SageMaker AI Studio de producción.

Si SageMaker AI Studio está configurado en IAM modo, los usuarios de SageMaker AI Studio acceden a la aplicación a través de un dispositivo prefirmado URL que inicia sesión automáticamente en la aplicación de SageMaker AI Studio cuando se accede a ella a través de un navegador.

Usuarios de IAM

Para IAM los usuarios, el administrador crea perfiles de usuario de SageMaker AI Studio para cada usuario y asocia el perfil de usuario a un IAM rol que permite realizar las acciones necesarias que el usuario debe realizar desde Studio. Para impedir que un AWS usuario acceda únicamente a su perfil de usuario de SageMaker AI Studio, el administrador debe etiquetar el perfil de usuario de SageMaker AI Studio y adjuntar una IAM política al usuario que le permita acceder solo si el valor de la etiqueta es el mismo que el nombre de AWS usuario. La declaración de política es similar a la siguiente:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

AWS IAMo federación de cuentas

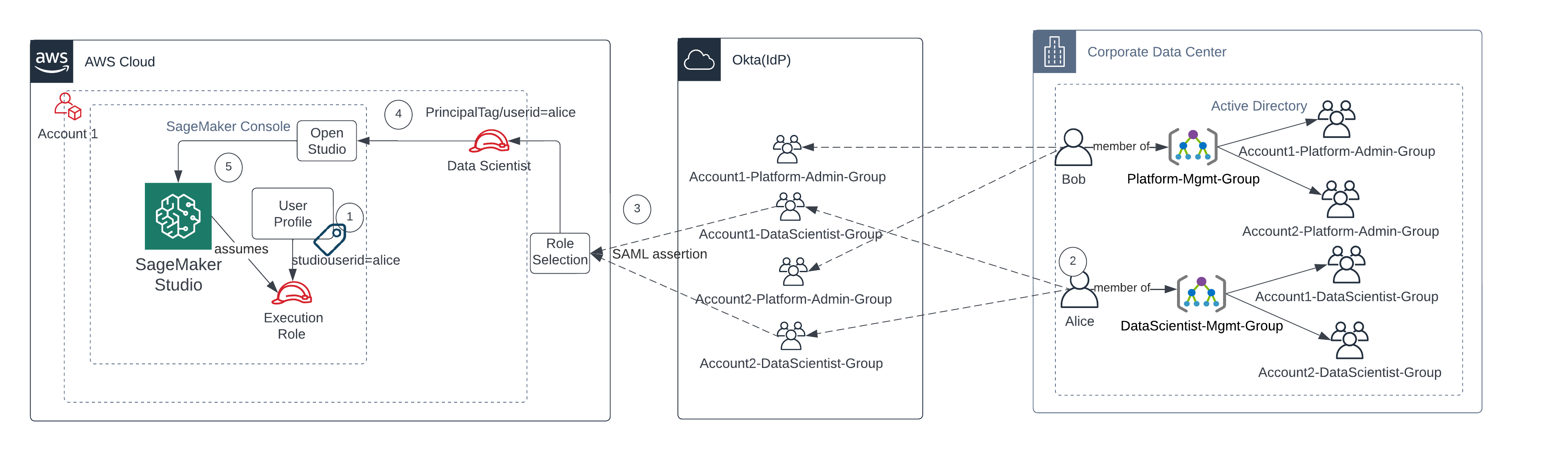

El método de Cuenta de AWS federación permite a los clientes federarse en la consola de SageMaker IA desde su SAML IdP, como Okta. Para impedir que los usuarios accedan únicamente a su perfil de usuario, el administrador debe etiquetar el perfil de usuario de SageMaker AI Studio, añadir PrincipalTags el IdP y configurarlo como etiquetas transitivas. El siguiente diagrama muestra cómo el usuario federado (Alice, la científica de datos) está autorizado a acceder a su propio perfil de usuario de SageMaker AI Studio.

Acceder a SageMaker AI Studio en IAM modo de federación

-

El perfil de usuario de Alice SageMaker AI Studio está etiquetado con su ID de usuario y asociado a la función de ejecución.

-

Alice se autentica en el IdP (Okta).

-

El IdP autentica a Alice y publica una SAML afirmación con las dos funciones (científica de datos para las cuentas 1 y 2) de las que es miembro Alice. Alice selecciona el rol Científico de datos para la cuenta 1.

-

Alice ha iniciado sesión en la consola de SageMaker IA de la cuenta 1 y ha asumido el rol de científica de datos. Alice abre su instancia de aplicación de Studio desde la lista de instancias de aplicaciones de Studio.

-

La etiqueta principal de Alice en la sesión de rol asumida se valida con la etiqueta de perfil de usuario de la instancia de aplicación de SageMaker AI Studio seleccionada. Si la etiqueta de perfil es válida, se lanza la instancia de la aplicación SageMaker AI Studio y asume la función de ejecución.

Si quieres automatizar la creación de roles y políticas de ejecución de SageMaker IA como parte de la incorporación de usuarios, puedes hacerlo de la siguiente manera:

-

Configure un grupo de AD, por ejemplo,

SageMaker AI-Account1-Groupen cada nivel de cuenta y dominio de Studio. -

Añade SageMaker AI-Account1-Group a la membresía del grupo de usuarios cuando necesites incorporar a un usuario a AI Studio. SageMaker

Configura un proceso de automatización que escuche el evento de SageMaker AI-Account1-Group membresía y utilízalo AWS APIs para crear el rol, las políticas, las etiquetas y el perfil de usuario de SageMaker AI Studio en función de sus miembros al grupo de AD. Asocie el rol con el perfil de usuario. Para ver un ejemplo de política, consulta. Impida que los usuarios de SageMaker AI Studio accedan a otros perfiles de usuario

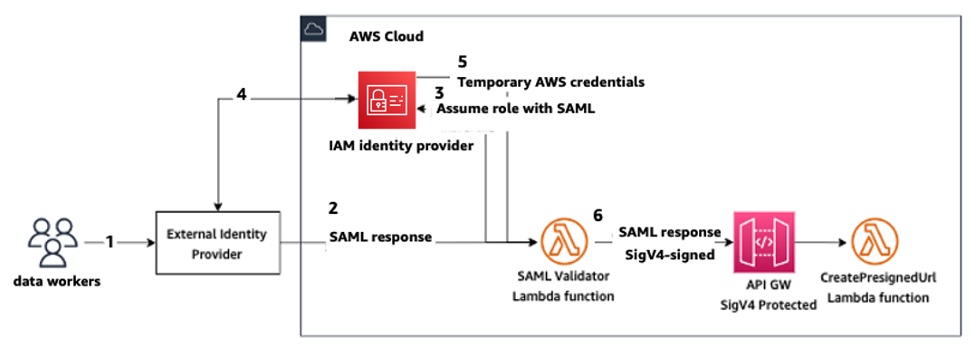

SAMLautenticación mediante AWS Lambda

En IAM este modo, los usuarios también pueden autenticarse en SageMaker AI Studio mediante SAML aserciones. En esta arquitectura, el cliente tiene un IdP existente, donde puede crear una SAML aplicación para que los usuarios accedan a Studio (en lugar de a la aplicación AWS Identity Federation). Se añade el IdP del cliente a. IAM Una AWS Lambda función ayuda a validar la SAML afirmación mediante IAM ySTS, a continuación, invoca directamente una API puerta de enlace o una función Lambda para crear el dominio prefirmado. URL

La ventaja de esta solución es que la función Lambda puede personalizar la lógica para acceder a SageMaker AI Studio. Por ejemplo:

-

Cree automáticamente un perfil de usuario si no existe uno.

-

Adjunte o elimine funciones o documentos de políticas a la función de ejecución de SageMaker AI Studio analizando los SAML atributos.

-

Personalice el perfil de usuario añadiendo la configuración del ciclo de vida (LCC) y añadiendo etiquetas.

En resumen, esta solución mostrará SageMaker AI Studio como una aplicación SAML2 4.0 con una lógica personalizada para la autenticación y la autorización. Consulte la sección del apéndice Acceso a SageMaker Studio mediante SAML aserción para obtener detalles sobre la implementación.

Acceder a SageMaker AI Studio mediante una SAML aplicación personalizada

AWSIAMFederación iDC

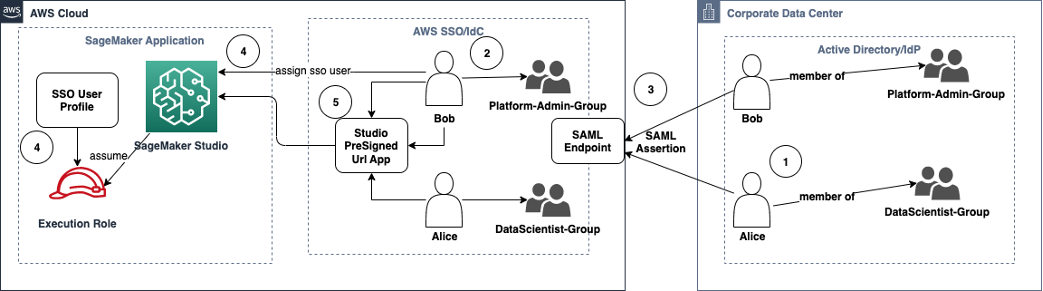

El método de federación iDC permite a los clientes federarse directamente en la aplicación SageMaker AI Studio desde su SAML IdP (como Okta). En el siguiente diagrama, se muestra cómo el usuario federado está autorizado a acceder a su propia instancia de AI Studio. SageMaker

Acceder a SageMaker AI Studio en modo IAM iDC

-

En el AD corporativo, el usuario es miembro de grupos de AD como, por ejemplo, el grupo Administrador de plataforma y el grupo Científico de datos.

-

El usuario de AD y los grupos de AD del proveedor de identidad (IdP) se sincronizan con AWS IAM Identity Center y están disponibles como usuarios y grupos de inicio de sesión único para las asignaciones, respectivamente.

-

El IdP publica una SAML afirmación en el punto final del AWS iDC. SAML

-

En SageMaker AI Studio, el usuario de iDC está asignado a la aplicación Studio. SageMaker Esta tarea se puede realizar mediante iDC Group y SageMaker AI Studio se aplicará a cada nivel de usuario de iDC. Cuando se crea esta asignación, SageMaker AI Studio crea el perfil de usuario de iDC y asigna la función de ejecución del dominio.

-

El usuario accede a la aplicación SageMaker AI Studio mediante la aplicación segura y prefirmada URL alojada como una aplicación en la nube desde el iDC. SageMaker AI Studio asume la función de ejecución asociada a su perfil de usuario de iDC.

Guía de autenticación de dominios

Estas son algunas consideraciones a tener en cuenta cuando se elige el modo de autenticación de un dominio:

-

Si quieres que tus usuarios no accedan a la Consola de administración de AWS interfaz de usuario de SageMaker AI Studio ni la vean directamente, utiliza el modo de inicio de sesión único con iDC. AWS IAM

-

Si quieres que tus usuarios no accedan a la Consola de administración de AWS interfaz de usuario de SageMaker AI Studio ni la vean directamente en el IAM modo, puedes hacerlo mediante una función Lambda en el backend URL para generar un perfil de usuario prefirmado y redirigirlos a la interfaz de usuario de AI Studio. SageMaker

-

En el modo IdC, cada usuario se asigna a un único perfil de usuario.

-

A todos los perfiles de usuario se les asigna automáticamente el rol de ejecución predeterminado en modo IdC. Si quieres que a tus usuarios se les asignen diferentes funciones de ejecución, tendrás que actualizar los perfiles de usuario mediante el. UpdateUserProfileAPI

-

Si quieres restringir el acceso a la interfaz de usuario de SageMaker AI Studio en IAM modo (con el prefirmado generadoURL) a un VPC terminal, sin tener que atravesar Internet, puedes usar un solucionador personalizado. DNS Consulte la entrada del blog prefirmada Secure Amazon SageMaker AI Studio URLs Part 1: Foundational Infrastructure

.