Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

UDPataques de reflexión

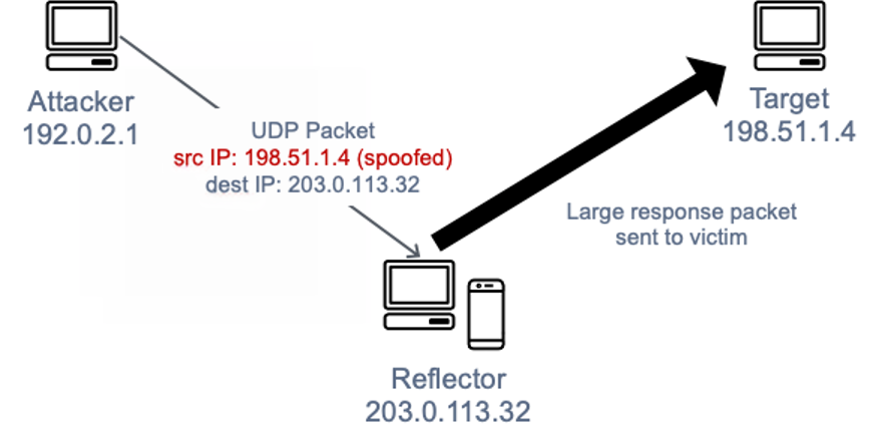

UDPlos ataques de reflexión explotan el hecho de que UDP se trata de un protocolo sin estado. Los atacantes pueden crear un paquete de UDP solicitud válido que incluya la dirección IP del objetivo del ataque como dirección IP de UDP origen. El atacante ahora ha falsificado (falsificado) la IP de origen del paquete de solicitud. UDP El UDP paquete contiene la IP de origen falsificada y el atacante lo envía a un servidor intermedio. Se engaña al servidor para que envíe sus paquetes de UDP respuesta a la IP de la víctima objetivo en lugar de devolverlos a la dirección IP del atacante. Se utiliza el servidor intermedio porque genera una respuesta varias veces mayor que el paquete de solicitud, lo que amplifica de forma efectiva la cantidad de tráfico de ataque que se envía a la dirección IP objetivo.

El factor de amplificación es la relación entre el tamaño de la respuesta y el tamaño de la solicitud y varía según el protocolo que utilice el atacante: DNS Network Time Protocol (NTP), Simple Service Directory Protocol (SSDP), Connectionless Lightweight Directory Access Protocol (CLDAP), Memcached

Por ejemplo, el factor de amplificación DNS puede ser de 28 a 54 veces el número original de bytes. Por lo tanto, si un atacante envía una carga útil de solicitud de 64 bytes a un DNS servidor, puede generar más de 3400 bytes de tráfico no deseado hacia el objetivo del ataque. UDPLos ataques de reflexión generan un mayor volumen de tráfico en comparación con otros ataques. La siguiente figura ilustra la táctica de reflexión y el efecto de amplificación.

Un diagrama que representa un ataque de UDP reflexión

Cabe señalar que los ataques de reflexión, si bien proporcionan a los atacantes una amplificación «gratuita», requieren la capacidad de suplantación de IP y, a medida que un número cada vez mayor de proveedores de red adoptan la validación de direcciones de origen en todas partes (SAVE) o BCP38