Presentamos una nueva experiencia de consola para AWS WAF

Ahora puede usar la experiencia actualizada para acceder a las funciones de AWS WAF desde cualquier parte de la consola. Para obtener más información, consulta Trabajo con la experiencia de consola actualizada.

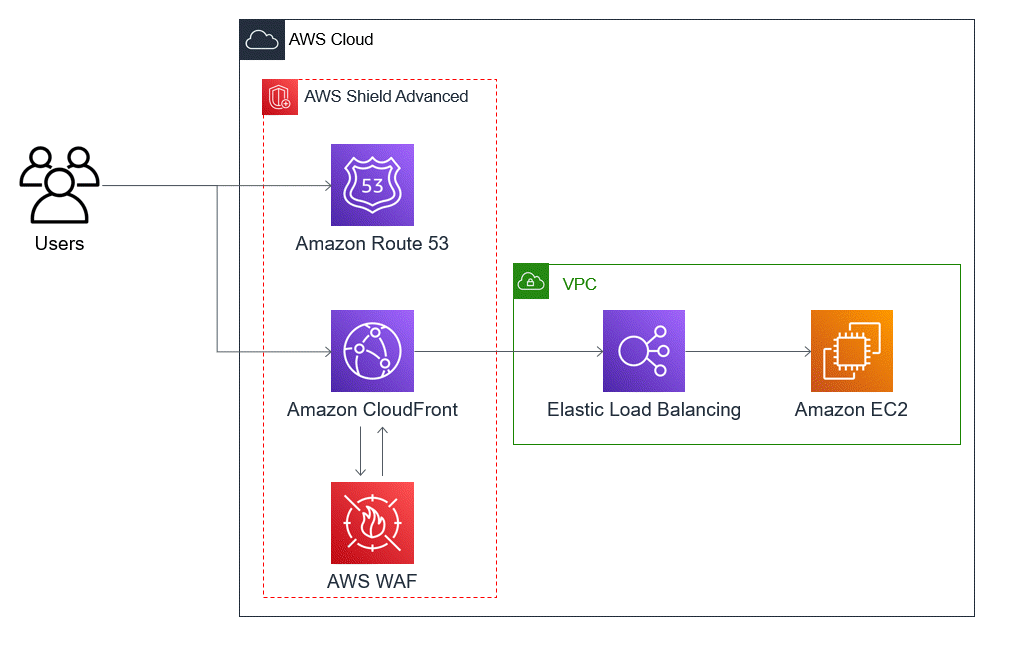

Ejemplo de arquitectura resistente a DDoS de Shield Avanzado para aplicaciones web comunes

En esta página se presenta una arquitectura de ejemplo para maximizar la resistencia frente a ataques DDoS con aplicaciones web de AWS.

Puede crear una aplicación web en cualquier región de AWS y recibir protección automática contra ataques DDoS gracias a las funciones de detección y mitigación que AWS ofrece en la región.

Este ejemplo es para arquitecturas que dirigen a los usuarios a una aplicación web mediante recursos como los Equilibradores de carga clásicos, Equilibradores de carga de aplicaciones, Equilibradores de carga de redes, soluciones Marketplace de AWS o su propia capa de proxy. Puede mejorar la resistencia a los ataques DDoS insertando zonas alojadas de Amazon Route 53, distribuciones de Amazon CloudFront y ACL web de AWS WAF entre estos recursos de aplicaciones web y sus usuarios. Estas inserciones pueden ocultar el origen de la aplicación, atender las solicitudes más cerca de los usuarios finales y detectar y mitigar la avalancha de solicitudes en la capa de aplicaciones. Las aplicaciones que ofrecen contenido estático o dinámico a sus usuarios con CloudFront y Route 53 están protegidas por un sistema de mitigación de DDoS integrado y totalmente integrado que mitiga los ataques a la capa de infraestructura en tiempo real.

Con estas mejoras arquitectónicas, podrá proteger sus zonas alojadas de Route 53 y sus distribuciones de CloudFront con Shield Advanced. Al proteger las distribuciones de CloudFront, Shield Advanced le pide que asocie las ACL web de AWS WAF y cree reglas basadas en tasas para ellas, y le da la opción de habilitar la mitigación automática de DDoS en la capa de aplicación o la participación proactiva. La interacción proactiva y la mitigación automática de los ataques DDoS en la capa de aplicación utilizan las comprobaciones de estado de Route 53 que se asocian al recurso. Para obtener más información sobre estas opciones, consulte Protecciones de recursos en AWS Shield Advanced.

El siguiente diagrama de referencia muestra esta arquitectura resistente a los ataques DDoS para una aplicación web.

Los beneficios que este enfoque proporciona a su aplicación web incluyen los siguientes:

-

Protección contra los ataques DDoS de uso frecuente en la capa de infraestructura (capa 3 y capa 4), sin demora en la detección. Además, si un recurso es atacado con frecuencia, Shield Advanced coloca las mitigaciones durante períodos de tiempo más largos. Shield Advanced también utiliza el contexto de la aplicación deducido de las ACL de red (NACL) para bloquear el tráfico no deseado en sentido ascendente. Esto aísla las fallas más cerca de su origen, lo que minimiza el efecto en los usuarios legítimos.

-

Protección contra las inundaciones de TCP SYN. Los sistemas de mitigación de DDoS que se integran con CloudFront, Route 53 y AWS Global Accelerator proporcionan una capacidad de proxy TCP SYN que desafía los nuevos intentos de conexión y solo sirve a los usuarios legítimos.

-

Protección contra los ataques a la capa de aplicaciones del DNS, ya que Route 53 es responsable de ofrecer respuestas de DNS fiables.

-

Protección contra las inundaciones de solicitudes en la capa de aplicaciones web. La regla basada en tasas que configura en su ACL web de AWS WAF bloquea las IP de origen cuando envían más solicitudes de las que permite la regla.

-

Mitigación automática de DDoS en la capa de aplicación para sus distribuciones de CloudFront, si decide habilitar esta opción. Con la mitigación automática de DDoS, Shield Advanced mantiene una regla basada en tasas en la ACL web de AWS WAF asociada a la distribución que limita el volumen de solicitudes de fuentes de DDoS conocidas. Asimismo, cuando Shield Advanced detecta un evento que afecta al estado de la aplicación, crea, prueba y administra automáticamente las reglas de mitigación en la ACL web.

-

Interacción proactiva con el Shield Response Team (SRT), si decide habilitar esta opción. Cuando Shield Advanced detecta un evento que afecta al estado de su aplicación, el SRT responde e interactúa de forma proactiva con sus equipos de seguridad u operaciones utilizando la información de contacto que proporcione. El SRT analiza los patrones del tráfico y puede actualizar las reglas de AWS WAF para bloquear el ataque.