Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cifrado de datos

El cifrado de datos se refiere a proteger los datos mientras están en tránsito y en reposo. Puede proteger sus datos mediante claves Amazon S3 gestionadas o KMS keys en reposo, junto con el protocolo de seguridad de capa de transporte (TLS) estándar mientras están en tránsito.

Cifrado en reposo

Amazon Transcribeutiliza la Amazon S3 clave predeterminada (SSE-S3) para cifrar en el servidor las transcripciones incluidas en el depósito. Amazon S3

Cuando utilice esta StartTranscriptionJoboperación, podrá especificar la suya propia KMS key para cifrar el resultado de un trabajo de transcripción.

Amazon Transcribeutiliza un Amazon EBS volumen cifrado con la clave predeterminada.

Cifrado en tránsito

Amazon Transcribeutiliza TLS 1.2 con AWS certificados para cifrar los datos en tránsito. Esto incluye las transcripciones de streaming.

Administración de claves

Amazon Transcribefunciona KMS keys para proporcionar un cifrado mejorado de sus datos. ConAmazon S3, puede cifrar sus medios de entrada al crear un trabajo de transcripción. La integración con AWS KMS permite el cifrado del resultado de una StartTranscriptionJobsolicitud.

Si no especifica unaKMS key, el resultado del trabajo de transcripción se cifra con la Amazon S3 clave predeterminada (SSE-S3).

Para obtener más información al respectoAWS KMS, consulte la Guía para AWS Key Management Servicedesarrolladores.

Para cifrar el resultado de su trabajo de transcripción, puede elegir entre utilizar una KMS key para la Cuenta de AWS persona que realiza la solicitud o una KMS key de otraCuenta de AWS.

Si no especificas unaKMS key, el resultado del trabajo de transcripción se cifra con la Amazon S3 clave predeterminada (SSE-S3).

Para habilitar el cifrado de salida:

-

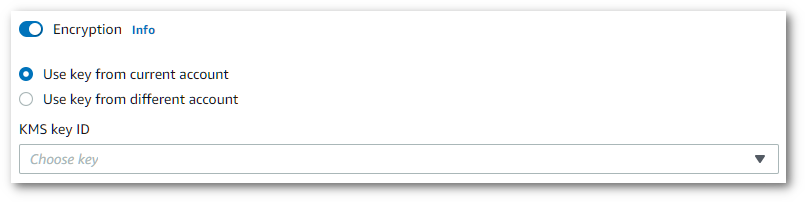

En Datos de salida, seleccione Cifrado.

-

Elige si KMS key es del Cuenta de AWS que estás usando actualmente o de otro. Cuenta de AWS Si quieres usar una clave de la actualCuenta de AWS, elige la clave de KMS keyID. Si utilizas una clave diferenteCuenta de AWS, debes introducir el ARN de la clave. Para usar una clave de otraCuenta de AWS, la persona que llama debe tener

kms:Encryptpermisos para la. KMS key Consulte Creación de una política de claves para obtener más información.

Para utilizar el cifrado de salida con la API, debe especificar el KMS key uso del OutputEncryptionKMSKeyId parámetro de la StartTranscriptionJoboperación StartCallAnalyticsJobStartMedicalTranscriptionJob, o.

Si utiliza una clave ubicada en la actualCuenta de AWS, puede especificarla de cuatro maneras: KMS key

-

Usa el KMS key ID en sí. Por ejemplo,

1234abcd-12ab-34cd-56ef-1234567890ab. -

Usa un alias para el KMS key ID. Por ejemplo,

alias/ExampleAlias. -

Utilice el nombre de recurso de Amazon (ARN) como identificador. KMS key Por ejemplo,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Usa el ARN para el KMS key alias. Por ejemplo,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Si utiliza una clave ubicada en un Cuenta de AWSlugar diferente al actualCuenta de AWS, puede KMS key especificarla de dos maneras:

-

Usa el ARN para el KMS key ID. Por ejemplo,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Usa el ARN para el KMS key alias. Por ejemplo,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Tenga en cuenta que la entidad que realiza la solicitud debe tener permiso para utilizar la KMS key especificada.

AWS KMScontexto de cifrado

AWS KMSel contexto de cifrado es un mapa de pares clave y valor no secretos en texto plano. Este mapa representa datos autenticados adicionales, conocidos como pares de contextos de cifrado, que proporcionan una capa adicional de seguridad a sus datos. Amazon Transcriberequiere una clave de cifrado simétrica para cifrar el resultado de la transcripción en un depósito especificado por el cliente. Amazon S3 Para obtener más información, consulte Claves asimétricas en AWS KMS.

Al crear sus pares de contexto de cifrado, no incluya información confidencial. El contexto de cifrado no es secreto: está visible en texto plano dentro de los CloudTrail registros (por lo que puede usarlo para identificar y clasificar sus operaciones criptográficas).

Su par de contexto de cifrado puede incluir caracteres especiales, como guiones bajos (_), guiones (-), barras diagonales (/, \) y dos puntos (:).

sugerencia

Puede resultar útil relacionar los valores del par de contexto de cifrado con los datos que se van a cifrar. Aunque no es obligatorio, le recomendamos que utilice metadatos no confidenciales relacionados con su contenido cifrado, como nombres de archivos, valores de encabezado o campos de bases de datos no cifrados.

Para utilizar el cifrado de salida con la API, establezca el parámetro KMSEncryptionContext en la operación StartTranscriptionJob. Para proporcionar un contexto de cifrado para la operación de cifrado de salida, el parámetro OutputEncryptionKMSKeyId debe hacer referencia a un ID de KMS key simétrico.

Puede usar claves de AWS KMS condición con IAM políticas para controlar el acceso a un cifrado simétrico en KMS key función del contexto de cifrado que se utilizó en la solicitud de una operación criptográfica. Para ver un ejemplo de política de contexto de cifrado, consulte AWS KMS política de contexto de cifrado.

El contexto de cifrado es optional, pero se recomienda. Para obtener más información, consulte Contexto de cifrado.