Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de AWS IAM Access Analyzer

En las secciones siguientes se describe cómo realizar la validación de las políticas de IAM, así como comprobaciones de políticas personalizadas, en el AWS Toolkit for Visual Studio Code. Para obtener más información, consulte los siguientes temas de la guía del AWS Identity and Access Management usuario: validación de políticas de IAM Access Analyzer y comprobaciones de políticas personalizadas de IAM Access Analyzer.

Requisitos previos

Se deben cumplir los siguientes requisitos previos para poder trabajar con las comprobaciones de políticas del Analizador de acceso de IAM en el kit de herramientas.

Instale la versión 3.6 de Python o una versión posterior.

Instale el Validador de políticas de IAM para CloudFormation

o el Validador de políticas de IAM para Terraform que requieren las herramientas de la CLI de Python y que se especifica en la ventana de comprobaciones de políticas de IAM. Configure las credenciales de su rol. AWS

Verificaciones de políticas del Analizador de acceso de IAM

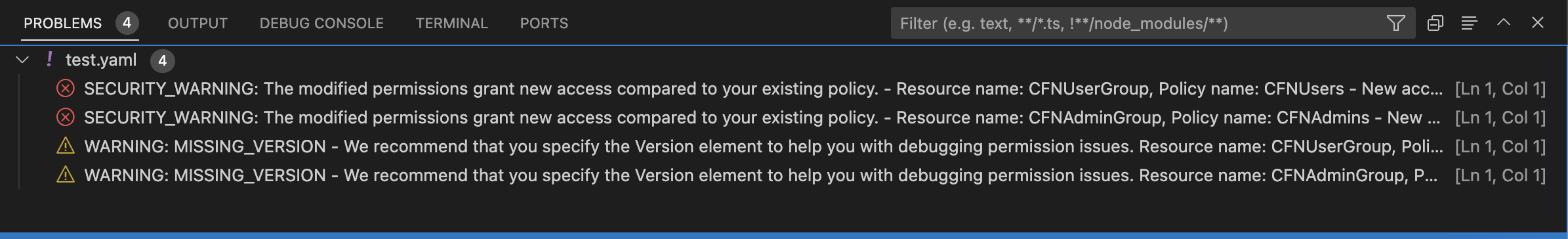

Puede realizar comprobaciones de políticas para CloudFormation plantillas, planes de Terraform y documentos de políticas de JSON utilizando el AWS Toolkit for Visual Studio Code. Los resultados de sus comprobaciones se pueden ver en el panel Problemas de VS Code. En la imagen siguiente se muestra el panel Problemas de VS Code.

El Analizador de acceso de IAM ofrece cuatro tipos de comprobaciones:

Validar la política

CheckAccessNotGranted

CheckNoNewAccess

CheckNoPublicAccess

En las secciones siguientes se describe cómo ejecutar cada tipo de comprobación.

nota

Configure las credenciales de su AWS rol antes de realizar cualquier tipo de verificación. Los archivos compatibles incluyen los siguientes tipos de documentos: CloudFormation plantillas, planes de Terraform y documentos de políticas de JSON

El administrador o el equipo de seguridad suelen proporcionar las referencias a las rutas de los archivos, que pueden ser una ruta de archivo del sistema o un URI de bucket de Amazon S3. Para usar el URI de un bucket de Amazon S3, su rol actual debe tener acceso a dicho bucket.

Se asocia un cargo a cada comprobación de política personalizada. Para obtener más información sobre los precios de la comprobación de políticas personalizadas, consulte la guía Precios del Analizador de acceso de AWS IAM

Ejecución de Validar la política

La comprobación de la política de validación, también conocida como validación de políticas, valida la política según la gramática y AWS las mejores prácticas de las políticas de IAM. Para obtener información adicional, consulte los temas sobre la gramática del lenguaje de políticas JSON de IAM y las prácticas recomendadas de AWS seguridad en IAM, que se encuentran en la Guía del usuario. AWS Identity and Access Management

En VS Code, abra un archivo compatible que contenga políticas de AWS IAM en el editor de VS Code.

Para abrir las comprobaciones de políticas del Analizador de acceso de IAM, abra la paleta de comandos de VS Code; para ello, pulse

CRTL+Shift+P, busqueIAM Policy Checksy, a continuación, haga clic para abrir el panel IAM Policy Checks en el editor de VS Code.En el panel IAM Policy Checks, seleccione su tipo de documento en el menú desplegable.

En la sección Validate Policies, elija el botón Run Policy Validation para ejecutar la comprobación de validación de las políticas.

En el panel Problemas de VS Code, revise los resultados de sus comprobaciones de políticas.

Actualice la política y repita este procedimiento; vuelva a ejecutar la comprobación de validación de las políticas hasta que dejen de aparecer errores o advertencias de seguridad en los resultados de dichas comprobaciones.

En ejecución CheckAccessNotGranted

CheckAccessNotGranted es una comprobación de políticas personalizada para comprobar que su política no permite acciones específicas de IAM.

nota

El administrador o el equipo de seguridad suelen proporcionar las referencias a las rutas de los archivos, que pueden ser una ruta de archivo del sistema o un URI de bucket de Amazon S3. Para usar el URI de un bucket de Amazon S3, su rol actual debe tener acceso a dicho bucket. Debe especificarse al menos una acción o recurso y el archivo debe estar estructurado conforme al siguiente ejemplo:

{"actions": ["action1", "action2", "action3"], "resources": ["resource1", "resource2", "resource3"]}

En VS Code, abra un archivo compatible que contenga políticas de AWS IAM en el editor de VS Code.

Para abrir las comprobaciones de políticas del Analizador de acceso de IAM, abra la paleta de comandos de VS Code; para ello, pulse

CRTL+Shift+P, busqueIAM Policy Checksy, a continuación, haga clic para abrir el panel IAM Policy Checks en el editor de VS Code.En el panel IAM Policy Checks, seleccione su tipo de documento en el menú desplegable.

En la sección Comprobaciones de políticas personalizadas, seleccione CheckAccessNotGranted.

En el campo de entrada de texto, puede introducir una lista separada por comas que contenga acciones y recursos. ARNs Debe proporcionarse al menos una acción o recurso.

Elija el botón Run Custom Policy Check.

En el panel Problemas de VS Code, revise los resultados de sus comprobaciones de políticas. Las comprobaciones de políticas personalizadas devuelven el resultado

PASSoFAIL.Actualice su política y repita este procedimiento y vuelva a ejecutar la comprobación hasta que se devuelva. CheckAccessNotGranted

PASS

En ejecución CheckNoNewAccess

CheckNoNewAccess es una verificación de política personalizada para verificar si su política otorga nuevos accesos en comparación con una política de referencia.

En VS Code, abra un archivo compatible que contenga políticas de AWS IAM en el editor de VS Code.

Para abrir las comprobaciones de políticas del Analizador de acceso de IAM, abra la paleta de comandos de VS Code; para ello, pulse

CRTL+Shift+P, busqueIAM Policy Checksy, a continuación, haga clic para abrir el panel IAM Policy Checks en el editor de VS Code.En el panel IAM Policy Checks, seleccione su tipo de documento en el menú desplegable.

En la sección Comprobaciones de políticas personalizadas, seleccione CheckNoNewAccess.

Ingrese un documento de política JSON de referencia. También puede proporcionar una ruta de archivo que haga referencia a un documento de política JSON.

En Select a Reference Policy Type, seleccione el tipo de política de referencia que coincida con el de su documento de referencia.

Elija el botón Run Custom Policy Check.

En el panel Problemas de VS Code, revise los resultados de sus comprobaciones de políticas. Las comprobaciones de políticas personalizadas devuelven el resultado

PASSoFAIL.Actualice su política y repita este procedimiento y vuelva a ejecutar la CheckNoNewAccess comprobación hasta que se devuelva

PASS.

En ejecución CheckNoPublicAccess

CheckNoPublicAccess es una comprobación de políticas personalizada para comprobar si tu política concede acceso público a los tipos de recursos compatibles en tu plantilla.

Para obtener información específica sobre los tipos de recursos compatibles, consulta los terraform-iam-policy-validator

En VS Code, abra un archivo compatible que contenga políticas de AWS IAM en el editor de VS Code.

Para abrir las comprobaciones de políticas del Analizador de acceso de IAM, abra la paleta de comandos de VS Code; para ello, pulse

CRTL+Shift+P, busqueIAM Policy Checksy, a continuación, haga clic para abrir el panel IAM Policy Checks en el editor de VS Code.En el panel IAM Policy Checks, seleccione su tipo de documento en el menú desplegable.

En la sección Comprobaciones de políticas personalizadas, seleccione CheckNoPublicAccess.

Elija el botón Run Custom Policy Check.

En el panel Problemas de VS Code, revise los resultados de sus comprobaciones de políticas. Las comprobaciones de políticas personalizadas devuelven el resultado

PASSoFAIL.Actualice su política y repita este procedimiento y vuelva a ejecutar la CheckNoNewAccess comprobación hasta que se devuelva

PASS.