Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguridad

Cuando crea sistemas en la infraestructura de AWS, las responsabilidades de seguridad se comparten entre usted y AWS. Este modelo de responsabilidad compartida

AWS KMS

La solución crea una clave administrada tanto por AWS como por el cliente, que se usa a fin de configurar el cifrado del servidor para el tema de SNS y las tablas de DynamoDB.

Amazon IAM

Las funciones Lambda de la solución requieren permisos para acceder a los recursos de la cuenta hub y acceder a los parámetros de get/put Systems Manager, acceder a los grupos de CloudWatch registros, a la clave de AWS KMS, al RDS encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2, a los recursos de escalado automático, a las instancias de base de datos, a modificar los atributos de las instancias y a actualizar las etiquetas de esos recursos. La solución proporciona todos los permisos necesarios al rol de servicio de Lambda creado como parte de la plantilla de solución.

Durante la implementación, el Programador de instancias implementará funciones de IAM con un ámbito reducido para cada una de sus funciones de Lambda, junto con las funciones de programador que solo se pueden asumir mediante Lambdas de programación específicas en la plantilla de hub implementada. Los nombres de estos roles de programación siguen los patrones {namespace}-Scheduler-Role y {namespace}-ASG-Scheduling-Role.

Volúmenes de EC2 EBS cifrados

Al programar EC2 instancias adjuntas a volúmenes de EBS cifrados por AWS KMS, debe conceder permiso al programador de instancias para usar las claves de AWS KMS asociadas. Esto permite EC2 a Amazon descifrar los volúmenes de EBS adjuntos durante la función iniciada. Este permiso debe concederse a la función de programación de la misma cuenta que las EC2 instancias que utilizan la clave.

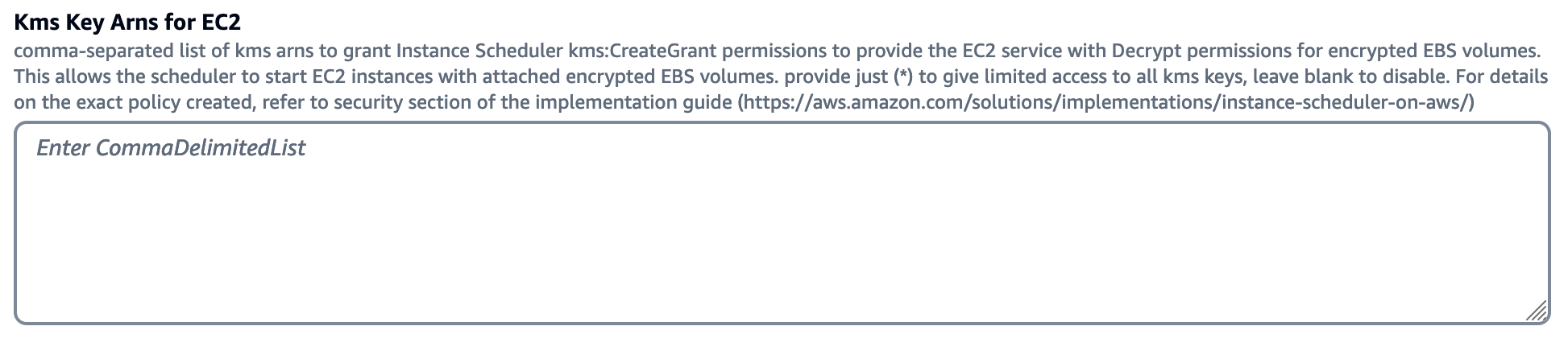

Para conceder permiso para usar una clave de AWS KMS con Instance Scheduler, añada el ARN de la clave de AWS KMS a la pila del programador de instancias (hub o spoke) en EC2 la misma cuenta que las instancias que utilizan las claves:

La clave KMS contiene las siguientes palabras: EC2

Esto generará automáticamente la siguiente política y la agregará al rol de programación correspondiente a esa cuenta:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Al programar EC2 instancias que se administran en AWS License Manager, debe conceder permiso al Programador de Instancias para usar las configuraciones de licencia asociadas. Esto permite que la solución inicie y detenga las instancias correctamente y, al mismo tiempo, mantenga el cumplimiento de la licencia. Este permiso debe concederse a la función de programación en la misma cuenta que las EC2 instancias que utilizan License Manager.

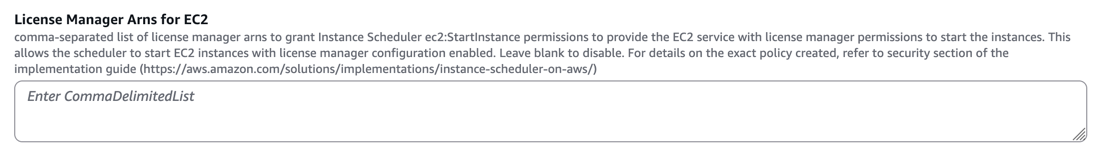

Para conceder permiso para usar AWS License Manager con Instance Scheduler, añada la configuración del License Manager ARNs a la pila del programador de instancias (hub o spoke) en la misma cuenta que las EC2 instancias que utilizan License Manager:

Configuración de License Manager ARNs para EC2

Esto generará automáticamente la siguiente política y la agregará al rol de programación correspondiente a esa cuenta:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Para obtener más información sobre los permisos de License Manager, consulte Administración de identidad y acceso para AWS License Manager en la Guía del usuario de AWS License Manager.