Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Operaciones de la política de protección de datos de Amazon SNS

Estos son ejemplos de políticas de protección de datos que puede utilizar para auditar y denegar datos confidenciales. Para ver un tutorial completo que incluye una aplicación de ejemplo, consulte la publicación del blog Introducing message data protection for Amazon SNS

Operación Audit (Auditar)

La operación de auditoría toma muestras de los mensajes entrantes relacionados con el tema y registra los datos confidenciales encontrados en un AWS destino. La frecuencia de muestreo puede ser un número entero comprendido entre 0 y 99. Esta operación requiere uno de los siguientes tipos de destinos de registro:

-

FindingsDestination— El destino del registro cuando el tema de Amazon SNS encuentra datos confidenciales en la carga útil.

-

NoFindingsDestination— El destino del registro cuando el tema de Amazon SNS no encuentra datos confidenciales en la carga útil.

Puede usar lo siguiente Servicios de AWS en cada uno de los siguientes tipos de destinos de registro:

-

Amazon CloudWatch Logs (opcional):

LogGroupdebe estar en la región del tema y el nombre debe empezar por /aws/vendedlogs/. -

(opcional): el

DeliveryStreamdebe estar en la región del tema y tener Direct PUT como origen del flujo de entrega. Para obtener más información, consulte Source, Destination, and Name en la Guía para desarrolladores de Amazon Data Firehose. -

Amazon S3 (opcional): un nombre de bucket de Amazon S3. Se requieren acciones adicionales para utilizar el bucket de Amazon S3 con el cifrado SSE-KMS activado.

{ "Operation": { "Audit": { "SampleRate": "99", "FindingsDestination": { "CloudWatchLogs": { "LogGroup": "/aws/vendedlogs/log-group-name" }, "Firehose": { "DeliveryStream": "delivery-stream-name" }, "S3": { "Bucket": "bucket-name" } }, "NoFindingsDestination": { "CloudWatchLogs": { "LogGroup": "/aws/vendedlogs/log-group-name" }, "Firehose": { "DeliveryStream": "delivery-stream-name" }, "S3": { "Bucket": "bucket-name" } } } } }

Permisos necesarios al especificar los destinos de registro

Al especificar los destinos de registro en la política de protección de datos, debe añadir los siguientes permisos a la política de identidad de IAM de la entidad principal de IAM que llama a la API PutDataProtectionPolicy de Amazon SNS o la API CreateTopic con el parámetro --data-protection-policy.

| Destino de auditoría | Permiso de IAM |

|---|---|

| Predeterminado | logs:CreateLogDelivery logs:GetLogDelivery logs:UpdateLogDelivery logs:DeleteLogDelivery logs:ListLogDeliveries |

| CloudWatchLogs | logs:PutResourcePolicy logs:DescribeResourcePolicies logs:DescribeLogGroups |

| Firehose | iam:CreateServiceLinkedRole firehose:TagDeliveryStream |

| S3 | s3:PutBucketPolicy s3:GetBucketPolicy |

Política de clave requerida para el uso con SSE-KMS

Si utiliza un bucket de Amazon S3 como destino de registro, puede proteger los datos de su bucket habilitando el cifrado del lado del servidor con claves gestionadas por Amazon S3 (SSE-S3) o el cifrado del lado del servidor con (SSE-KMS). AWS KMS keys Para obtener más información, consulte Protección de datos mediante cifrado del lado del servidor en la Guía del usuario de Amazon S3.

Si elija SSE-S3, no se requiere ninguna configuración adicional. Amazon S3 se encarga de la clave de cifrado.

Si elija SSE-KMS, debe utilizar una clave administrada por el cliente. Debe actualizar la política de clave para la clave administrada por el cliente, de modo que la cuenta de entrega de registros pueda escribir en el bucket de S3. Para obtener más información sobre la política de claves necesaria para su uso con SSE-KMS, consulte el cifrado del lado del servidor de bucket de Amazon S3 en la Guía del usuario de Amazon CloudWatch Logs.

Ejemplo de registro de destino de auditoría

En el siguiente ejemplo, callerPrincipal se usa para identificar el origen del contenido confidencial y utilizar messageID como referencia para compararla con la respuesta de la API Publish.

{ "messageId": "34d9b400-c6dd-5444-820d-fbeb0f1f54cf", "auditTimestamp": "2022-05-12T2:10:44Z", "callerPrincipal": "arn:aws:iam::123412341234:role/Publisher", "resourceArn": "arn:aws:sns:us-east-1:123412341234:PII-data-topic", "dataIdentifiers": [ { "name": "Name", "count": 1, "detections": [ { "start": 1, "end": 2 } ] }, { "name": "PhoneNumber", "count": 2, "detections": [ { "start": 3, "end": 4 }, { "start": 5, "end": 6 } ] } ] }

Métricas de la operación Audit (Auditar)

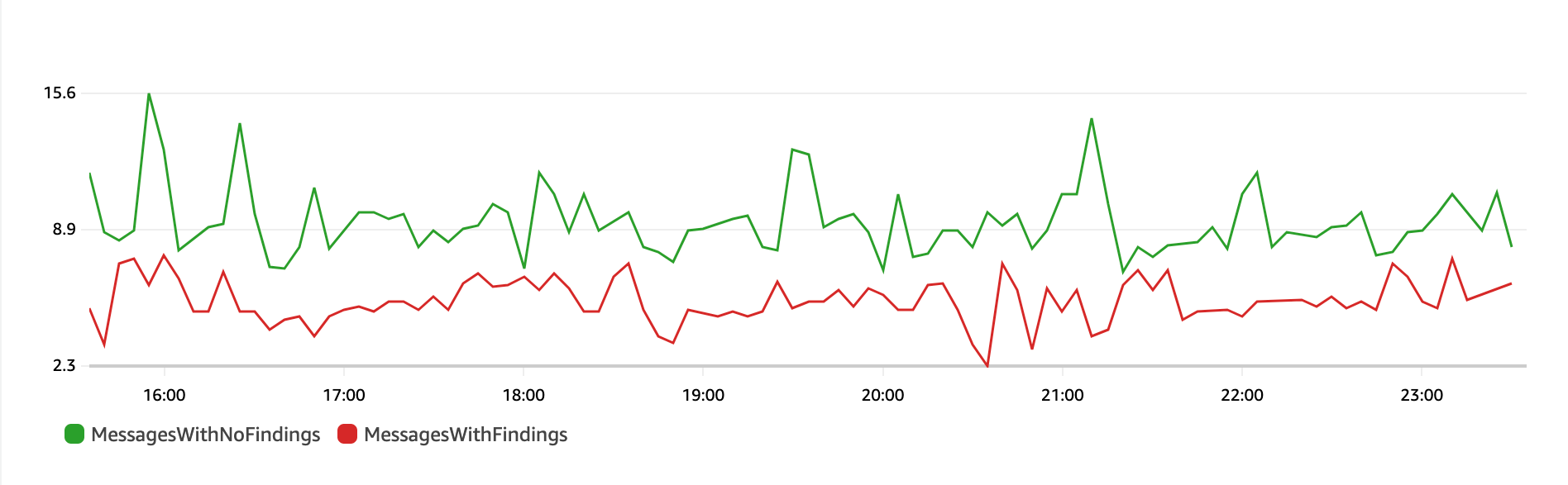

Cuando una operación de auditoría ha especificado la propiedad FindingsDestination o la NoFindingsDestination propiedad, los propietarios del tema también reciben CloudWatch MessagesWithFindings las MessagesWithNoFindings métricas.

Operación de anonimización

La operación de Desidentificación enmascara o elimina información confidencial de los mensajes publicados o entregados. Esta operación está disponible para los mensajes entrantes y salientes, y requiere uno de los siguientes tipos de configuraciones:

-

MaskConfig— Enmascarar con un carácter compatible de la siguiente tabla. Por ejemplo, ssn:

123-45-6789se convierte en ssn:###########.{ "Operation": { "Deidentify": { "MaskConfig": { "MaskWithCharacter": "#" } } }Carácter de máscara compatible Name * Asterisco A-Z, a-z y 0-9 Alfanumérico Space ! Signo de exclamación $ Símbolo del dólar % Signo de porcentaje & Ampersand () Paréntesis

+ Signo más , Coma - Guion . Periodo /\ Barra, barra diagonal invertida

# Signo numérico : Dos puntos ; Punto y coma =, <> Es igual a, menor o mayor que

@ Arroba [] Corchetes ^ Símbolo de intercalación _ Guion bajo ` Acento grave | Barra vertical ~ Símbolo de tilde -

RedactConfig— Redacte eliminando los datos por completo. Por ejemplo, ssn:

123-45-6789se convierte en ssn:{ "Operation": { "Deidentify": { "RedactConfig": {} } }

En un mensaje entrante, la información confidencial se anonimiza después de la operación de auditoría y quien llama a la API de SNS:Publish recibe el siguiente error de parámetro no válido cuando todo el mensaje es confidencial.

Error code: AuthorizationError ...

Operación Deny (Denegar)

La operación Deny (Denegar) interrumpe la solicitud de la API Publish o la entrega del mensaje si este contiene datos confidenciales. El objeto de la operación Deny (Denegar) está vacío, ya que no requiere ninguna configuración adicional.

"Operation": { "Deny": {} }

En un mensaje entrante, el intermediario de la API SNS:Publish recibe un error de autorización.

Error code: AuthorizationError ...

En un mensaje saliente, el tema de Amazon SNS no entrega el mensaje a la suscripción. Para realizar un seguimiento de las entregas no autorizadas, active el registro de estado de entrega del tema. A continuación, se muestra un ejemplo de un registro de estado de entrega:

{ "notification": { "messageMD5Sum": "29638742ffb68b32cf56f42a79bcf16b", "messageId": "34d9b400-c6dd-5444-820d-fbeb0f1f54cf", "topicArn": "arn:aws:sns:us-east-1:123412341234:PII-data-topic", "timestamp": "2022-05-12T2:12:44Z" }, "delivery": { "deliveryId": "98236591c-56aa-51ee-a5ed-0c7d43493170", "destination": "arn:aws:sqs:us-east-1:123456789012:NoNameAccess", "providerResponse": "The topic's data protection policy prohibits this message from being delivered to <subscription-arn>", "dwellTimeMs":20, "attempts":1, "statusCode": 403 }, "status": "FAILURE" }