Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Propagación de identidades de confianza con Amazon Athena

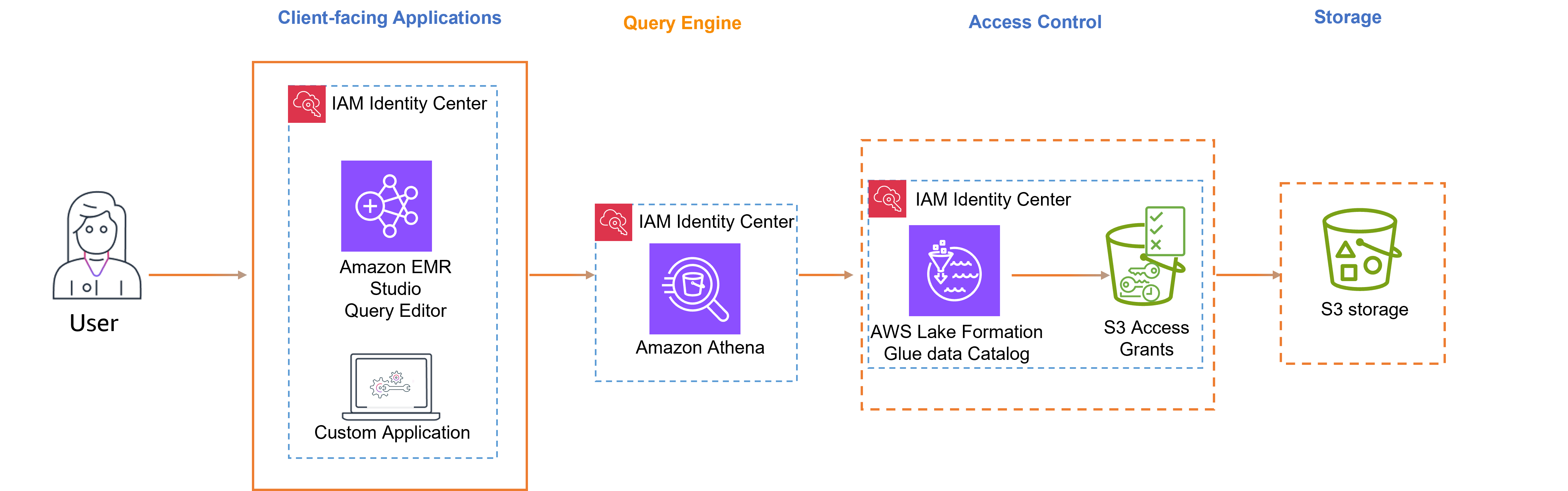

Los pasos para permitir una propagación de identidades fiable dependen de si los usuarios interactúan con las aplicaciones AWS gestionadas o con las gestionadas por los clientes. El siguiente diagrama muestra una configuración de propagación de identidad confiable para aplicaciones orientadas al cliente, AWS administradas o externas, que utilizan Amazon Athena para AWS consultar datos de Amazon S3 con el control de acceso proporcionado por AWS Lake Formation Amazon S3. Access Grants

nota

-

La propagación de identidades de confianza con Amazon Athena requiere el uso de Trino.

-

No se admiten los clientes de SQL y Apache Spark conectados a Amazon Athena mediante controladores ODBC y JDBC.

AWS aplicaciones administradas

La siguiente aplicación AWS gestionada orientada al cliente admite la propagación de identidades de confianza con Athena:

-

Amazon EMR Studio

Para habilitar la propagación de identidades de confianza, siga estos pasos:

-

Configure Amazon EMR Studio como la aplicación orientada al cliente para Athena. El editor de consultas de EMR Studio es necesario para ejecutar Athena Queries cuando la propagación de identidades de confianza está habilitada.

-

Se ha configurado AWS Lake Formation para permitir un control de acceso detallado para AWS Glue las tablas en función del usuario o grupo del IAM Identity Center.

-

Configure Amazon S3 Access Grants para permitir el acceso temporal a las ubicaciones de datos subyacentes de S3.

nota

Tanto Lake Formation como Amazon S3 Access Grants son necesarios para el control de acceso AWS Glue Data Catalog y para los resultados de las consultas de Athena en Amazon S3.

Aplicaciones administradas por el cliente

Para permitir la propagación de identidades confiable para los usuarios de aplicaciones desarrolladas a medida, consulte Acceder mediante Servicios de AWS programación mediante la propagación de identidades confiable en