Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cómo configurar la propagación de identidades fiable con SageMaker Studio

El siguiente procedimiento explica cómo configurar SageMaker Studio para la propagación de identidades de confianza y las sesiones de usuario en segundo plano.

Requisitos previos

Antes de empezar con este tutorial, tendrás que completar las siguientes tareas:

-

Habilite el Centro de identidades de IAM. Se requiere una instancia de organización. Para obtener más información, consulte Requisitos y consideraciones previos.

-

Aprovisione los usuarios y grupos de su fuente de identidades en el Centro de identidades de IAM.

-

Confirme que las sesiones de usuario en segundo plano estén habilitadas en la consola del IAM Identity Center. De forma predeterminada, las sesiones de usuario en segundo plano están habilitadas y la duración de la sesión se establece en 7 días. Puede cambiar esta duración.

Para configurar la propagación de identidades de confianza desde SageMaker Studio, el administrador de SageMaker Studio debe realizar los siguientes pasos.

Paso 1: Habilitar la propagación de identidades de confianza en un dominio de SageMaker Studio nuevo o existente

SageMaker Studio usa los dominios para organizar los perfiles de usuario, las aplicaciones y sus recursos asociados. Para habilitar la propagación de identidades de forma fiable, debe crear un dominio de SageMaker Studio o modificar uno existente, tal y como se describe en el siguiente procedimiento.

-

Abra la consola de SageMaker IA, vaya a Dominios y realice una de las siguientes acciones.

Crea un nuevo dominio de SageMaker Studio mediante la configuración para organizaciones.

Selecciona Configurar para organizaciones y, a continuación, haz lo siguiente:

Elija AWS Identity Center como método de autenticación.

Active la casilla de verificación Habilitar la propagación de identidad confiable para todos los usuarios de este dominio.

Modifique un dominio de SageMaker Studio existente.

Seleccione un dominio existente que utilice el Centro de identidad de IAM para la autenticación.

importante

La propagación de identidades de confianza solo se admite en los dominios de SageMaker Studio que utilizan el Centro de identidad de IAM para la autenticación. Si el dominio usa IAM para la autenticación, no puedes cambiar el método de autenticación y, por lo tanto, no puedes habilitar la propagación de identidades confiables.

Edita la configuración del dominio. Edite la configuración de autenticación y permisos para permitir la propagación de identidades de forma fiable.

Continúe con el paso 2: configure la función de ejecución de dominio predeterminada. Esta función es necesaria para que los usuarios de un dominio de SageMaker Studio puedan acceder a otros AWS servicios, como Amazon S3.

Paso 2: Configure el rol de ejecución del dominio predeterminado y la política de confianza del rol

Una función de ejecución de dominio es una función de IAM que asume un dominio de SageMaker Studio en nombre de todos los usuarios del dominio. Los permisos que asignes a este rol determinan las acciones que SageMaker Studio puede realizar.

Para crear o seleccionar una función de ejecución de dominio, realice una de las siguientes acciones:

Cree o seleccione un rol mediante la configuración para organizaciones.

Abre la consola de SageMaker IA y sigue las instrucciones de la consola del paso 2: Configura las funciones y las actividades de aprendizaje automático para crear una nueva función de ejecución de dominio o selecciona una función existente.

Completa el resto de los pasos de configuración para crear tu dominio de SageMaker Studio.

-

Crea un rol de ejecución manualmente.

Abra la consola de IAM y cree usted mismo el rol de ejecución.

Actualice la política de confianza asociada a la función de ejecución del dominio para que incluya las dos acciones siguientes:

sts:AssumeRoleysts:SetContext. Para obtener información sobre cómo encontrar el rol de ejecución de tu dominio de SageMaker Studio, consulta Obtener el rol de ejecución del dominio.Una política de confianza especifica la identidad que puede asumir un rol. Esta política es necesaria para permitir que el servicio SageMaker Studio asuma la función de ejecución del dominio. Añada estas dos acciones para que aparezcan de la siguiente manera en su política.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com" ] }, "Action": [ "sts:AssumeRole", "sts:SetContext" ] } ] }

Paso 3: Verificar los permisos de acceso a Amazon S3 necesarios para la función de ejecución del dominio

Para utilizar Amazon S3 Access Grants, debe adjuntar una política de permisos (ya sea una política integrada o una política gestionada por el cliente) a su función de ejecución de dominios de SageMaker Studio que contenga los siguientes permisos.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetDataAccess", "s3:GetAccessGrantsInstanceForPrefix" ], "Resource": "arn:aws:s3:us-east-2:111122223333:access-grants/default" } ] }

Si no tienes una política que contenga estos permisos, sigue las instrucciones de la Guía del AWS Identity and Access Management usuario sobre cómo añadir y eliminar permisos de identidad de IAM.

Paso 4: Asigne grupos y usuarios al dominio

Para asignar grupos y usuarios al dominio de SageMaker Studio, sigue los pasos que se indican en Añadir grupos y usuarios.

Paso 5: Configurar las concesiones de acceso a Amazon S3

Para configurar las concesiones de acceso de Amazon S3, siga los pasos que se indican en Configuración de las subvenciones de acceso de Amazon S3 para una propagación de identidad fiable a través del Centro de identidades de IAM. Siga las step-by-step instrucciones para completar las siguientes tareas:

Cree una instancia de Amazon S3 Access Grants.

Registre una ubicación en esa instancia.

Cree concesiones para permitir que usuarios o grupos específicos del Centro de Identidad de IAM accedan a las ubicaciones o subconjuntos de Amazon S3 designados (por ejemplo, prefijos específicos) dentro de esas ubicaciones.

Paso 6: Envíe un trabajo de SageMaker formación y consulte los detalles de la sesión de fondo del usuario

En SageMaker Studio, lanza un nuevo cuaderno de Jupyter y envía un trabajo de formación. Mientras se ejecuta el trabajo, complete los siguientes pasos para ver la información de la sesión y comprobar que el contexto de la sesión en segundo plano del usuario esté activo.

-

Abra la consola de IAM Identity Center.

-

Seleccione Usuarios.

-

En la página Usuarios, elija el nombre de usuario cuyas sesiones desee administrar. Esto le llevará a una página con la información del usuario.

-

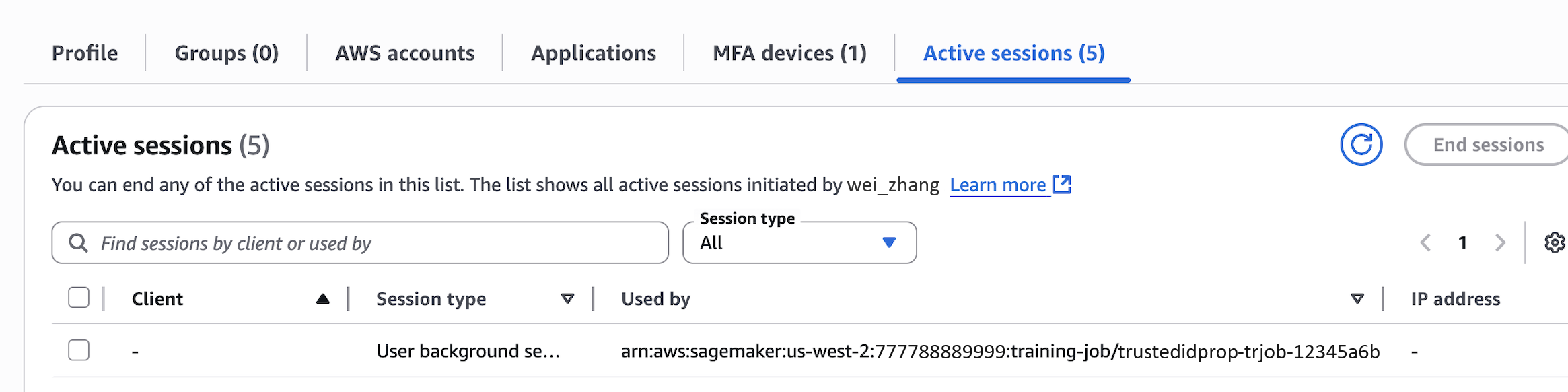

En la página del usuario, selecciona la pestaña Sesiones activas. El número entre paréntesis junto a las sesiones activas indica el número de sesiones activas de este usuario.

Para buscar sesiones por el nombre de recurso de Amazon (ARN) del trabajo que utiliza la sesión, en la lista Tipo de sesión, elija Sesiones en segundo plano de usuario y, a continuación, introduzca el ARN del trabajo en el cuadro de búsqueda.

A continuación se muestra un ejemplo de cómo aparece un trabajo de formación que utiliza una sesión de usuario en segundo plano en la pestaña Sesiones activas de un usuario.

Paso 7: consulte los CloudTrail registros para verificar la propagación confiable de la identidad en CloudTrail

Cuando la propagación de identidad confiable está habilitada, las acciones aparecen en los registros de CloudTrail eventos debajo del onBehalfOf elemento. userIdRefleja el ID del usuario del Centro de Identidad de IAM que inició el trabajo de formación. El siguiente CloudTrail evento captura el proceso de propagación de identidades confiables.

"userIdentity": { "type": "AssumedRole", "principalId": "AROA123456789EXAMPLE:SageMaker", "arn": "arn:aws:sts::111122223333:assumed-role/SageMaker-ExecutionRole-20250728T125817/SageMaker", "accountId": "111122223333", "accessKeyId": "ASIAIOSFODNN7EXAMPLE", "sessionContext": { "sessionIssuer": { "type": "Role", "principalId": "AROA123456789EXAMPLE", "arn": "arn:aws:iam::111122223333:role/service-role/SageMaker-ExecutionRole-20250728T125817", "accountId": "111122223333", "userName": "SageMaker-ExecutionRole-20250728T125817" }, "attributes": { "creationDate": "2025-07-29T17:17:10Z", "mfaAuthenticated": "false" } }, "onBehalfOf": { "userId": "2801d3e0-f0e1-707f-54e8-f558b19f0a10", "identityStoreArn": "arn:aws:identitystore::777788889999:identitystore/d-1234567890" } },

Consideraciones sobre el tiempo de ejecución

Si un administrador decide realizar tareas MaxRuntimeInSecondsde formación o procesamiento de larga duración que sean inferiores a la duración de la sesión en segundo plano del usuario, SageMaker Studio ejecuta la tarea durante el tiempo mínimo de la sesión en segundo plano del usuario MaxRuntimeInSeconds o la duración mínima de la sesión en segundo plano.

Para obtener más información al respecto MaxRuntimeInSeconds, consulta la guía del CreateTrainingJob StoppingConditionparámetro en la Amazon SageMaker API Reference.