Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seleccione sus atributos para controlar el acceso

Utilice el siguiente procedimiento para configurar atributos para la configuración de ABAC.

Selección de los atributos mediante la consola de IAM Identity Center

-

Abra la consola de IAM Identity Center

. -

Elija Configuración.

-

En la página de configuración, seleccione la pestaña Atributos para el control de acceso y, a continuación, elija Administrar atributos.

-

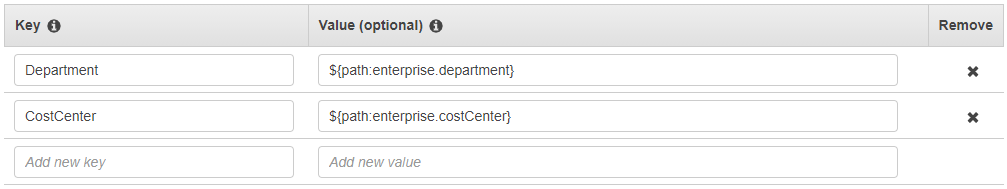

En la página Atributos para el control de acceso, seleccione Agregar atributo e introduzca los detalles de Clave y Valor. Aquí es donde mapeará el atributo que proviene de su fuente de identidad a un atributo que IAM Identity Center pasa como etiqueta de sesión.

La clave representa el nombre que se le da al atributo para su uso en las políticas. Puede ser cualquier nombre arbitrario, pero debe especificar ese nombre exacto en las políticas que cree para el control de acceso. Por ejemplo, supongamos que utiliza Okta (un IdP externo) como fuente de identidad y necesita transferir los datos del centro de costos de su organización como etiquetas de sesión. En Key, debe introducir un nombre que coincida de forma similar, CostCentercomo el nombre de su clave. Es importante tener en cuenta que, sea cual sea el nombre que elija aquí, también debe tener el mismo nombre en su

Clave de condición de aws:PrincipalTag(es decir,"ec2:ResourceTag/CostCenter": "${aws:PrincipalTag/CostCenter}").nota

Use un atributo de un solo valor para su clave (por ejemplo,

Manager). Por ejemplo, IAM Identity Center no admite atributos con varios valores para ABAC (por ejemplo,Manager, IT Systems).El valor representa el contenido del atributo que proviene del origen de la identidad configurada. Aquí puede introducir cualquier valor de la tabla de fuentes de identidad correspondiente que aparece en Asignaciones de los atributos entre IAM Identity Center y el directorio de proveedores de identidad externos. Por ejemplo, utilizando el contexto proporcionado en el ejemplo mencionado anteriormente, revisaría la lista de atributos de IdP admitidos y determinaría que la coincidencia más cercana con un atributo compatible sería

${path:enterprise.costCenter}y, a continuación, lo introduciría en el campo Valor. Consulta la captura de pantalla proporcionada arriba como referencia. Tenga en cuenta que no puede usar valores de atributos de IdP externos fuera de esta lista para ABAC a menos que utilice la opción de pasar los atributos a través de la aserción SAML. -

Seleccione Save changes (Guardar cambios).

Ahora que ha configurado el mapeo de sus atributos de control de acceso, debe completar el proceso de configuración de ABAC. Para ello, cree sus reglas ABAC y agréguelas a sus conjuntos de permisos (políticas and/or basadas en recursos). Esto es necesario para poder conceder a las identidades de los usuarios el acceso a los recursos de AWS . Para obtener más información, consulte Crear políticas de permisos para ABAC en IAM Identity Center.