Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configurar las CloudFormation plantillas de Amazon EMR en el Service Catalog

En este tema se presupone que los administradores están familiarizados con CloudFormationlas carteras y los productos de Amazon EMR AWS Service Catalog, así como con Amazon EMR.

Para simplificar la creación de clústeres de Amazon EMR desde Studio, los administradores pueden registrar una CloudFormation plantilla de Amazon EMR como producto de una cartera. AWS Service Catalog Para poner la plantilla a disposición de los científicos de datos, deben asociar la cartera con la función de ejecución de la SageMaker IA utilizada en Studio o Studio Classic. Por último, para que los usuarios puedan detectar plantillas, aprovisionar los clústeres y conectarse a los clústeres de Amazon EMR desde Studio o Studio Classic, los administradores deben establecer los permisos de acceso adecuados.

Las CloudFormation plantillas de Amazon EMR permiten a los usuarios finales personalizar varios aspectos del clúster. Por ejemplo, los administradores pueden definir una lista aprobada de tipos de instancias que los usuarios pueden elegir al crear un clúster.

En las siguientes instrucciones, se utilizan end-to-end CloudFormation pilas

nota

El GitHub repositorio aws-samples/ sagemaker-studio-emr

El repositorio sagemaker-studio-emr/cloudformation/emr_servicecatalog_templates contiene varios ejemplos de plantillas

Consulte Conéctese a un clúster de Amazon EMR desde SageMaker Studio o Studio Classic para obtener más información sobre los métodos de autenticación que puede utilizar para conectarse a un clúster de Amazon EMR.

Para permitir que los científicos de datos descubran las CloudFormation plantillas de Amazon EMR y aprovisionar clústeres desde Studio o Studio Classic, siga estos pasos.

Paso 0: Compruebe su red y prepare su plantilla CloudFormation

Antes de comenzar:

-

Asegúrese de haber revisado los requisitos de red y seguridad en Configuración de acceso a la red para su clúster de Amazon EMR.

-

Debe tener una end-to-end CloudFormation pila existente que admita el método de autenticación que elija. Puede encontrar ejemplos de este tipo de CloudFormation plantillas en el repositorio aws-samples/ sagemaker-studio-emr

GitHub . En los siguientes pasos, se destacan las configuraciones específicas de la end-to-end pila para permitir el uso de plantillas de Amazon EMR en Studio o Studio Classic.

Paso 1: Asocie su cartera de Service Catalog a la SageMaker IA

En su cartera de Service Catalog, asocie su ID de cartera con la función de ejecución de SageMaker IA que accede a su clúster.

Para ello, añada la siguiente sección (aquí en formato YAML) a su pila. Esto otorga al rol de ejecución de SageMaker IA acceso a la cartera de Service Catalog especificada que contiene productos como las plantillas de Amazon EMR. Permite que la SageMaker IA asuma las funciones para lanzar esos productos.

Sustituya SageMakerExecutionRole.Arn y SageMakerStudioEMRProductPortfolio.ID por sus valores reales.

SageMakerStudioEMRProductPortfolioPrincipalAssociation: Type: AWS::ServiceCatalog::PortfolioPrincipalAssociation Properties: PrincipalARN:SageMakerExecutionRole.ArnPortfolioId:SageMakerStudioEMRProductPortfolio.IDPrincipalType: IAM

Para obtener más información sobre el conjunto necesario de permisos de IAM, consulte la sección sobre permisos.

Paso 2: referencia a una plantilla de Amazon EMR en un producto de Service Catalog

En un producto de Service Catalog de su cartera, haga referencia a un recurso de plantilla de Amazon EMR y garantice su visibilidad en Studio o Studio Classic.

Para ello, haga referencia al recurso de plantilla de Amazon EMR en la definición del producto de Service Catalog y, a continuación, añada el siguiente conjunto "sagemaker:studio-visibility:emr" de claves de etiquetas al valor "true" (consulte el ejemplo en formato YAML).

En la definición del producto de Service Catalog, se hace referencia a la CloudFormation plantilla del clúster mediante una URL. La etiqueta adicional establecida en true garantiza la visibilidad de las plantillas de Amazon EMR en Studio o Studio Classic.

nota

La plantilla de Amazon EMR a la que hace referencia la URL proporcionada en el ejemplo no exige ningún requisito de autenticación cuando se inicializa. Esta opción está pensada para fines de demostración y aprendizaje. No se recomienda en un entorno de producción.

SMStudioEMRNoAuthProduct: Type: AWS::ServiceCatalog::CloudFormationProduct Properties: Owner: AWS Name: SageMaker Studio Domain No Auth EMR ProvisioningArtifactParameters: - Name: SageMaker Studio Domain No Auth EMR Description: Provisions a SageMaker domain and No Auth EMR Cluster Info: LoadTemplateFromURL:Link to your CloudFormation template. For example, https://aws-blogs-artifacts-public.s3.amazonaws.com/artifacts/astra-m4-sagemaker/end-to-end/CFN-EMR-NoStudioNoAuthTemplate-v3.yamlTags: - Key: "sagemaker:studio-visibility:emr" Value: "true"

Paso 3: parametrizar la plantilla Amazon EMR CloudFormation

La CloudFormation plantilla utilizada para definir el clúster de Amazon EMR en el producto Service Catalog permite a los administradores especificar parámetros configurables. Los administradores pueden definir valores Default y rangos AllowedValues para estos parámetros en la sección Parameters de la plantilla. Durante el proceso de inicialización del clúster, los científicos de datos pueden proporcionar entradas personalizadas o seleccionar entre esas opciones predefinidas para personalizar determinados aspectos de su clúster de Amazon EMR.

El siguiente ejemplo ilustra los parámetros de entrada adicionales que los administradores pueden establecer al crear una plantilla de Amazon EMR.

"Parameters": { "EmrClusterName": { "Type": "String", "Description": "EMR cluster Name." }, "MasterInstanceType": { "Type": "String", "Description": "Instance type of the EMR master node.", "Default": "m5.xlarge", "AllowedValues": [ "m5.xlarge", "m5.2xlarge", "m5.4xlarge" ] }, "CoreInstanceType": { "Type": "String", "Description": "Instance type of the EMR core nodes.", "Default": "m5.xlarge", "AllowedValues": [ "m5.xlarge", "m5.2xlarge", "m5.4xlarge", "m3.medium", "m3.large", "m3.xlarge", "m3.2xlarge" ] }, "CoreInstanceCount": { "Type": "String", "Description": "Number of core instances in the EMR cluster.", "Default": "2", "AllowedValues": [ "2", "5", "10" ] }, "EmrReleaseVersion": { "Type": "String", "Description": "The release version of EMR to launch.", "Default": "emr-5.33.1", "AllowedValues": [ "emr-5.33.1", "emr-6.4.0" ] } }

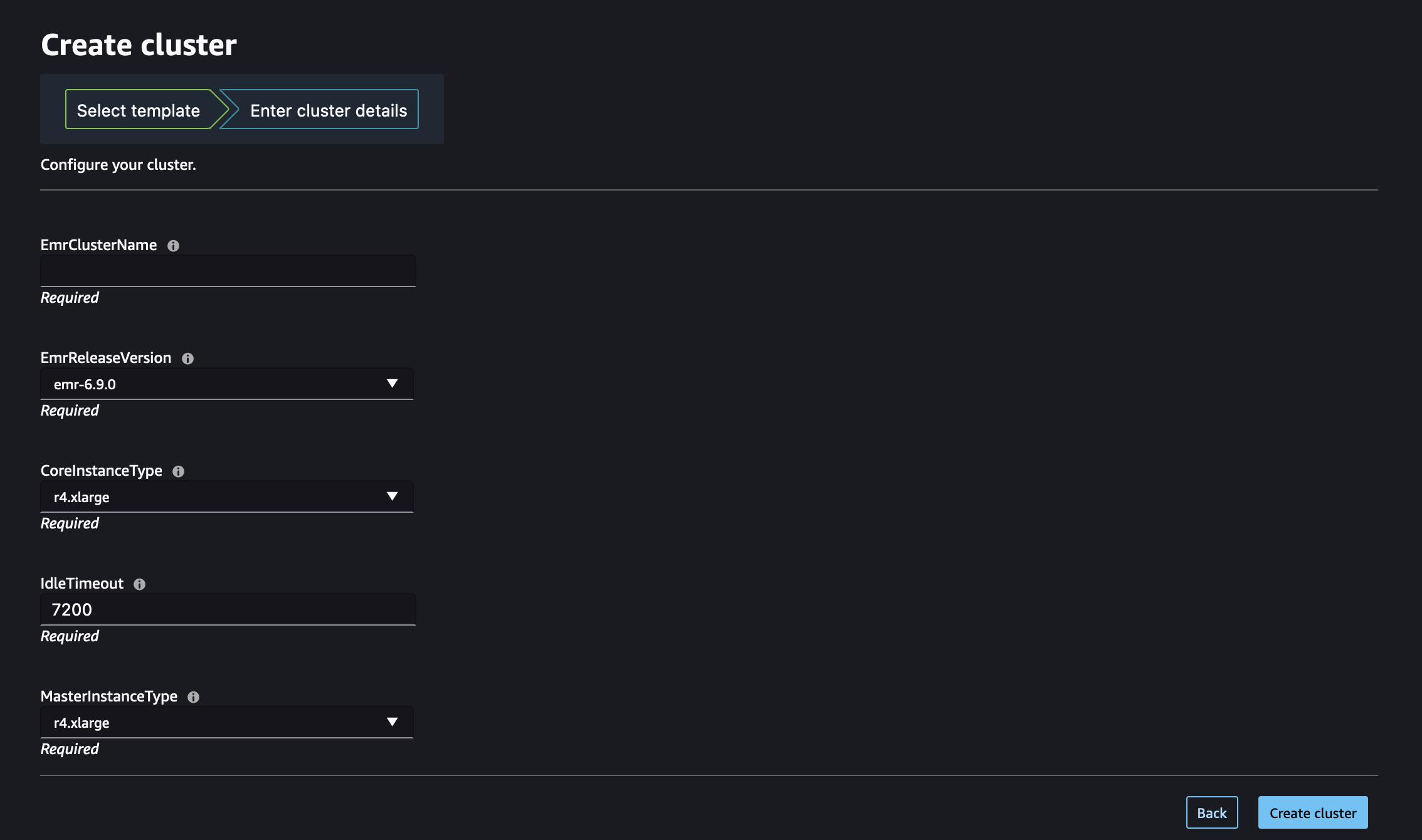

Una vez que los administradores hayan hecho que las CloudFormation plantillas de Amazon EMR estén disponibles en Studio, los científicos de datos pueden utilizarlas para aprovisionar automáticamente los clústeres de Amazon EMR. La sección Parameters definida en la plantilla se traduce en campos de entrada en el formulario de creación del clúster en Studio o Studio Classic. Para cada parámetro, los científicos de datos pueden introducir un valor personalizado en el cuadro de entrada o seleccionar una de las opciones predefinidas que aparecen en un menú desplegable, que corresponde a los AllowedValues especificados en la plantilla.

La siguiente ilustración muestra el formulario dinámico ensamblado a partir de una plantilla de CloudFormation Amazon EMR para crear un clúster de Amazon EMR en Studio o Studio Classic.

Visite Inicialización de un clúster de Amazon EMR desde Studio o Studio Classic para aprender a inicializar un clúster desde Studio o Studio Classic con esas plantillas de Amazon EMR.

Paso 4: configuración de los permisos para habilitar la enumeración y la inicialización de clústeres de Amazon EMR desde Studio

Por último, asocie los permisos de IAM necesarios para poder enumerar los clústeres de Amazon EMR existentes en ejecución y autoaprovisionar nuevos clústeres desde Studio o Studio Classic.

El rol o roles a los que debe añadir esos permisos depende de si Studio o Studio Classic y Amazon EMR están implementados en la misma cuenta (elija Cuenta única) o en cuentas diferentes (elija Entre cuentas).

importante

Solo puede descubrir clústeres de Amazon EMR y conectarse a ellos para JupyterLab aplicaciones de Studio Classic que se lancen desde espacios privados. Asegúrese de que los clústeres de Amazon EMR estén ubicados en la misma AWS región que su entorno de Studio.

Si sus clústeres de Amazon EMR y Studio o Studio Classic están implementados en la misma AWS cuenta, asocie los siguientes permisos a la función de ejecución de SageMaker IA que accede a su clúster.

-

Paso 1: recupere el ARN del rol de ejecución de SageMaker IA utilizado en su espacio privado.

Para obtener información sobre los espacios y las funciones de ejecución en la SageMaker IA, consulteDescripción de los permisos y roles de ejecución de espacio de dominio.

Para obtener más información sobre cómo recuperar el ARN de la función de ejecución de la SageMaker IA, consulte. Obtención del rol de ejecución

-

Paso 2: Adjunte los siguientes permisos a la función de ejecución de SageMaker IA que accede a sus clústeres de Amazon EMR.

-

Vaya a la consola de IAM

. -

Elija Roles y, a continuación, busque su rol de ejecución por su nombre en el campo Buscar. El nombre del rol se encuentra en la última parte del ARN, después de la última barra diagonal (/).

-

Siga el enlace a su rol.

-

Elija Agregar permisos y, a continuación, Crear política insertada.

-

En la pestaña JSON, añada los permisos de Amazon EMR que permiten el acceso y las operaciones de Amazon EMR. Para obtener más información sobre el documento de política, consulte List Amazon EMR policies en Políticas de referencia. Sustituya

regionyaccountIDpor sus valores reales antes de copiar la lista de instrucciones a la política insertada de su rol. -

Elija Siguiente y, a continuación, proporcione un Nombre de política.

-

Elija Crear política.

-

Repita el paso Crear política insertada para añadir otra política que conceda al rol de ejecución los permisos para aprovisionar nuevos clústeres de Amazon EMR mediante plantillas de CloudFormation. Para obtener más información sobre el documento de política, consulta Crear EMRclusters políticas de Amazon enPolíticas de referencia. Sustituya

regionyaccountIDpor sus valores reales antes de copiar la lista de instrucciones a la política insertada de su rol.

-

nota

Los usuarios de la conectividad del control de acceso basado en roles (RBAC) con los clústeres de Amazon EMR también deben consultar Configuración de la autenticación de roles en tiempo de ejecución cuando el clúster de Amazon EMR y Studio están en la misma cuenta.

Antes de empezar, recupere el ARN de la función de ejecución de SageMaker IA utilizada en su espacio privado.

Para obtener información sobre los espacios y las funciones de ejecución en la SageMaker IA, consulteDescripción de los permisos y roles de ejecución de espacio de dominio.

Para obtener más información sobre cómo recuperar el ARN de la función de ejecución de la SageMaker IA, consulte. Obtención del rol de ejecución

Si sus clústeres de Amazon EMR y Studio o Studio Classic se implementan en AWS cuentas independientes, debe configurar los permisos en ambas cuentas.

nota

Los usuarios de la conectividad del control de acceso basado en roles (RBAC) con los clústeres de Amazon EMR también deben consultar Configuración de la autenticación de roles en tiempo de ejecución cuando el clúster y Studio están en cuentas diferentes.

En la cuenta de clúster de Amazon EMR

Siga estos pasos para crear los roles y las políticas necesarios en la cuenta en la que está implementado Amazon EMR, también conocida como cuenta de confianza:

-

Paso 1: recuperación del ARN del rol de servicio de su clúster de Amazon EMR.

Para aprender a buscar el ARN del rol de servicio de un clúster, consulte Configuración de los roles de servicio de IAM de los permisos de Amazon EMR para los servicios y recursos de AWS.

-

Paso 2: creación de un rol de IAM personalizado denominado

AssumableRolecon la siguiente configuración:-

Permisos: conceda los permisos necesarios a

AssumableRolepara permitir el acceso a los recursos de Amazon EMR. Este rol también se conoce como rol de acceso en situaciones que implican el acceso entre cuentas. -

Relación de confianza: configure la política de confianza para

AssumableRolepara permitir asumir el rol de ejecución (elSageMakerExecutionRoleen el diagrama Entre cuentas) desde la cuenta de Studio a la que se requiere acceso.

Al asumir el rol, Studio o Studio Classic pueden obtener acceso temporal a los permisos que necesitan en Amazon EMR.

Para obtener instrucciones detalladas sobre cómo crear una cuenta nueva

AssumableRoleen tu AWS cuenta de Amazon EMR, sigue estos pasos:-

Vaya a la consola de IAM

. -

En el panel de navegación de la izquierda, seleccione Política y, a continuación, Crear política.

-

En la pestaña JSON, añada los permisos de Amazon EMR que permiten el acceso y las operaciones de Amazon EMR. Para obtener más información sobre el documento de política, consulte List Amazon EMR policies en Políticas de referencia. Sustituya

regionyaccountIDpor sus valores reales antes de copiar la lista de instrucciones a la política insertada de su rol. -

Elija Siguiente y, a continuación, proporcione un Nombre de política.

-

Elija Crear política.

-

En el panel de navegación izquierdo, seleccione Roles y, a continuación, Crear rol.

-

En la página Crear rol, elija la opción Política de confianza personalizada como entidad de confianza.

-

Pegue el siguiente documento JSON en la sección Política de confianza personalizada y, a continuación, seleccione Siguiente.

-

En la página Agregar permisos, añada el permiso que acaba de crear y, a continuación, seleccione Siguiente.

-

En la página Revisar, introduzca un nombre para el rol como

AssumableRoley una descripción opcional. -

Revise los detalles del rol y seleccione Crear rol.

Para obtener más información sobre cómo crear un rol en una cuenta de AWS, consulte Creación de un rol de IAM (consola).

-

En la cuenta de Studio

En la cuenta en la que esté desplegado Studio, también conocida como cuenta de confianza, actualice la función de ejecución de SageMaker IA para acceder a sus clústeres con los permisos necesarios para acceder a los recursos de la cuenta de confianza.

-

Paso 1: recupere el ARN del rol de ejecución de SageMaker IA utilizado en su espacio privado.

Para obtener información sobre los espacios y las funciones de ejecución en la SageMaker IA, consulteDescripción de los permisos y roles de ejecución de espacio de dominio.

Para obtener más información sobre cómo recuperar el ARN de la función de ejecución de la SageMaker IA, consulte. Obtención del rol de ejecución

-

Paso 2: Adjunte los siguientes permisos a la función de ejecución de SageMaker IA que accede a sus clústeres de Amazon EMR.

-

Vaya a la consola de IAM

. -

Elija Roles y, a continuación, busque su rol de ejecución por su nombre en el campo Buscar. El nombre del rol se encuentra en la última parte del ARN, después de la última barra diagonal (/).

-

Siga el enlace a su rol.

-

Elija Agregar permisos y, a continuación, Crear política insertada.

-

En la pestaña JSON, añada la política insertada que concede al rol permisos para actualizar los dominios, los perfiles de usuario y los espacios. Para obtener más información sobre el documento de política, consulte Domain, user profile, and space update actions policy en Políticas de referencia. Sustituya

regionyaccountIDpor sus valores reales antes de copiar la lista de instrucciones a la política insertada de su rol. -

Elija Siguiente y, a continuación, proporcione un Nombre de política.

-

Elija Crear política.

-

Repita el paso Crear una política insertada para añadir otra política que conceda al rol de ejecución los permisos para asumir el

AssumableRoley luego realice las acciones permitidas por la política de acceso del rol. Sustituyaemr-accountpor el ID de cuenta Amazon EMR yAssumableRolepor el nombre del rol asumible creado en la cuenta de Amazon EMR. -

Repita el paso Crear política insertada para añadir otra política que conceda al rol de ejecución los permisos para aprovisionar nuevos clústeres de Amazon EMR mediante plantillas de CloudFormation. Para obtener más información sobre el documento de política, consulta Crear EMRclusters políticas de Amazon enPolíticas de referencia. Sustituya

regionyaccountIDpor sus valores reales antes de copiar la lista de instrucciones a la política insertada de su rol. -

(Opcional) Para poder enumerar los clústeres de Amazon EMR implementados en la misma cuenta que Studio, añada una política interna adicional a su rol de ejecución de Studio, tal y como se define en List Amazon EMR policies en Políticas de referencia.

-

-

Paso 3: Asocia tus funciones asumibles (función de acceso) a tu dominio o perfil de usuario. JupyterLab los usuarios de Studio pueden usar la consola de SageMaker IA o el script proporcionado.

Elija la pestaña que corresponda a su caso de uso.