Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Buckets de Amazon S3

Temas

Montar un bucket de Amazon S3

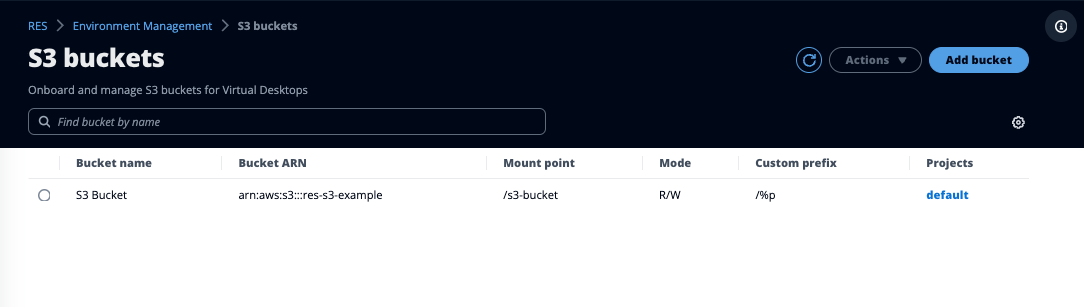

Research and Engineering Studio (RES) admite el montaje de buckets de Amazon S3 en instancias de infraestructura de escritorio virtual (VDI) de Linux. Los administradores de RES pueden incorporar cubos de S3 a RES, adjuntarlos a proyectos, editar su configuración y eliminar los cubos en la pestaña de cubos de S3, en la sección Administración del entorno.

El panel de control de los buckets de S3 proporciona una lista de los buckets de S3 integrados que están disponibles para usted. Desde el panel de mandos de S3, puedes:

-

Utilice Añadir depósito para incorporar un depósito de S3 a RES.

-

Seleccione un depósito de S3 y utilice el menú Acciones para:

-

Edite un bucket

-

Eliminar un balde

-

-

Usa el campo de búsqueda para buscar por nombre de bucket y encontrar los buckets S3 integrados.

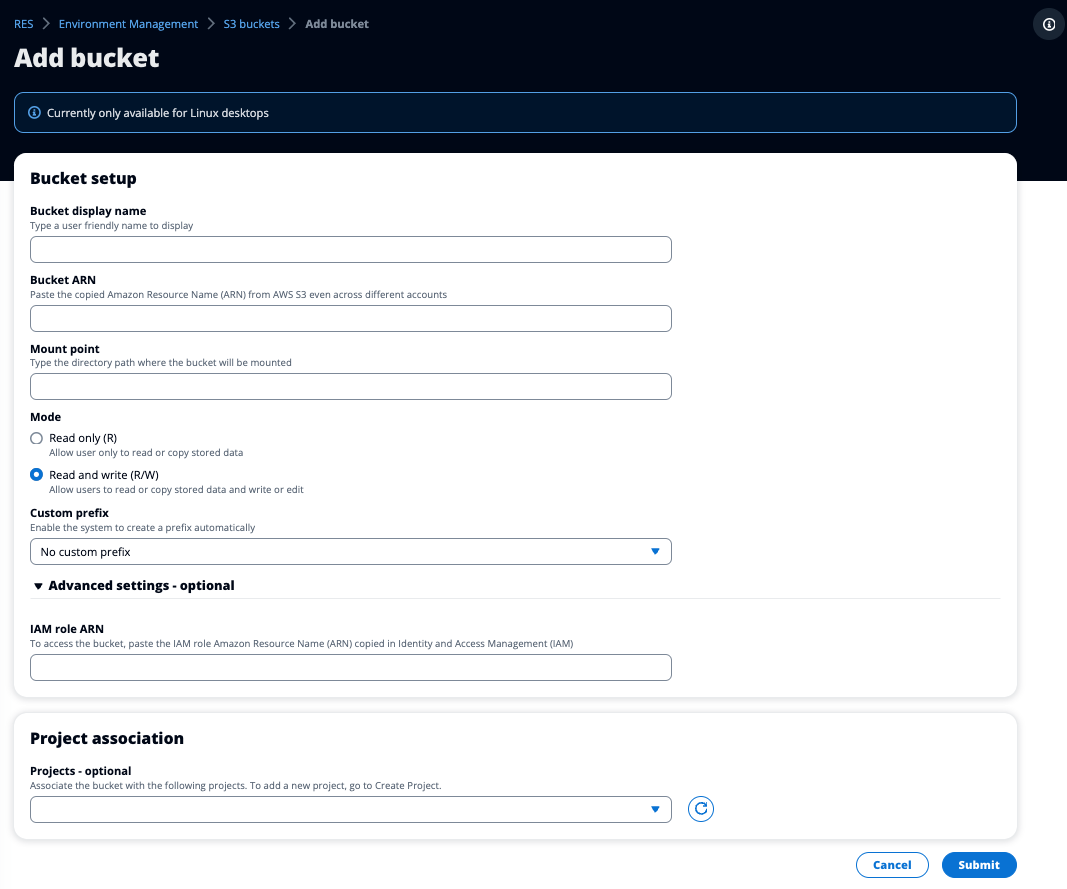

Añadir un bucket de Amazon S3

Para añadir un bucket de S3 a su entorno RES:

-

Elija Add bucket (Añadir bucket).

-

Introduzca los detalles del depósito, como el nombre del depósito, el ARN y el punto de montaje.

importante

-

El ARN del bucket, el punto de montaje y el modo proporcionados no se pueden cambiar después de la creación.

-

El ARN del depósito puede contener un prefijo que aísle el depósito S3 incorporado de ese prefijo.

-

-

Seleccione un modo en el que desee incorporar el bucket.

importante

-

Consulte Aislamiento de datos para obtener más información relacionada con el aislamiento de datos con modos específicos.

-

-

En Opciones avanzadas, puede proporcionar un ARN de rol de IAM para montar los cubos para el acceso entre cuentas. Sigue los pasos que se indican a continuación Acceso al bucket entre cuentas para crear el rol de IAM necesario para el acceso entre cuentas.

-

(Opcional) Asocia el bucket a los proyectos, que se pueden cambiar más adelante. Sin embargo, un bucket de S3 no se puede montar en las sesiones de VDI existentes de un proyecto. Solo las sesiones iniciadas después de que el proyecto se haya asociado al bucket se montarán en el bucket.

-

Elija Enviar.

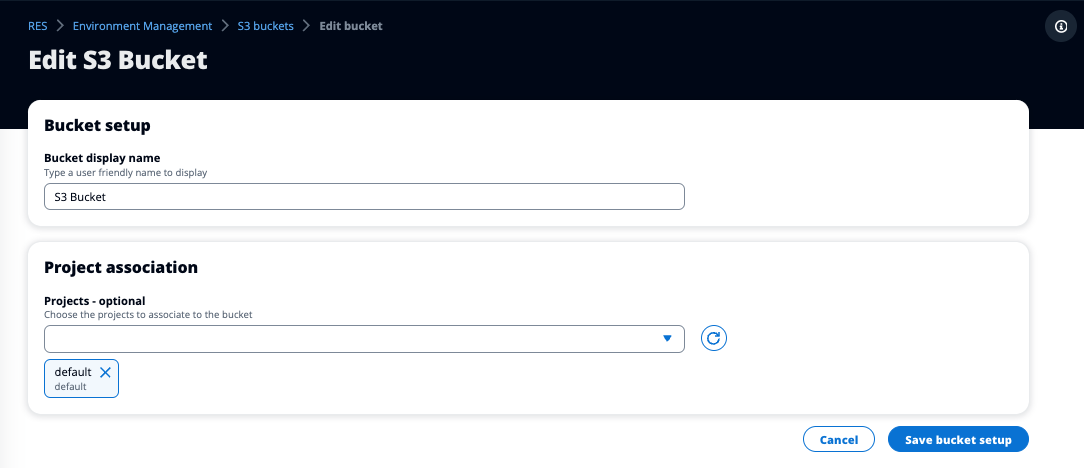

Editar un bucket de Amazon S3

-

Seleccione un depósito de S3 de la lista de depósitos de S3.

-

En el menú Acciones, selecciona Editar.

-

Introduce tus actualizaciones.

importante

-

Al asociar un proyecto a un bucket de S3, no se montará el bucket en las instancias de infraestructura de escritorio virtual (VDI) existentes de ese proyecto. El bucket solo se montará en las sesiones de VDI lanzadas en un proyecto una vez que el bucket se haya asociado a ese proyecto.

-

La disociación de un proyecto de un bucket de S3 no afectará a los datos del bucket de S3, pero provocará que los usuarios de escritorio pierdan el acceso a esos datos.

-

-

Selecciona Guardar configuración del bucket.

Eliminar un bucket de Amazon S3

-

Seleccione un depósito de S3 de la lista de depósitos de S3.

-

En el menú Acciones, selecciona Eliminar.

importante

-

Primero debe eliminar todas las asociaciones de proyectos del depósito.

-

La operación de eliminación no afecta a los datos del depósito de S3. Solo elimina la asociación del bucket de S3 con RES.

-

Al eliminar un depósito, las sesiones de VDI existentes perderán el acceso al contenido de ese depósito cuando caduquen las credenciales de esa sesión (aproximadamente 1 hora).

-

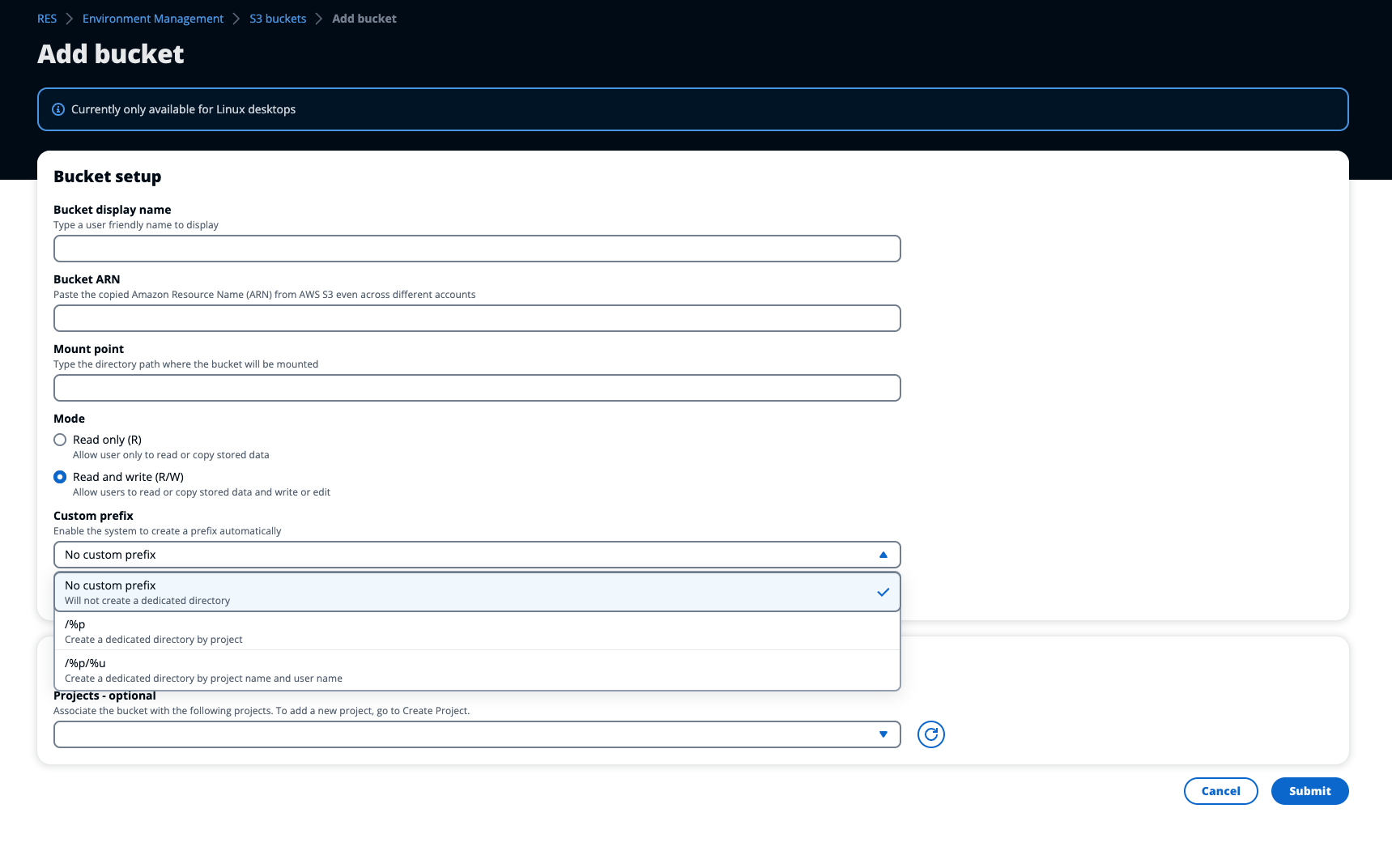

Aislamiento de datos

Cuando agrega un depósito de S3 a RES, tiene opciones para aislar los datos del depósito para proyectos y usuarios específicos. En la página Añadir cubo, puedes elegir un modo de Solo lectura (R) o Lectura y escritura (R/W).

Solo lectura

Si Read Only (R) se selecciona, el aislamiento de datos se aplica en función del prefijo del ARN (Amazon Resource Name) del bucket. Por ejemplo, si un administrador añade un depósito a RES mediante el ARN arn:aws:s3::: y asocia este depósito al Proyecto A y al Proyecto B, los usuarios que se inicien VDIs desde el Proyecto A y el Proyecto B solo podrán leer los datos que se encuentran bucket-name/example-data/bucket-name debajo de la ruta. /example-data No tendrán acceso a los datos fuera de esa ruta. Si no hay ningún prefijo adjunto al ARN del bucket, todo el bucket estará disponible para cualquier proyecto asociado al mismo.

Lee y escribe

Si Read and Write (R/W) se selecciona, el aislamiento de datos se sigue aplicando en función del prefijo del ARN del bucket, tal y como se ha descrito anteriormente. Este modo tiene opciones adicionales que permiten a los administradores proporcionar prefijos basados en variables para el depósito de S3. Cuando Read and Write (R/W) se selecciona, aparece una sección de prefijos personalizados que ofrece un menú desplegable con las siguientes opciones:

Sin prefijo personalizado

/%p

/%p/%u

- Sin aislamiento de datos personalizado

-

Cuando

No custom prefixse selecciona como Prefijo personalizado, el depósito se añade sin ningún aislamiento de datos personalizado. Esto permite que cualquier proyecto asociado al depósito tenga acceso de lectura y escritura. Por ejemplo, si un administrador añade un depósito a RES mediante el ARNarn:aws:s3:::con elbucket-nameNo custom prefixseleccionado y asocia este depósito al Proyecto A y al Proyecto B, los usuarios que se lancen VDIs desde el Proyecto A y el Proyecto B tendrán acceso ilimitado de lectura y escritura al depósito. - Aislamiento de datos por proyecto

-

Cuando

/%pse selecciona el prefijo personalizado, los datos del depósito se aíslan para cada proyecto específico asociado al mismo. La%pvariable representa el código del proyecto. Por ejemplo, si un administrador agrega un depósito a RESarn:aws:s3:::con el ARNbucket-name/%pseleccionado y un punto de montaje de/bucket, y asocia este depósito a los proyectos A y B, el usuario A del proyecto A puede escribir un archivo en él./bucketEl usuario B del proyecto A también puede ver el archivo en/bucketel que escribió el usuario A. Sin embargo, si el usuario B lanza una VDI en el proyecto B y la consulta/bucket, no verá el archivo que escribió el usuario A, ya que los datos están aislados por proyecto. El archivo que escribió el usuario A se encuentra en el bucket de S3, bajo el prefijo,/ProjectAmientras que el usuario B solo puede acceder/ProjectBcuando utiliza el suyo VDIs del Proyecto B. - Aislamiento de datos por proyecto y por usuario

-

Cuando

/%p/%use selecciona el prefijo personalizado, los datos del depósito se aíslan para cada proyecto y usuario específicos asociados a ese proyecto. La%pvariable representa el código del proyecto y%urepresenta el nombre de usuario. Por ejemplo, un administrador agrega un bucket a RES utilizando el ARNarn:aws:s3:::con labucket-name/%p/%uopción seleccionada y un punto de montaje de./bucketEste depósito está asociado al proyecto A y al proyecto B. El usuario A del proyecto A puede escribir un archivo en él./bucketA diferencia del escenario anterior, en el que solo estaba%paislado, en este caso el usuario B no verá el archivo en el que escribió el usuario A en el proyecto A/bucket, ya que los datos están aislados tanto por el proyecto como por el usuario. El archivo que escribió el usuario A se encuentra en el depósito de S3 bajo el prefijo,/ProjectA/UserAmientras que el usuario B solo puede acceder/ProjectA/UserBcuando lo usa VDIs en el Proyecto A.

Acceso al bucket entre cuentas

RES tiene la capacidad de montar depósitos desde otras AWS cuentas, siempre que estos grupos cuenten con los permisos adecuados. En el siguiente escenario, un entorno RES de la cuenta A quiere montar un bucket de S3 en la cuenta B.

Paso 1: Cree un rol de IAM en la cuenta en la que está desplegado RES (se denominará cuenta A):

-

Inicie sesión en la consola AWS de administración de la cuenta RES que necesita acceder al bucket de S3 (cuenta A).

-

Abra la consola de IAM:

-

Navegue hasta el panel de control de IAM.

-

En el panel de navegación, seleccione Policies (Políticas).

-

-

Cree una política:

-

Seleccione Crear política.

-

Seleccione la pestaña JSON.

-

Pegue la siguiente política de JSON (

<BUCKET-NAME>sustitúyala por el nombre del bucket de S3 ubicado en la cuenta B): -

Seleccione Siguiente.

-

-

Revisa y crea la política:

-

Proporcione un nombre para la política (por ejemplo, AccessPolicy «S3»).

-

Añada una descripción opcional para explicar el propósito de la política.

-

Revisa la política y selecciona Crear política.

-

-

Abra la consola de IAM:

-

Navegue hasta el panel de control de IAM.

-

En el panel de navegación, seleccione Roles (Roles).

-

-

Cree un rol:

-

Elija Crear rol.

-

Elija una política de confianza personalizada como tipo de entidad de confianza.

-

Pegue la siguiente política de JSON (

<ACCOUNT_ID>sustitúyala por el ID de cuenta real de la cuenta A,<ENVIRONMENT_NAME>por el nombre del entorno de la implementación de RES y<REGION>por la AWS región en la que se implementa RES): -

Seleccione «Siguiente».

-

-

Adjunte políticas de permisos:

-

Busque y seleccione la política que creó anteriormente.

-

Seleccione «Siguiente».

-

-

Etiquete, revise y cree el rol:

-

Introduzca el nombre de un rol (por ejemplo, AccessRole «S3»).

-

En el paso 3, selecciona Añadir etiqueta y, a continuación, introduce la clave y el valor siguientes:

-

Clave:

res:Resource -

Valor:

s3-bucket-iam-role

-

-

Revisa el rol y selecciona Crear rol.

-

-

Utilice el rol de IAM en RES:

-

Copie el ARN del rol de IAM que creó.

-

Inicie sesión en la consola RES.

-

En el panel de navegación izquierdo, seleccione S3 Bucket.

-

Seleccione Añadir depósito y rellene el formulario con el ARN del depósito S3 multicuenta.

-

Selecciona el menú desplegable Configuración avanzada (opcional).

-

Introduzca el ARN del rol en el campo ARN del rol de IAM.

-

Seleccione Añadir depósito.

-

Paso 2: Modifique la política de depósitos en la cuenta B

-

Inicie sesión en la consola AWS de administración de la cuenta B.

-

Abra la consola S3:

-

Navegue hasta el panel de control de S3.

-

Selecciona el depósito al que quieres conceder acceso.

-

-

Edita la política de buckets:

-

Elija la pestaña Permisos y seleccione la política de buckets.

-

Añada la siguiente política para conceder a la función de IAM de la cuenta A acceso al bucket (

<AccountA_ID>sustitúyala por el ID de cuenta real de la cuenta A y<BUCKET-NAME>por el nombre del bucket de S3): -

Seleccione Guardar.

-

Evitar la exfiltración de datos en una VPC privada

Para evitar que los usuarios extraigan datos de depósitos de S3 seguros a sus propios depósitos de S3 de su cuenta, puede adjuntar un punto de enlace de VPC para proteger su VPC privada. En los siguientes pasos, se muestra cómo crear un punto final de VPC para el servicio S3 que permita el acceso a los buckets de S3 de su cuenta, así como a cualquier cuenta adicional que tenga buckets entre cuentas.

-

Abra la consola de Amazon VPC:

-

Inicie sesión en la consola AWS de administración.

-

Abra la consola de Amazon VPC en. https://console.aws.amazon.com/vpc/

-

-

Cree un punto final de VPC para S3:

-

En el panel de navegación izquierdo, seleccione Endpoints.

-

Seleccione Crear punto de conexión.

-

En Service category (Categoría de servicio), asegúrese de que se seleccionó AWS services (Servicios de AWS ).

-

En el campo Nombre del servicio, introduzca

com.amazonaws.(<region>.s3<region>sustitúyalo por su AWS región) o busque «S3". -

Seleccione el servicio S3 de la lista.

-

-

Configure los ajustes del punto final:

-

En el caso de la VPC, seleccione la VPC en la que desee crear el punto final.

-

En el caso de las subredes, seleccione las dos subredes privadas utilizadas para las subredes de VDI durante la implementación.

-

En Habilitar el nombre DNS, asegúrese de que la opción esté marcada. Esto permite que el nombre de host DNS privado se resuelva en las interfaces de red del punto final.

-

-

Configure la política para restringir el acceso:

-

En Política, selecciona Personalizado.

-

En el editor de políticas, introduce una política que restrinja el acceso a los recursos de tu cuenta o de una cuenta específica. Este es un ejemplo de política (

mybucketsustitúyalo por el nombre de tu bucket de S3111122223333y444455556666por la AWS cuenta adecuada a la IDs que quieras acceder):

-

-

Crea el punto final:

-

Revise la configuración.

-

Seleccione Crear punto final.

-

-

Verifique el punto final:

-

Una vez creado el punto final, diríjase a la sección Puntos finales de la consola de VPC.

-

Seleccione el punto final recién creado.

-

Compruebe que el estado esté disponible.

-

Si sigue estos pasos, crea un punto final de VPC que permite el acceso a S3 restringido a los recursos de su cuenta o a un ID de cuenta específico.

Solución de problemas

¿Cómo comprobar si un bucket no se monta en una VDI

Si un bucket no se monta en una VDI, hay algunas ubicaciones en las que puede comprobar si hay errores. Siga los pasos que se indican a continuación.

-

Compruebe los registros de VDI:

-

Inicie sesión en la consola AWS de administración.

-

Abra la EC2 consola y vaya a Instancias.

-

Seleccione la instancia de VDI que lanzó.

-

Conéctese a la VDI mediante el administrador de sesiones.

-

Ejecute los siguientes comandos :

sudo su cd ~/bootstrap/logsAquí encontrará los registros de arranque. Los detalles de cualquier error se encontrarán en el

configure.log.{time}archivo.Además, consulte el

/etc/messageregistro para obtener más información.

-

-

Compruebe los registros CloudWatch Lambda personalizados de Credential Broker:

-

Inicie sesión en la consola de AWS administración.

-

Abra la CloudWatch consola y vaya a Grupos de registros.

-

Busque el grupo de registros

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Examine el primer grupo de registros disponible y localice cualquier error en los registros. Estos registros contendrán detalles sobre posibles problemas y proporcionarán credenciales personalizadas temporales para el montaje de depósitos de S3.

-

-

Compruebe los CloudWatch registros de API Gateway personalizados de Credential Broker:

-

Inicie sesión en la consola AWS de administración.

-

Abra la CloudWatch consola y vaya a Grupos de registros.

-

Busque el grupo de registros

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Examine el primer grupo de registros disponible y localice cualquier error en los registros. Estos registros contendrán detalles sobre cualquier solicitud y respuesta a la API Gateway para obtener las credenciales personalizadas necesarias para montar los buckets de S3.

-

¿Cómo editar la configuración del rol de IAM de un bucket después de la incorporación

-

Inicie sesión en la consola de AWS DynamoDB

. -

Seleccione la tabla:

-

En el panel de navegación izquierdo, selecciona Tablas.

-

Busque y seleccione

<stack-name>.cluster-settings

-

-

Escanea la tabla:

-

Selecciona Explorar los elementos de la tabla.

-

Asegúrese de que esté seleccionada la opción Escanear.

-

-

Añadir un filtro:

-

Seleccione Filtros para abrir la sección de entrada de filtros.

-

Configure el filtro para que coincida con su clave

-

Atributo: introduce la clave.

-

Condición: Elegir Empieza por.

-

Valor: introduzca la

shared-storage.sustitución por<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>el valor del sistema de archivos que se debe modificar.

-

-

-

Ejecute el escaneo:

Seleccione Ejecutar para ejecutar el escaneo con el filtro.

-

Compruebe el valor:

Si la entrada existe, asegúrese de que el valor esté configurado correctamente con el ARN del rol de IAM correcto.

Si la entrada no existe:

-

Selecciona Crear artículo.

-

Introduce los detalles del artículo:

-

Para el atributo clave, introduzca

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Añada el ARN del rol de IAM correcto.

-

-

Seleccione Guardar para añadir el elemento.

-

-

Reinicie las instancias de VDI:

Reinicie la instancia para asegurarse de VDIs que los ARN afectados por el rol de IAM incorrecto se vuelvan a montar.

Habilitando CloudTrail

Para activarla CloudTrail en tu cuenta mediante la CloudTrail consola, sigue las instrucciones que se proporcionan en la sección Creación de una ruta con la CloudTrail consola de la Guía del AWS CloudTrail usuario. CloudTrail registrará el acceso a los buckets de S3 registrando el rol de IAM que accedió a ellos. Esto se puede vincular a un ID de instancia, que está vinculado a un proyecto o usuario.