Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Personaliza la URL de OCSP para AWS Private CA

nota

Este tema está dirigido a los clientes que desean personalizar la URL pública del punto final del respondedor del Protocolo de estado de certificados en línea (OCSP) con fines de marca u otros fines. Si planea usar la configuración predeterminada del OCSP Autoridad de certificación privada de AWS administrado, puede omitir este tema y seguir las instrucciones de configuración que aparecen en Configurar la revocación.

De forma predeterminada, al habilitar el OCSP para Autoridad de certificación privada de AWS, cada certificado que emita contiene la URL del respondedor de OCSP. AWS Esto permite a los clientes que soliciten una conexión criptográficamente segura enviar consultas de validación de OCSP directamente a AWS. Sin embargo, en algunos casos, puede ser preferible indicar una URL diferente en los certificados y, en última instancia, enviar las consultas de OCSP a AWS.

nota

Para obtener información sobre el uso de una lista de revocación de certificados (CRL) como alternativa o complemento del OCSP, consulte Configurar la revocación y Planear una lista de revocación de certificados (CRL).

La configuración de una URL personalizada para OCSP implica tres elementos.

-

Configuración de CA: especifique una URL de OCSP personalizada en

RevocationConfigurationpara su CA, tal y como se describe en Ejemplo 2: crear una CA con OCSP activado y un CNAME personalizado y habilitado y Cree una CA privada en AWS Private CA. -

DNS: añada un registro CNAME a la configuración de su dominio para asignar la URL que aparece en los certificados a la URL de un servidor proxy. Para obtener más información, consulta Ejemplo 2: crear una CA con OCSP activado y un CNAME personalizado y habilitado en Cree una CA privada en AWS Private CA.

-

Servidor proxy de reenvío: configure un servidor proxy que pueda reenviar de forma transparente el tráfico OCSP que reciba al sistema de respuesta de OCSP de AWS .

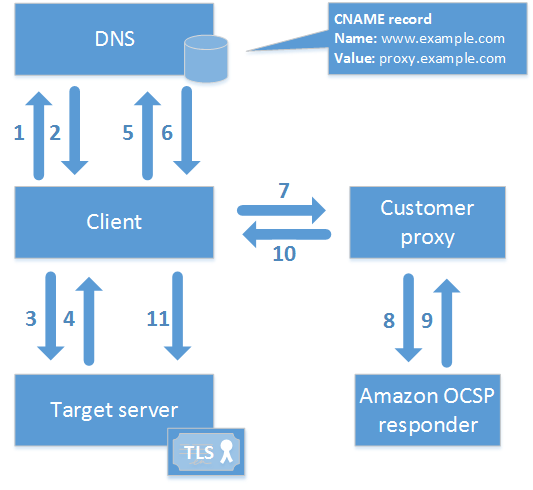

El siguiente diagrama ilustra cómo estos componentes funcionan juntos.

Como se muestra en el diagrama, el proceso de validación de OCSP personalizado consta de los siguientes pasos:

-

El cliente consulta el DNS del dominio de destino.

-

El cliente recibe la IP de destino.

-

El cliente abre una conexión TCP con el destino.

-

El cliente recibe el certificado TLS de destino.

-

El cliente consulta el DNS del dominio OCSP que aparece en el certificado.

-

El cliente recibe la IP del proxy.

-

El cliente envía la consulta OCSP al proxy.

-

El proxy reenvía la consulta al sistema de respuesta de OCSP.

-

El sistema de respuesta devuelve el estado del certificado al proxy.

-

El proxy reenvía el estado del certificado al cliente.

-

Si el certificado es válido, el cliente inicia el protocolo de enlace TLS.

sugerencia

Este ejemplo se puede implementar con Amazon CloudFront y Amazon Route 53 después de haber configurado una CA como se describe anteriormente.

-

En CloudFront, cree una distribución y configúrela de la siguiente manera:

-

Cree un nombre alternativo que coincida con su CNAME personalizado.

-

Enlace su certificado a él.

-

ocsp.acm-pca.Establézcala como origen.<region>.amazonaws.com.rproxy.govskope.ca-

Para usar IPv6 las conexiones, use el punto final de dualstack

acm-pca-ocsp.<region>.api.aws

-

-

Implemente la política de

Managed-CachingDisabled. -

Cambie Política del protocolo del visor a HTTP y HTTPS.

-

Configure Métodos HTTP permitidos: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

-

-

En Route 53, cree un registro DNS que asigne su CNAME personalizado a la URL de la distribución. CloudFront

Uso de OCSP en lugar de IPv6

La URL predeterminada del respondedor Autoridad de certificación privada de AWS OCSP es IPv4 -only. Para usar OCSP over IPv6, configure una URL de OCSP personalizada para su CA. La URL puede ser:

-

El FQDN del respondedor OCSP PCA de doble pila, que adopta la forma

acm-pca-ocsp.region-name.api.aws -

Un registro CNAME que ha configurado para apuntar al respondedor OCSP de doble pila, como se ha explicado anteriormente.